- Troede du var i sikkerhed, og at der ikke er flere cybertrusler at overveje?

- Intet længere fra sandheden, faktisk, da du er ved at møde Kraken.

- Dette farlige botnet kan nu nemt bypass alle Windows Defender-scanninger.

- Det kan download og eksekver nyttelast, kør shell-kommandoer, tag skærmbilleder.

Som de fleste af jer måske allerede ved, lavede den Redmond-baserede teknologivirksomhed for nylig en vigtig opdatering til tilladelseslisten for Window Defender Exclusions.

Nu, på grund af ændringen implementeret af Microsoft, er det ikke længere muligt at se de ekskluderede mapper og filer uden administratorrettigheder.

Som du kan forestille dig, er dette en væsentlig ændring, da cyberkriminelle ofte bruger disse oplysninger til at levere ondsindede nyttelaster i sådanne ekskluderede mapper for at omgå Defender-scanninger.

Men alligevel er sikkerhed et relativt begreb, og når vi tror, at vi er sikre, vil der altid være lumske tredjeparter klar til at bryde vores sikkerhed.

Pas på det nye Kraken-botnet

Selv med alle de sikkerhedsforanstaltninger, Microsoft har truffet, er et nyt botnet kaldet Kraken, som for nylig blev opdaget af ZeroFox, vil stadig inficere din pc.

Kraken tilføjer sig selv som en udelukkelse i stedet for at forsøge at lede efter ekskluderede steder til at levere nyttelasten, hvilket er en relativt enkel og effektiv måde at omgå Windows Defender-scanning.

Holdet faldt over dette farlige botnet tilbage i oktober 2021, da ingen var klar over dets eksistens eller den skade, det kunne gøre.

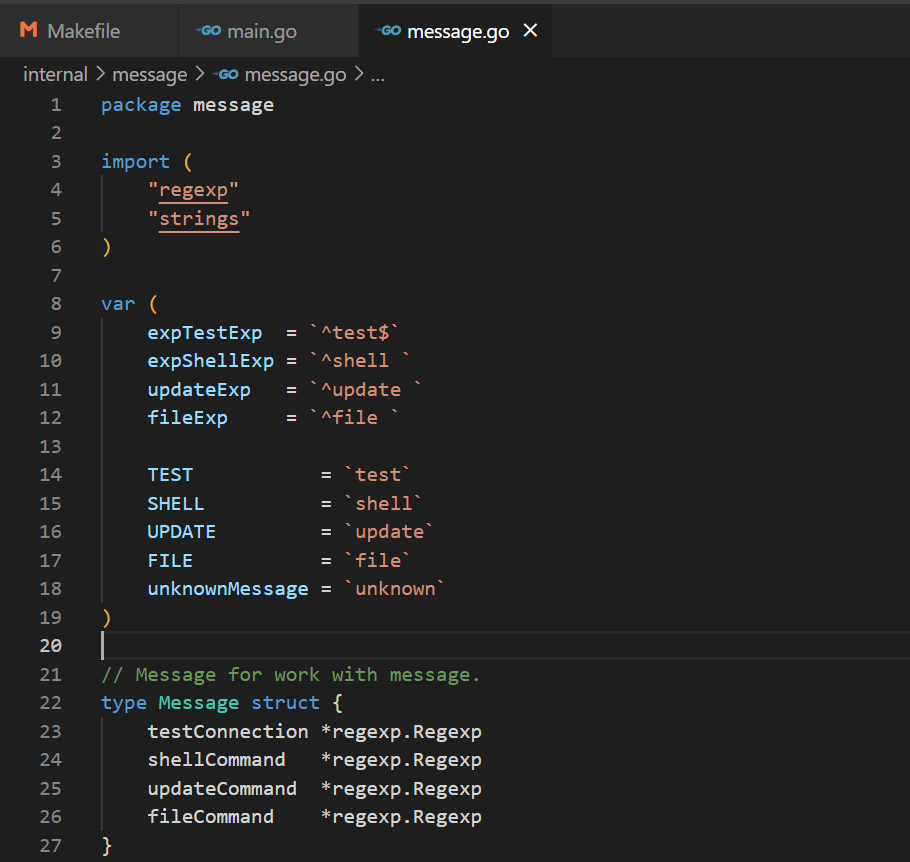

Selvom det stadig er under aktiv udvikling, har Kraken allerede mulighed for at downloade og udføre sekundære nyttelaster, køre shell-kommandoer og tage skærmbilleder af offerets system.

Det gør i øjeblikket brug af SmokeLoade for at sprede sig, og får hurtigt hundredvis af bots, hver gang en ny kommando- og kontrolserver installeres.

Sikkerhedsteamet, der gjorde opdagelsen, bemærkede også, at Kraken hovedsageligt er en stjæler-malware, der ligner den nyligt opdagede Windows 11-lignende hjemmeside.

Krakens muligheder inkluderer nu evnen til at stjæle information relateret til brugernes cryptocurrency tegnebøger, der minder om den nylige falske KMSPico Windows activator malware.

Botnettets funktionssæt er forenklet for sådan software. Selvom den ikke findes i tidligere builds, er botten i stand til at indsamle information om den inficerede vært og sende den tilbage til kommando- og kontrolserveren (C2) under registrering.

De indsamlede oplysninger ser ud til at variere fra bygning til bygning, selvom ZeroFox har observeret, at følgende indsamles:

- Værtsnavn

- Brugernavn

- Byg-id (TEST_BUILD_ + tidsstemplet for den første kørsel)

- CPU detaljer

- GPU detaljer

- Operativsystem og version

Hvis du ønsker at finde ud af mere om dette ondsindede botnet, og hvordan du bedre kan beskytte dig selv mod angreb, så sørg for at læse hele ZeroFox-diagnostikken.

Sørg også for også at være på toppen af enhver form for angreb, der kan komme via Teams. Det betaler sig altid at være et skridt foran hackere.

Har du nogensinde oplevet, at du er blevet offer for sådan et cyberangreb? Del din oplevelse med os i kommentarfeltet nedenfor.

![5+ bedste anti-keylogger-software [Windows 10 og Mac]](/f/89a1bf90cbb3e7fcdbcbcb0e1b8d6eef.jpg?width=300&height=460)