- Windows-opdateringer bruges af Microsoft til at styrke forsvaret af vores systemer.

- Du vil dog måske gerne vide, at selv disse opdateringer ikke længere er sikre at bruge.

- En nordkoreansk-støttet hackergruppe kaldet Lazarus formåede at kompromittere dem.

- Det eneste, ofrene skal gøre, er at åbne de ondsindede vedhæftede filer og aktivere makroudførelse.

At eje en officiel, opdateret kopi af Windows-operativsystemet giver os en vis grad af sikkerhed i betragtning af, at vi får sikkerhedsopdateringer med jævne mellemrum.

Men har du nogensinde tænkt på, at selve opdateringerne kunne blive brugt mod os en dag? Nå, det ser ud til, at den dag endelig er kommet, og eksperter advarer os om de mulige konsekvenser.

For nylig lykkedes det den nordkoreanske hackergruppe kaldet Lazarus at bruge Windows Update-klienten til at udføre ondsindet kode på Windows-systemer.

Den nordkoreanske hackergruppe kompromitterede Windows-opdateringer

Nu spekulerer du sikkert på, under hvilke omstændigheder denne seneste geniale cyberangrebsplan blev afsløret.

Det gjorde Malwarebytes Threat Intelligence-teamet, mens de analyserede en spearphishing-kampagne i januar, der efterlignede det amerikanske sikkerheds- og rumfartsfirma Lockheed Martin.

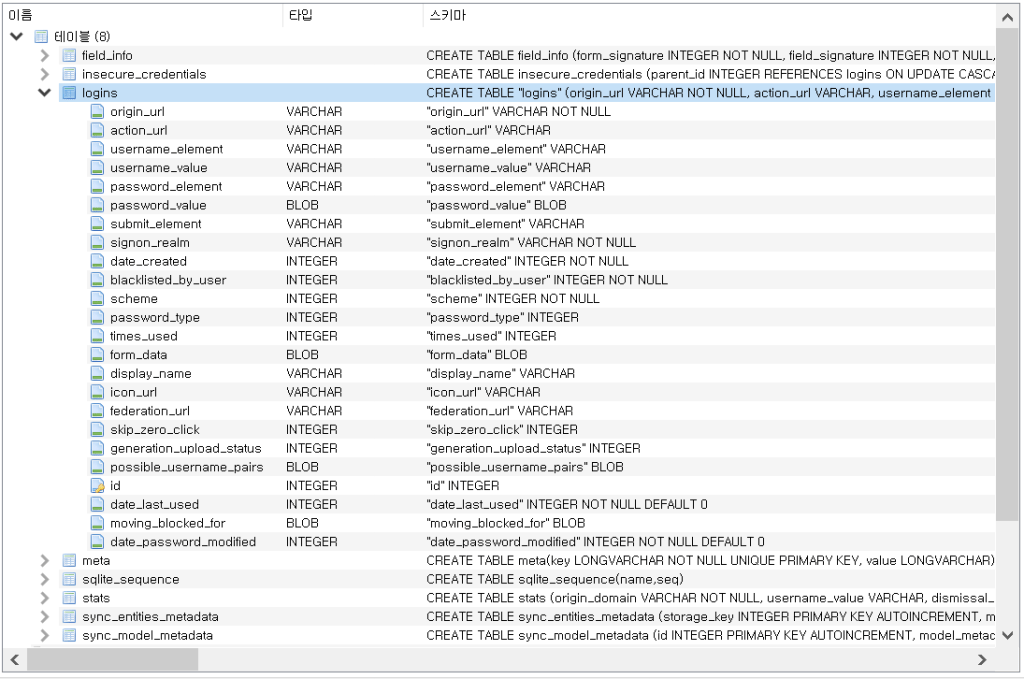

Angribere, der instrumenterede denne kampagne, sørgede for, at efter at ofrene åbnede de ondsindede vedhæftede filer og muliggjorde makroudførelse, indlejret makro slipper en WindowsUpdateConf.lnk-fil i startmappen og en DLL-fil (wuaueng.dll) i en skjult Windows/System32 folder.

Det næste skridt er, at LNK-filen skal bruges til at starte WSUS / Windows Update-klienten (wuauclt.exe) for at udføre en kommando, der indlæser angribernes ondsindede DLL.

Holdet bag afsløringen af disse angreb knyttede dem til Lazarus baseret på eksisterende beviser, herunder infrastrukturoverlapninger, dokumentmetadata og målretning svarende til tidligere kampagner.

Lazarus bliver ved med at opdatere sit værktøjssæt for at undgå sikkerhedsmekanismer og vil helt sikkert fortsætte med at gøre det ved at anvende teknikker som f.eks. KernelCallbackTable at kapre kontrolflowet og udførelse af shellcode.

Kombiner det med brugen af Windows Update-klienten til ondsindet kodeudførelse sammen med GitHub til C2-kommunikation, og du har opskriften på en komplet og fuldstændig katastrofe.

Nu hvor du ved, at denne trussel er reel, kan du tage flere sikkerhedsforanstaltninger og undgå at blive offer for ondsindede tredjeparter.

Er din maskine nogensinde blevet inficeret med farlig malware gennem en Windows-opdatering? Del din oplevelse med os i kommentarfeltet nedenfor.