- Angribere kan omgå MFA på Microsoft Office 365 ved at stjæle autorisationskoder eller adgangstokens.

- Microsoft Threat Intelligence Team har sporet en kampagne med malware, der påvirker organisationer i Australien og Sydøstasien.

- Hackere skaber nye metoder til phishing-angreb ved at registrere Windows-enheder med Azure Active Directory ved at bruge stjålne Office 365-legitimationsoplysninger.

Hackere forsøger en ny metode udvide omfanget af deres phishing-kampagner ved at bruge stjålne Office 365-legitimationsoplysninger til at registrere Windows-enheder med Azure Active Directory.

Hvis angribere er i stand til at få adgang til en organisation, vil de starte en anden bølge af kampagnen, som består i at sende flere phishing-e-mails til mål uden for organisationen såvel som indenfor.

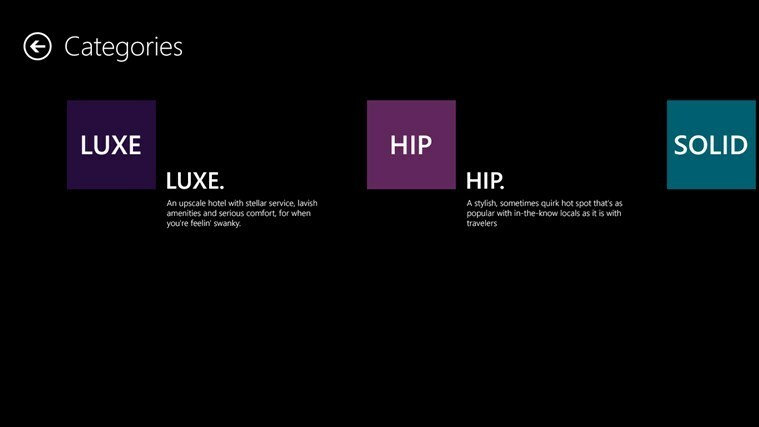

Målområder

Microsoft 365 Threat Intelligence Team har sporet en malware-kampagne rettet mod organisationer i Australien og Sydøstasien.

For at få oplysninger om deres mål sendte angriberne phishing-e-mails ud, der så ud som om de var fra DocuSign. Når brugere klikkede på

Gennemgå dokument knappen, blev de ført til en falsk login-side til Office 365, allerede udfyldt med deres brugernavne"Ofrets stjålne legitimationsoplysninger blev straks brugt til at etablere en forbindelse med Exchange Online PowerShell, højst sandsynligt ved hjælp af et automatiseret script som en del af et phishing-kit. Ved at udnytte den eksterne PowerShell-forbindelse implementerede angriberen en indbakkeregel via New-InboxRule-cmdlet'en, der slettede visse meddelelser baseret på nøgleord i emnet eller brødteksten i e-mail-meddelelsen,« siger efterretningsteamet fremhævet.

Filteret sletter automatisk beskeder, der indeholder bestemte ord relateret til spam, phishing, junk, hacking og adgangskodesikkerhed, så den legitime kontobruger vil ikke modtage rapporter om manglende levering og it-besked-e-mails, som de ellers kunne have set.

Angriberne installerede derefter Microsoft Outlook på deres egen maskine og koblede det til offeret organisationens Azure Active Directory, muligvis ved at acceptere prompten om at registrere Outlook, da det var først lanceret.

Endelig, når først maskinen blev en del af domænet, og mailklienten blev konfigureret som enhver anden almindelig brug i organisationerne, phishing-e-mails fra den kompromitterede kontos falske Sharepoint-invitationer, der igen peger på en falsk Office 365-loginside, blev flere overbevisende.

"Ore, der indtastede deres legitimationsoplysninger på anden fase af phishing-webstedet, var på samme måde forbundet med Exchange Online PowerShell, og fik næsten med det samme oprettet en regel for at slette e-mails i deres respektive indbakker. Reglen havde identiske karakteristika som den, der blev oprettet under kampagnens første fase af angrebet," indikerede holdet.

Hvordan man omgår

Angriberne stolede på stjålne legitimationsoplysninger; dog havde flere brugere aktiveret multifaktorautentificering (MFA), hvilket forhindrede tyveriet i at finde sted.

Organisationer bør aktivere multifaktorgodkendelse for alle brugere og kræve det, når de tilmelder sig enheder til Azure AD, samt overveje at deaktivere Exchange Online PowerShell for slutbrugere, teamet rådgivet.

Microsoft delte også trusselsjagtforespørgsler for at hjælpe organisationer med at kontrollere, om deres brugere er blevet kompromitteret via denne kampagne, og advarede om, at forsvarere også skal tilbagekald aktive sessioner og tokens forbundet med kompromitterede konti, slet postkasseregler oprettet af angriberne, og deaktiver og fjern ondsindede enheder, der er tilsluttet Azure AD.

"Den kontinuerlige forbedring af synlighed og beskyttelse på administrerede enheder har tvunget angribere til at udforske alternative veje. Mens enhedsregistrering i dette tilfælde blev brugt til yderligere phishing-angreb, er udnyttelse af enhedsregistrering stigende, efterhånden som andre tilfælde er blevet observeret. Desuden vil den umiddelbare tilgængelighed af pen-testværktøjer, designet til at lette denne teknik, kun udvide brugen af den på tværs af andre aktører i fremtiden,” rådede teamet.

Smuthuller at holde øje med

Microsofts trusselsintelligensanalytikere har for nylig markeret en phishing-kampagne, der målrettede hundredvis af virksomheder, denne et forsøg på at narre medarbejdere til at give en app ved navn "Opgradering" adgang til deres Office 365 regnskaber.

"Phishing-beskederne vildleder brugere til at give app-tilladelser, der kan give angribere mulighed for at oprette indbakkeregler, læse og skrive e-mails og kalenderelementer og læse kontakter. Microsoft har deaktiveret appen i Azure AD og har underrettet de berørte kunder,” oplyste de.

Angribere kan også omgå Office 365 Multi-Factor Authentication ved at bruge useriøse applikationer, stjæle autorisationskoder eller på anden måde få adgangstokens i stedet for deres legitimationsoplysninger.

Er du blevet offer for disse angreb fra hackere før? Del din oplevelse med os i kommentarfeltet nedenfor.

![Bedste stemmeforstærkere til lærere [Guide til 2021]](/f/adc3f94293c65da4ab0fb5566f8aa2e1.jpg?width=300&height=460)

![Ingen internetforbindelse i Windows 10 Mobile Creators Update [Fix]](/f/284268e780f5242a1c044bd4236ada39.jpg?width=300&height=460)