- En anden sårbarhed ved et Microsoft -produkt kan tillade en ondsindet tredjepart at få oplysninger fra enkeltpersoner, der er logget ind på Windows 365.

- En forsker opdagede en måde at dumpe brugerens ukrypterede Microsoft Azure -legitimationsoplysninger i almindelig tekst, ved hjælp af Mimikatz.

- Ved hjælp af sådanne værktøjer kan hackere spredes lateralt i et netværk, indtil de kontrollerer en Windows -domænecontroller, hvilket giver dem mulighed for at overtage det.

- Disse legitimationsdumper udføres faktisk gennem en sårbarhed, der blev opdaget tilbage i maj 2021.

Det ser ud til, at Microsoft ikke kan få et brud, når det kommer til håndtering af sårbarheder og den kontinuerlige udnyttelse af nogle af dem.

Og udover den uendelige PrintNightmare -historie, nu en alvorlig sårbarhed, der påvirker Windows 365, virksomhedens nye cloud -pc -service.

Dette uventede problem ville tillade en ondsindet tredjepart at få Azure -legitimationsoplysninger for enkeltpersoner, der er logget ind på Windows 365.

Denne sårbarhed i Windows 365 kan føre til informationslækager

En sikkerhedsforsker fandt en måde at dumpe folks ukrypterede Microsoft Azure -legitimationsoplysninger fra Microsofts nye Windows 365 Cloud PC -service ved hjælp af Mimikatz.

Hvis du ikke er bekendt med udtrykket, er Mimikatz et open-source cybersikkerhedsprojekt oprettet af Benjamin Delpy, der giver forskere mulighed for at teste forskellige sårbarheder ved at stjæle og efterligne legitimation.

En del af beskeden, der kan findes på dette projekts GitHub -side antyder, hvor let sådanne værktøjer kan bruges til at udtrække private oplysninger.

Det er velkendt at udtrække plaintexts -adgangskoder, hash, PIN -kode og kerberos -billetter fra hukommelsen. mimikatz kan også udføre pass-the-hash, pass-the-ticket, bygge gyldne billetter, lege med certifikater eller private nøgler, hvælving,... måske lave kaffe?

Oprindeligt oprettet til forskere, på grund af kraften i de mange moduler, bruges det også af hackere i orden at dumpe almindelige tekstadgangskoder fra hukommelsen til LSASS-processen eller udføre pass-the-hash-angreb ved hjælp af NTLM hashes.

Ved at bruge dette effektive værktøj kan ondsindede personer spredes lateralt i et netværk, indtil de kontrollerer en Windows -domænecontroller, og dermed tillader dem at overtage det.

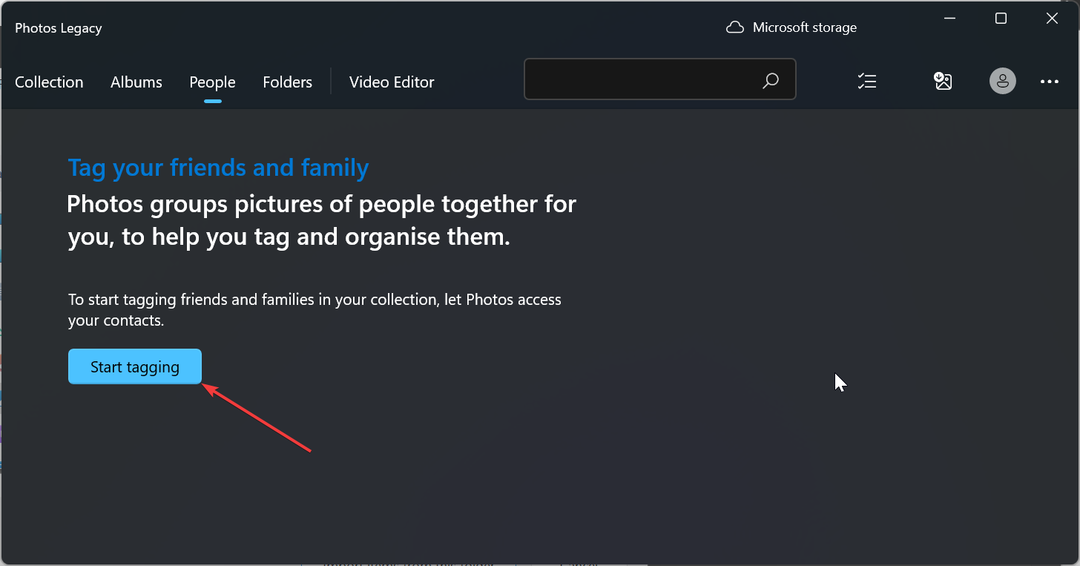

Vil du prøve at dumpe din #Windows365 Azure -adgangskoder også i webgrænsefladen?

En ny #mimikatz 🥝udgivelsen er her for at teste!

(Remote Desktop -klient fungerer selvfølgelig stadig!)> https://t.co/Wzb5GAfWfd

cc: @awakecoding@RyManganpic.twitter.com/hdRvVT9BtG

- 🥝 Benjamin Delpy (@gentilkiwi) 7. august 2021

Lad os bare sige, at for de fleste mennesker vil der ikke være en stor risiko, hvis vi antager, at de ikke deler pc -administratorrettigheder med nogen, de ikke har tillid til.

Men at se, hvor mange mennesker der bliver offer for phishing -ordninger, som derefter resulterer i at overdrage kontrollen over din pc til en ukendt overfaldsmand, er ikke ualmindeligt.

Når de er inde, kan de eksternt køre programmer og programmer på din maskine, de kan nemt bruge programmet til at feje dine Azure -legitimationsoplysninger gennem Windows 365.

Windows 365 er en forretnings- og virksomhedsorienteret funktion, så du kan forestille dig, hvor farligt legitimationstyveri ville være.

Disse legitimationsdumpninger udføres gennem en sårbarhed opdagede han i maj 2021, en, der giver ham mulighed for at dumpe ren tekst -legitimationsoplysninger for brugere, der er logget ind på en Terminal Server.

Værktøjer som Windows Defender Remote Credential Guard ville normalt forhindre dette problem i at eksistere og truende brugere, men sådanne værktøjer findes ikke i Windows 365 endnu og efterlader det sårbart.

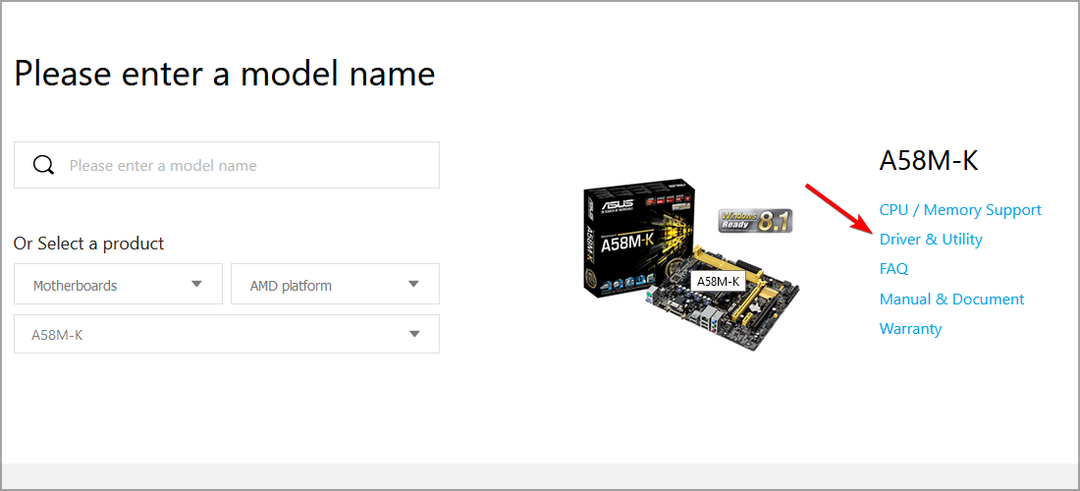

Husk at gøre alt i din magt for at beskytte dine legitimationsoplysninger og andre følsomme data ved ikke at dele dem og sørge for, at du kun downloader fra akkrediterede websteder.

Har du nogensinde været udsat for informationslækager? Del din oplevelse med os i kommentarfeltet herunder.