Efter de seneste cyberangreb Petya og WannaCry, Microsoft anbefalede alle Windows 10-brugere at fjerne det ubrugte, men stadig sårbart SMBv1 fildelingsprotokol fra deres maskiner for at være i sikkerhed. Begge varianter af ransomware brugte denne særlige udnyttelse til at replikere gennem netværkssystemer.

Sluk for protokollen, da en gammel fejl opstod

Hvis du ikke har slået protokollen fra nu, bør du overveje at gøre det. Til at begynde med, nye ransomware-varianter kunne strejke igen og kunne bruge den samme sårbarhed til at kryptere dine filer. En anden grund er, at endnu en 20-årig fejl netop blev afsløret under den nylige DEF CON-hakkekonference.

SMB-sikkerhedsfejl kaldet SMBLoris

Sikkerhedsforskere afslørede denne sikkerhedsfejl hos RiskSense og forklarede, at det kunne føre til DoS-angreb, der påvirker hver version af SMB-protokollen og alle versioner af Windows siden Windows 2000. Uhyggelig, ikke? Hvad mere er, en Raspberry Pi og kun 20 linjer Python-kode er nok til at sætte en Windows-server ned.

SMB-sårbarheden blev opdaget under analysen af EternalBlue, den lækkede SMB-udnyttelse, der er kilden til nylige ransomware-angreb. Virksomhedskunder rådes kraftigt til at blokere adgang fra Internettet til SMBv1 for at forblive sikre.

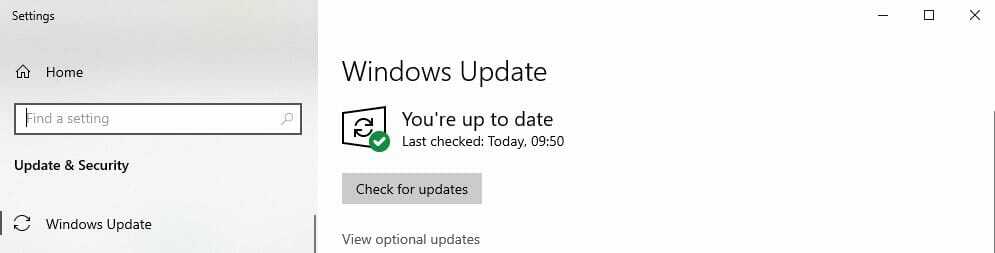

Microsoft planlægger at fjerne SMBv1 helt fra Windows 10 Fall Creators Update så hele problemet er måske ikke så skræmmende, som det ser ud nu. Men bare for at være sikker skal alle, der kører ældre versioner af Windows, vide, at de forbliver berørt af dette problem, og det anbefales derfor at deaktivere SMBv1-protokollen.

RELATEREDE HISTORIER, DER SKAL KONTROLLERES

- Microsoft løser en anden alvorlig sårbarhed i Windows Defender

- Microsoft løser en Windows Defender-sårbarhed med fjernudførelse af kode

- Stor Microsoft Windows Defender-fejl opdaget af Google-medarbejder, patch frigivet med det samme