- Hackere opretter en Office 365-login-side for at stjæle brugernes Microsoft-legitimationsoplysninger.

- Fjernarbejdere, der bruger VPN'er til sikker forbindelse til virksomhedsnetværk, var et mål for phishing-angreb via e-mail.

- Du kan altid besøge vores Office 365 knudepunkt for relevante tip, guider og nyheder.

- Vil du gerne optimere din virksomheds virtuelle private netværkssikkerhed? Tjek VPN side for praktiske anbefalinger og værktøjer!

E-phishing kan være et af de ældste tricks i ærmerne på enhver hacker, men det er endnu ikke løbet tør for mode. For eksempel oprettede en ondsindet spiller for nylig en Office 365 phishing-base for bedragerisk at få brugeroplysninger.

Næsten meget enhver platform, der kræver brugergodkendelse for at give adgang, kan være et mål for phishing.

Enhver kan også være et offer fra SaaS-kunder til OneDrive-brugere.

De 5 bedste VPN'er, vi anbefaler

|

59% rabat til rådighed for toårsplaner |  Tjek tilbud! Tjek tilbud! |

|

79% rabat + 2 gratis måneder |

Tjek tilbud! Tjek tilbud! |

|

85% rabat! Kun 1,99 $ pr. måned i 15 måneders plan |

Tjek tilbud! Tjek tilbud! |

|

83% rabat (2,21 $ / måned) + 3 gratis måneder |

Tjek tilbud! Tjek tilbud! |

|

76% (2.83$) på 2 års plan |

Tjek tilbud! Tjek tilbud! |

Ondsindede aktører oprettede et Office 365-phishing-websted

Hackere sendte fjernarbejdere ondsindede e-mail-links for bedragerisk at indfange deres brugeroplysninger i henhold til en unormal sikkerhed rapport.

Til at begynde med udnyttede de det faktum, at mange organisationer i øjeblikket opretter VPN'er til at sikre internetforbindelser til deres hjemmearbejdere.

Målet modtager en e-mail forklædt som officiel kommunikation fra deres arbejdsgivers IT-afdeling i dette phishing-forsøg.

Derefter klikker målet på linket i e-mailen, hvilket fører til en VPN-konfiguration, som angriberen oprettede. I sidste ende lander medarbejderen på en login-side, der er hostet på Office 365-platformen.

Da webstedet ser næsten 100% ud som det ægte, falder fjernarbejderen desværre for det.

Derfor leverer offeret deres loginoplysninger uvidende om, at de ikke logger ind på deres arbejdsgivers officielle portal. Så ligesom det gør den dårlige skuespiller væk med målets Microsoft-legitimationsoplysninger.

Angrebet efterligner en underretnings-e-mail fra it-supporten hos modtagerens firma. Afsenderens e-mail-adresse er spoofed for at efterligne domænet for målenes respektive organisationer. Linket, der er angivet i e-mailen, henviser angiveligt til en ny VPN-konfiguration til hjemmeadgang. Selvom linket ser ud til at være relateret til målets firma, dirigerer hyperlinket faktisk til et Office 365-legitimationsfishing-websted.

Her er tip til optimering af din e-mail-sikkerhed:

- Brugers skøn: Kontroller altid URL'en til enhver webformular, der kræver dine brugeroplysninger.

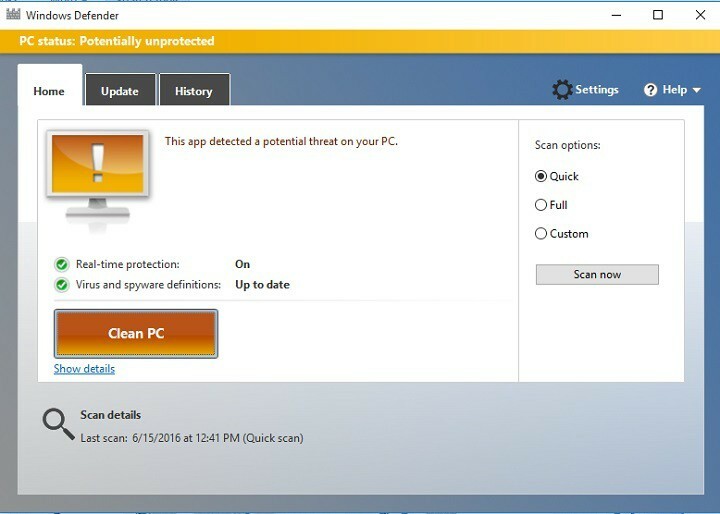

- E-mail-sikkerhed: Brug e-mail-scanning af anti-malware.

- Windows-opdateringer: Installer altid Windows-sikkerhedsopdateringer.

- Microsofts sikkerhedsværktøjer: Dette kan forbedre dine trusselsregistreringsfunktioner.

Har du nogensinde været offer for phishing via e-mail? Del gerne din oplevelse i kommentarfeltet nedenfor.