- Linux-baserede x86-servere og Linux ARM / MIPS-baserede IoT-enheder kan blive et Gitpaste-12-mål.

- Gitpaste-12 er en ny orm, der bruger GitHub og Pastebin. Se nedenfor for at finde mere om det.

- For nemt at slippe af med malware og andre trusler skal du bruge de tip, der er beskrevet i vores Fjernelse Guides sektion.

- Desuden bogmærke dette Sikkerheds- og fortrolighedssoftwarecenter kunne være et smart valg for fremtiden.

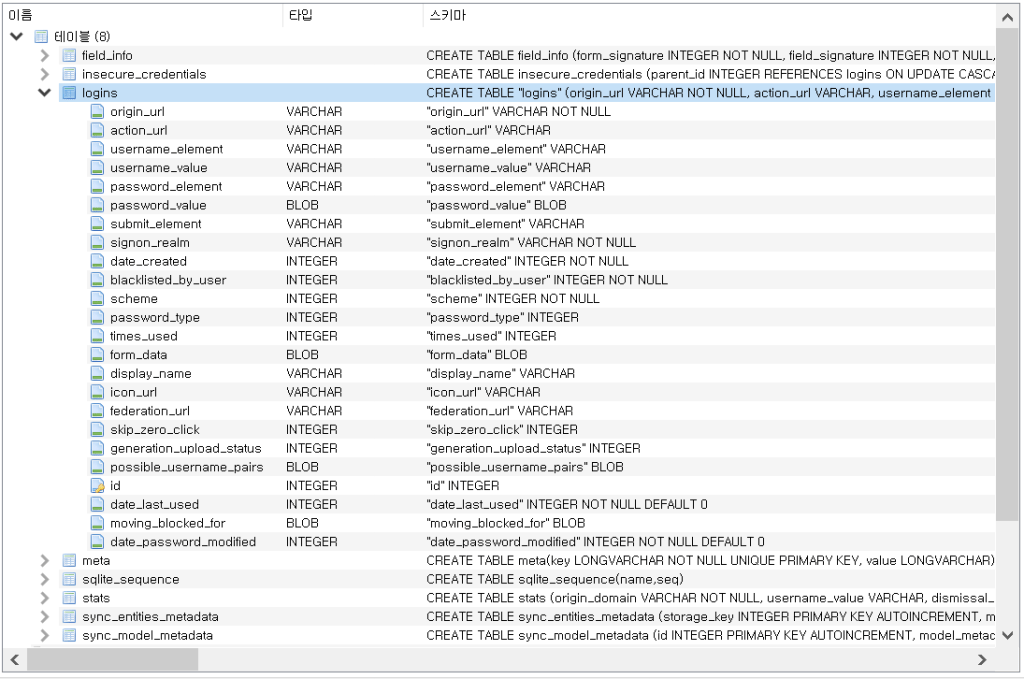

Gitpaste-12 er en nyligt opdaget orm, der bruger GitHub og Pastebin til huskomponentkoder og udnyttelse af over 12 sårbarheder.

Derfor er dette malware er kendt som Gitpaste-12 på grund af brugen af GitHub og Pastebin, der også har mindst 12 forskellige angrebsmoduler.

I øjeblikket inkluderer målene Linux baserede x86-servere sammen med Linux ARM- og MIPS-baserede IoT-enheder.

De første GitPaste-12 første angreb blev opdaget af Juniper Threat Labs. Rapporten udgivet af Juniper Threat Labs afslører:

Den første fase af angrebet er det indledende systemkompromis. (…) Denne orm har 12 kendte angrebsmoduler og mere under udvikling.

Hvordan spredes Gitpaste-12?

Efter denne indledende fase ser ormen ud til at have en præcis mission: den identificerer kendte bedrifter og kan forsøge at skabe vold adgangskoder.

Når et system er kompromitteret, opretter Gitpaste-12 et cron-job, det downloades fra Pastebin, som udfører det samme script igen hvert minut.

Denne effektive mekanisme bruges sandsynligvis til at skubbe cron-jobopdateringer til botnet. Som allerede bekræftet indeholder Gitpaste-12-malware også et script, der starter angreb på andre maskiner.

Det er den måde, denne orm forsøger at replikere på, startende med tilfældige / 8 CIDR-angreb over alle adresser inden for dets rækkevidde.

At kende Gitpaste-12 placeringen og det faktum, at den let kan sprede sig, er du ved at fortsætte med at bruge GitHub? Fortæl os dine tanker om dette i kommentarfeltet nedenfor.