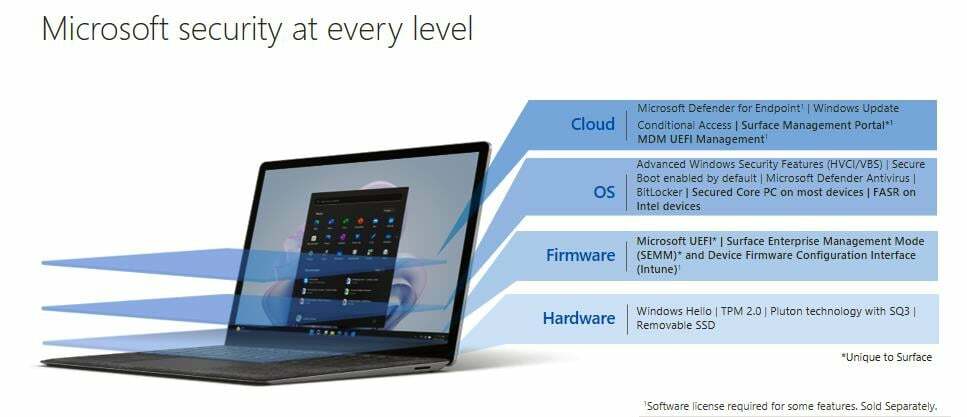

Zabezpečení je hlavním prodejním místem společnosti Microsoft pro nejnovější verzi operačního systému pro stolní počítače. Softwarový gigant nyní znovu opakuje, že to s tímto cílem myslí vážně, příkladem toho, jak v určitém okamžiku roku 2016 zmařil některé zneužití nulového dne než byly k dispozici opravy.

Tým Microsoft Malware Protection Center ilustroval, jak nejnovější funkce zabezpečení systému Windows 10 porazily dvě zranitelnosti nulového dne v listopadu 2016, ještě předtím, než společnost Microsoft tyto chyby opravila. Tyto bezpečnostní prvky byly součástí Aktualizace výročí že Microsoft zavedl loni v létě.

Společnost Microsoft uvedla, že testuje zneužití zaměřená na strategie zmírňování emisí vydané v srpnu 2016. Cílem bylo ukázat, jak by tyto techniky mohly zmírnit budoucí zneužití nulového dne, která mají stejné vlastnosti. Společnost Redmond uvedla v příspěvku na blogu:

„Klíčovým předpokladem detonace explozí nulového dne je, že každá instance představuje cennou příležitost posoudit, jak odolná může být platforma - jak mohou techniky zmírňování a další obranné vrstvy udržet kybernetické útoky na uzdě, zatímco se opravují chyby zabezpečení a nasazují se opravy. Protože hledání zranitelných míst vyžaduje čas a je téměř nemožné je všechny najít, mohou být tato vylepšení zabezpečení zásadní pro prevenci útoků založených na zneužití nulového dne. “

Společnost Microsoft také uvedla, že demonstrovala, jak techniky zmírňování zneužití v aktualizaci Windows 10 Anniversary Update neutralizovaly metody zneužití nad rámec konkrétních zneužití samotných. To vedlo ke zmenšení útočných povrchů, které by připravilo půdu pro budoucí zneužití nulového dne.

Přesněji řečeno, tým zkoumal dvě zneužití na úrovni jádra, která k pokusu o útok použila pokročilá skupina trvalých hrozeb, kterou STRONTIUM použilo Windows 10 uživatelů. Tým zaznamenal zneužití jako CVE-2016-7255, což společnost Microsoft zjistila v říjnu 2016 jako součást phishingové kampaně zaměřené na spear tanky a nevládní organizace v USA Skupina APT spojila chybu s chybou Adobe Flash Player, běžnou součástí mnoha útoky.

Druhé zneužití má kódové označení CVE-2016-7256, což je zneužití oprávnění typu písma typu OpenType, které se objevilo v rámci útoků na oběti z Jižní Koreje v červnu 2016. Ti dva využili vystupňovaná privilegia. Techniky zabezpečení Windows 10, které byly dodány s Anniversary Update, zablokovaly obě hrozby.

SOUVISEJÍCÍ PŘÍBĚHY, KTERÉ POTŘEBUJETE KONTROLA:

- Oprava: „Selhání kontroly zabezpečení jádra“ ve Windows 10, 8.1

- 10 nejlepších anti-hackerských programů pro Windows 10

- Vylepšete zabezpečení systému Windows 10 pomocí Win10 Security Plus