Nebezpečnou chybu zabezpečení objevila společnost SecureWorks začátkem tohoto roku.

- Útočník by jednoduše unesl opuštěnou adresu URL a použil ji k získání zvýšených oprávnění.

- Tuto chybu zabezpečení objevila společnost SecureWorks, která se zabývá kybernetickou bezpečností.

- Microsoft to hned oslovil, nicméně to vypovídá o jeho úrovni kybernetické bezpečnosti.

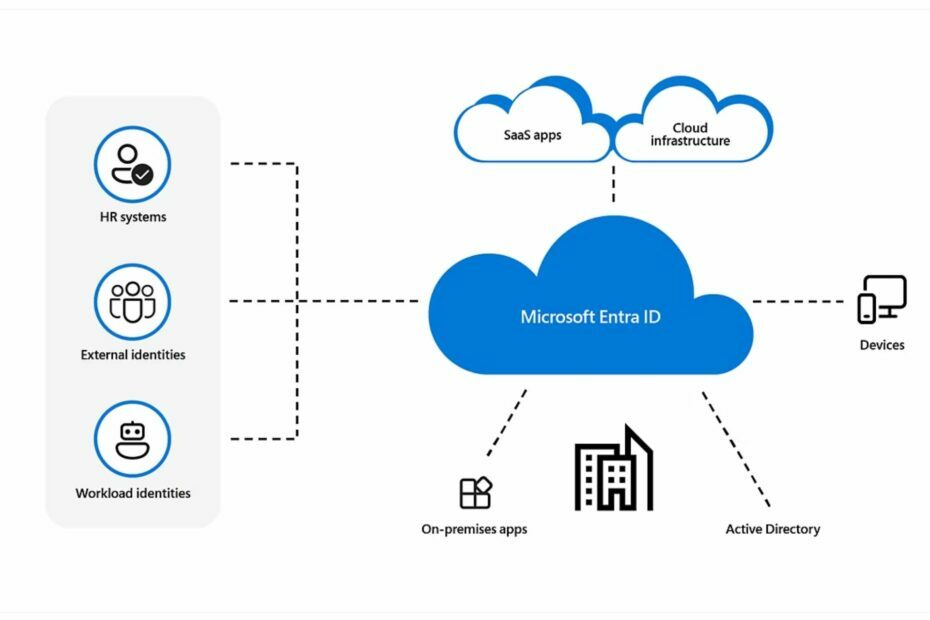

Začátkem tohoto roku bylo ID Microsoft Entra (které do té doby známé jako Azure Active Directory) mohl být snadno hacknutý a kompromitován hackery pomocí opuštěných adres URL odpovědí. Tým výzkumníků z SecureWorks objevil tuto chybu zabezpečení a upozornil Microsoft.

Technologický gigant se sídlem v Redmondu tuto zranitelnost rychle vyřešil a do 24 hodin od prvního oznámení odstranil opuštěnou adresu URL odpovědi v ID Microsoft Entra.

Nyní, téměř 6 měsíců po tomto objevu, tým za tím, odhaleno v příspěvku na blogu, proces, který stojí za infikováním opuštěných adres URL odpovědí a jejich použitím k zapálení Microsoft Entra ID, čímž je v podstatě kompromitováno.

Pomocí opuštěné adresy URL by útočník mohl snadno získat zvýšená oprávnění organizace pomocí Microsoft Entra ID. Netřeba dodávat, že zranitelnost představovala velké riziko a Microsoft si toho zřejmě nebyl vědom.

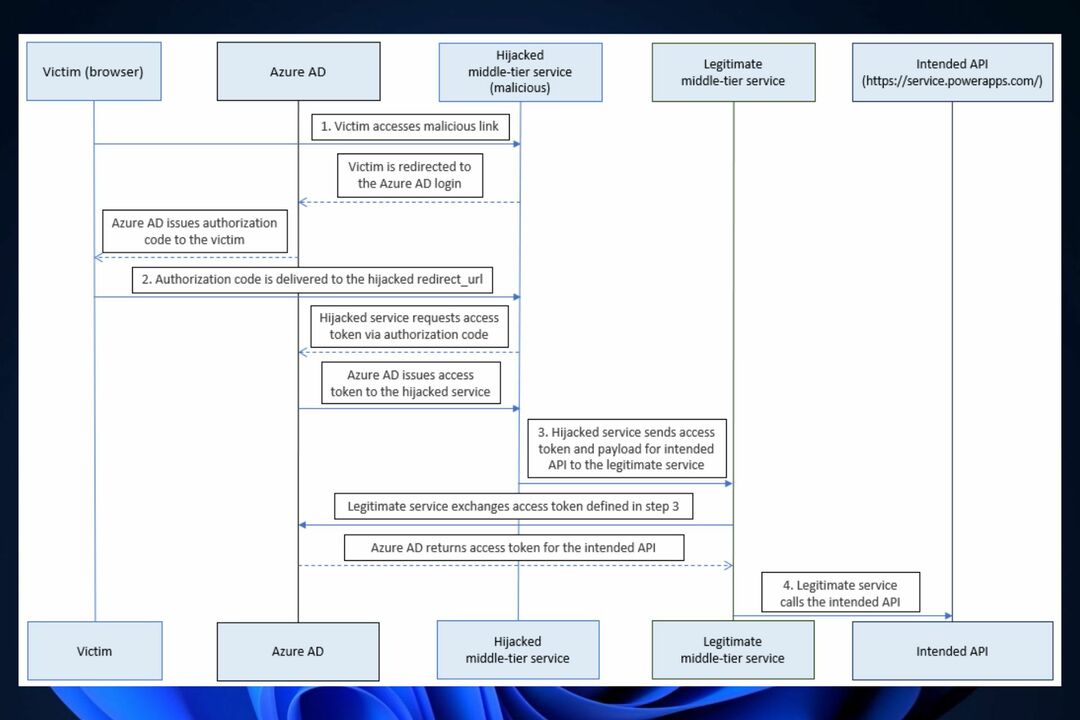

Útočník by mohl využít tuto opuštěnou adresu URL k přesměrování autorizačních kódů na sebe a výměnou neoprávněně získaných autorizačních kódů za přístupové tokeny. Aktér ohrožení by pak mohl zavolat Power Platform API prostřednictvím služby střední vrstvy a získat zvýšená oprávnění.

SecureWorks

Takto by útočník využil zranitelnosti Microsoft Entra ID

- Opuštěná adresa URL odpovědi by byla objevena útočníkem a unesena pomocí škodlivého odkazu.

- K tomuto škodlivému odkazu by pak měla přístup oběť. Entra ID by pak přesměrovalo systém oběti na adresu URL odpovědi, která by také obsahovala autorizační kód v adrese URL.

- Škodlivý server vymění autorizační kód za přístupový token.

- Škodlivý server zavolá službu střední vrstvy pomocí přístupového tokenu a zamýšleného rozhraní API a ID Microsoft Entra by nakonec bylo kompromitováno.

Tým za výzkumem však také zjistil, že útočník mohl jednoduše vyměnit autorizační kódy za přístupové tokeny, aniž by tokeny předával službě střední vrstvy.

Vzhledem k tomu, jak snadné by pro útočníka bylo účinně kompromitovat servery Entra ID, společnost Microsoft tento problém rychle vyřešila a následující den vydala aktualizaci.

Ale je docela zajímavé vidět, jak technický gigant se sídlem v Redmondu nikdy tuto zranitelnost neviděl. Microsoft má však v minulosti poněkud zanedbávané zranitelnosti.

Začátkem léta, společnost byla těžce kritizována Tenable, další prestižní firma zabývající se kybernetickou bezpečností, za to, že neřešila další nebezpečnou zranitelnost, která by zhoubným subjektům umožňovala přístup k bankovním informacím uživatelů Microsoftu.

Je jasné, že Microsoft potřebuje nějak rozšířit své oddělení kybernetické bezpečnosti. Co si o tom myslíš?

![5+ nejlepších programů pro detekci narušení [IDS Tools]](/f/97253b0fd53b21b06be0b802ca6d5ab6.jpg?width=300&height=460)