- CISA vydala nový open-source nástroj pro reakci na incidenty.

- Pomáhá detekovat známky škodlivé aktivity v cloudu Microsoftu.

- IT administrátoři a bezpečnostní experti si z toho jistě užijí.

Mnoho z nás se může nebo již stalo obětí nemilosrdných hackerů, takže ochrana v tomto neustále se měnícím online světě je prvořadá.

Vězte, že americká Agentura pro kybernetickou bezpečnost a bezpečnost infrastruktury, známá také jako CISA, vydala nový open source nástroj pro reakci na incidenty.

Tento nový software skutečně pomáhá odhalovat známky škodlivé aktivity v cloudových prostředích Microsoftu, což může být obrovské v boji proti škodlivým třetím stranám.

Když už mluvíme o oblacích, můžeme vám ukázat některé z nich nejlepší aplikace pro cloudové úložiště pro Windows 10. Také vás můžeme naučit, jak opravitCloudový provoz byl neúspěšnýchyba na OneDrive

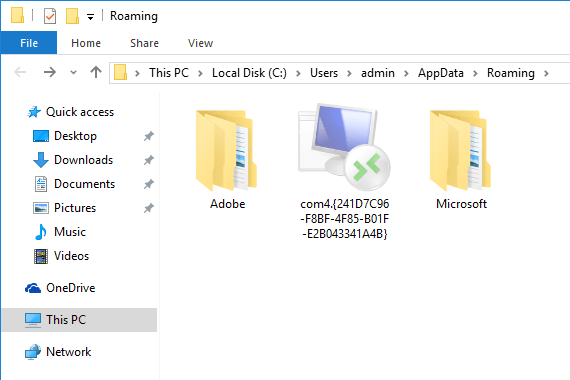

Běžně známý jako Untitled Goose ToolTento nástroj založený na Pythonu může vypsat telemetrické informace z prostředí Azure Active Directory, Microsoft Azure a Microsoft 365.

Podle CISA, je to robustní a flexibilní nástroj pro vyhledávání a odezvu na incidenty, který přidává nové metody ověřování a shromažďování dat.

S tímto nástrojem můžete v podstatě spustit úplné vyšetřování prostředí Azure Active Directory (AzureAD), Azure a M365 zákazníka.

Kromě toho Untitled Goose Tool také shromažďuje další telemetrii z aplikací Microsoft Defender for Endpoint (MDE) a Defender for Internet of Things (IoT) (D4IoT).

Víme, že vás zajímají podrobnosti, tak se do toho pusťte. S multiplatformním Microsoft mrak výslech a analytický nástroj, bezpečnostní experti a správci sítě mohou:

- Exportujte a kontrolujte protokoly přihlášení a auditu AAD, protokol sjednoceného auditu M365 (UAL), protokoly aktivit Azure, Microsoft Upozornění Defender pro IoT (internet věcí) a data Microsoft Defender for Endpoint (MDE) pro podezřelé aktivita.

- Dotazujte se, exportujte a prozkoumejte konfigurace AAD, M365 a Azure.

- Extrahujte cloudové artefakty z prostředí Microsoft AAD, Azure a M365 bez provádění dalších analýz.

- Proveďte časové ohraničení UAL.

- Extrahujte data v těchto časových mezích.

- Sbírejte a kontrolujte data pomocí podobných časově ohraničených možností pro data MDE.

Mějte to na paměti, pokud si ceníte soukromí a bezpečnosti vaší společnosti. Vězte však, že vše začíná tím, že jsme na internetu zvlášť opatrní.

Je to něco, co byste sami rádi použili? Podělte se s námi o své názory v sekci komentářů níže.