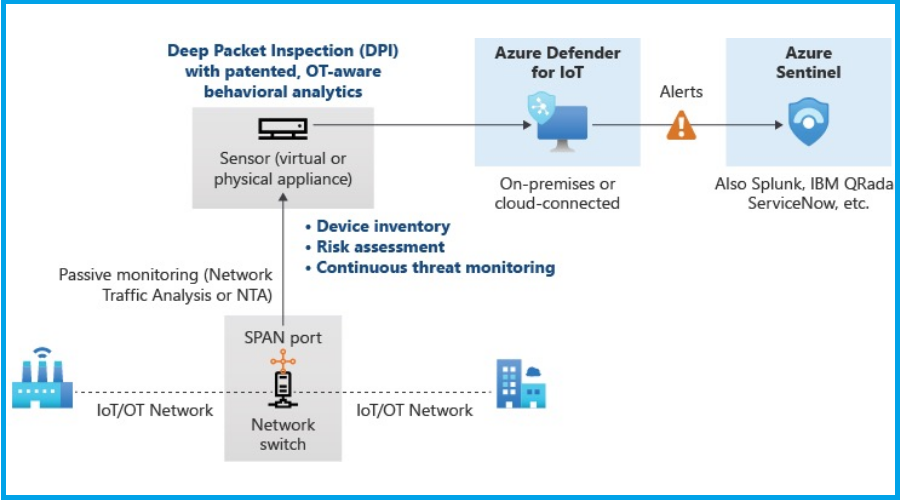

Věděli jste, že SentinelLabs měli? objevil poměrně mnoho bezpečnostních chyb v Microsoft Azure’s Defender pro IoT v loňském roce?

Ve skutečnosti, a navíc, několik z těchto zranitelností bylo skutečně hodnoceno jako kritické, pokud jde o závažnost a dopad na zabezpečení.

Technologický gigant se sídlem v Redmondu vydal záplaty pro všechny chyby, ale uživatelé Azure Defender pro IoT musí okamžitě zasáhnout.

Dosud nebyly nalezeny žádné důkazy o exploataci ve volné přírodě

Výše uvedené nedostatky, které objevili bezpečnostní výzkumníci v SentinelLabs, mohou útočníkům umožnit vzdáleně kompromitovat zařízení chráněná Microsoft Azure Defender pro IoT.

Exploity založené na těchto zranitelnostech využívají určité slabiny v mechanismu Azure Password Recovery.

Bezpečnostní experti SentinelLabs také tvrdí, že v červnu 2021 proaktivně nahlásila bezpečnostní zranitelnosti společnosti Microsoft.

Chyby zabezpečení jsou sledovány jako CVE-2021-42310, CVE-2021-42312, CVE-2021-37222, CVE-2021-42313 a CVE-2021-42311 a jsou označeny jako kritické, některé mají skóre CV.0 1.

Jak již bylo řečeno, tým dosud neobjevil důkazy o divokém zneužívání, pokud byste hledali stříbrnou hranici uprostřed všeho toho chaosu.

Navzdory bezpečnostním chybám v Microsoft Azure Defender pro IoT, které jsou starší než osm měsíců, nebyly zaznamenány žádné útoky, které by byly založeny na těchto chybách.

Je také důležité mít na paměti, že tyto zranitelnosti, které SentinelLabs objevily, ovlivňují cloudové i místní zákazníky.

A i když neexistují žádné důkazy o divokých exploitech, úspěšný útok může vést k úplnému ohrožení sítě.

Proč se ptáš? Hlavně proto, že Azure Defender pro IoT je nakonfigurován tak, aby měl TAP (Terminal Access Point) v síťovém provozu.

Je samozřejmé, že jakmile mají útočníci neomezený přístup, mohou provést jakýkoli útok nebo ukrást citlivé informace.

Jaký je váš názor na celou tuto situaci? Podělte se s námi o své myšlenky v sekci komentářů níže.