- Mysleli jste si, že jste v bezpečí a že už nepřichází v úvahu další kybernetické hrozby?

- Vlastně nic dál od pravdy, protože se chystáte setkat se s Krakenem.

- Tento nebezpečný botnet může nyní snadno bypass jakékoli kontroly programu Windows Defender.

- Může stahovat a spouštět užitečné zatížení, spouštět příkazy shellu, pořizovat snímky obrazovky.

Jak už možná většina z vás ví, technologická společnost se sídlem v Redmondu nedávno provedla důležitou aktualizaci seznamu oprávnění Windows Defender Exclusions.

Nyní kvůli změně implementované společností Microsoft již není možné prohlížet vyloučené složky a soubory bez práv správce.

Jak si dokážete představit, jde o významnou změnu, protože kyberzločinci často používají tyto informace k doručování škodlivých dat do takto vyloučených adresářů, aby obešli skenování Defender.

Ale i tak je bezpečnost relativní pojem a kdykoli si myslíme, že jsme v bezpečí, vždy se najdou zákeřné třetí strany připravené narušit naši bezpečnost.

Pozor na nový botnet Kraken

I přes všechna bezpečnostní opatření, která Microsoft přijal, nový botnet s názvem Kraken, který byl nedávno objeven ZeroFox, stále infikuje váš počítač.

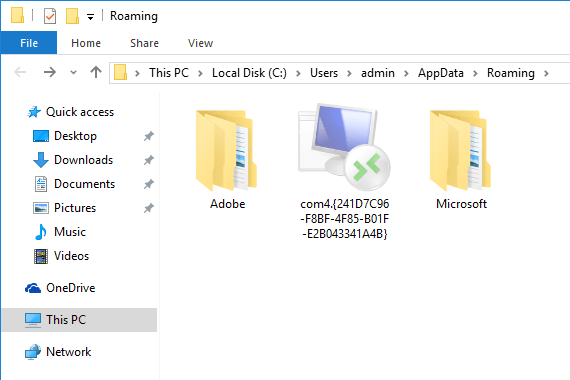

Kraken se přidává jako vyloučení místo toho, aby se snažil hledat vyloučená místa pro doručení užitečného zatížení, což je poměrně jednoduchý a efektivní způsob, jak obejít kontrolu programu Windows Defender.

Tým narazil na tento nebezpečný botnet v říjnu 2021, kdy si nikdo nebyl vědom jeho existence ani škod, které by mohl způsobit.

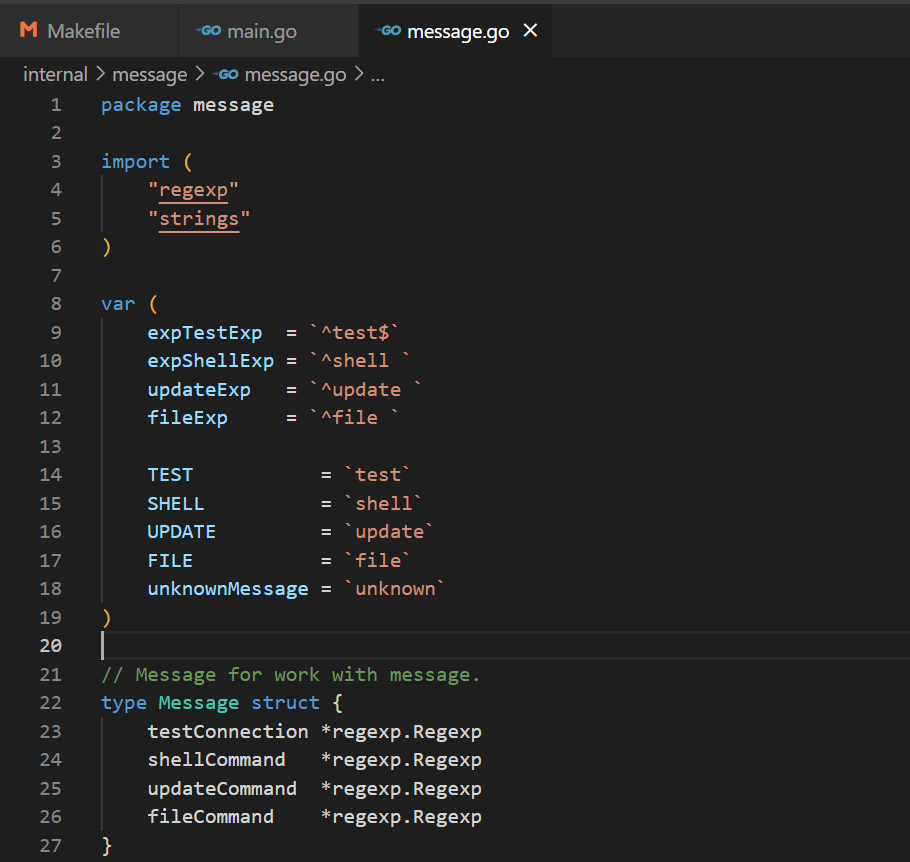

Přestože je Kraken stále v aktivním vývoji, již nabízí možnost stahovat a spouštět sekundární užitečné zatížení, spouštět příkazy shellu a pořizovat snímky obrazovky systému oběti.

V současné době využívá SmokeLoade k šíření a rychle získává stovky robotů pokaždé, když je nasazen nový příkazový a řídicí server.

Bezpečnostní tým, který objev učinil, také poznamenal, že Kraken je hlavně zlodějský malware, podobný nedávno objevenému Webové stránky připomínající Windows 11.

Mezi schopnosti Krakenu nyní patří schopnost krást informace související s kryptoměnovými peněženkami uživatelů, což připomíná nedávný falešný malware aktivátoru KMSPico Windows.

Sada funkcí botnetu je pro takový software zjednodušená. Ačkoli není přítomen v dřívějších sestaveních, bot je schopen shromažďovat informace o infikovaném hostiteli a odesílat je zpět na server pro příkazy a řízení (C2) během registrace.

Zdá se, že shromážděné informace se liší sestavení od sestavení, ačkoli ZeroFox zaznamenal, že se shromažďují následující:

- Název hostitele

- uživatelské jméno

- ID sestavení (TEST_BUILD_ + časové razítko prvního spuštění)

- Podrobnosti o CPU

- Podrobnosti o GPU

- Operační systém a verze

Pokud se chcete dozvědět více o tomto škodlivém botnetu a o tom, jak se můžete lépe chránit před útoky, přečtěte si celou diagnostiku ZeroFox.

Nezapomeňte také zůstat na vrcholu jakéhokoli druhu útoky, které mohou přijít přes Teams. Vyplatí se být vždy o krok napřed před hackery.

Stali jste se někdy obětí takového kybernetického útoku? Podělte se s námi o své zkušenosti v sekci komentářů níže.