- Přestože Microsoft hlásal zvýšenou bezpečnost, kterou jsme měli získat prostřednictvím čipů TPM, útok není ani vzdáleně nemožný.

- Pokud by se některé z našich zařízení se systémem Windows 11 dostalo do nesprávných rukou, bylo by ohroženo samotné zařízení a síť, ke které je připojeno.

- Odborníci prokázali, že se správnou sadou dovedností se i bezpečnostní čipy TPM 2.0 mohou stát snadnou kořistí pro škodlivé subjekty, které chtějí získat naše data.

- Microsoft by se možná chtěl na tyto bezpečnostní funkce podívat blíže a možná i revidovat svou strategii, dokud je ještě čas.

Netřeba dodávat, že od chvíle, kdy redmondská technická společnost poprvé oznámila Windows 11 jako budoucí operační systém, se donekonečna mluví o některých hardwarové požadavky které zařízení musí splnit.

Mnozí nesouhlasili s uloženými omezeními TPM 2.0 a toto téma vyvolalo reakce všech druhů uživatelů Windows.

Microsoft se držel své pozice a neustále lidi ujistil, že tento požadavek TPM je pro jejich vlastní bezpečnost, protože bude nabízet zvýšenou úroveň ochrany.

Někteří odborníci však nedávno zjistili, že i když máme tyto bezpečnostní čipy na svém místě, stále nemůžeme být zcela v bezpečí před škodlivými entitami, pro případ, že by se nám někdo dostal do rukou. Windows 11 přístroj.

Nejsme tak v bezpečí, jak si Microsoft přeje, abyste si mysleli

Technologický gigant projevil železnou vůli, když šlo o to, aby pod tlakem veřejnosti nepraskal, zvláště po odporu, který k tomu došlo TPM 2.0 požadavek, který s sebou přinesla komunita.

Inzerovali tuto hardwarovou funkci, jako by byla jejich vlastní a řekl, že uživatelé budou chráněni kvůli tomuto malému čipu.

Technologie Trusted Platform Module (TPM) je navržena tak, aby poskytovala hardwarové funkce související se zabezpečením. Čip TPM je bezpečný kryptoprocesor, který je určen k provádění kryptografických operací. Čip obsahuje několik mechanizmů fyzického zabezpečení, aby byl odolný proti neoprávněné manipulaci, a škodlivý software není schopen zasahovat do bezpečnostních funkcí TPM.

Odborníci z Dolos Group zjistili, že ve skutečnosti, pokud by jeden z nás ztratil svůj notebook nebo mu byl odcizen, TPM by mohl jen málo zabránit hackerům v rozpoutání zmatku.

V době psaní tohoto článku BitLocker nevyužívá žádné šifrované komunikační funkce modulu TPM 2.0 standardní, což znamená, že všechna data vycházející z TPM vycházejí v prostém textu, včetně dešifrovacího klíče pro Okna. Pokud dokážeme získat tento klíč, měli bychom být schopni dešifrovat disk, získat přístup ke konfiguraci klienta VPN a možná získat přístup k interní síti.

Pomocí tohoto exploitu spolu s dalšími důmyslnými schématy byli výzkumníci schopni získat ukradený firemní notebook (jako scénář) a efektivně získat přístup k přidružené podnikové síti, takže data budou vystavena a zranitelná.

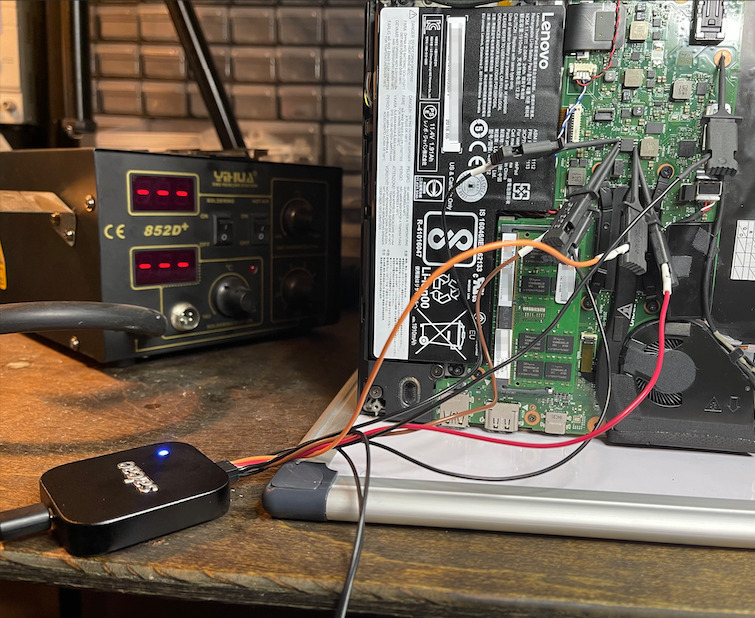

Jak dále popsali, po rozbití uvedeného notebooku by předem vybavený útočník použil klip SOIC-8 namísto jednotlivých sond, aby kompromitoval bezpečnostní čip TPM.

Díky klipu by bylo extrémně snadné se připojit k čipu a oholit se o pár minut před útokem v reálném světě.

Celý proces je podrobně vysvětlen a je to zajímavé čtení, pokud máte rozsáhlé technické znalosti a máte rádi tento druh znalostí.

To je znepokojující zpráva, vezmeme-li v úvahu, že Microsoft udělal tak velký problém s tím, že jsme upgradovali na zařízení, která již takové bezpečnostní funkce integrují.

S tím, co bylo řečeno, by technologická společnost se sídlem v Redmondu mohla odvést lepší práci při nabízení bezpečnější budoucnosti pro BitLocker, kde takové hackerské metody již nejsou možné.

Možná byste také rádi věděli, že si můžete nainstalovat připravovaný operační systém společnosti Microsoft i bez uloženého požadavku TPM.

Jaký je váš názor na celou tuto situaci? Podělte se s námi o svůj názor v sekci komentářů níže.