Soubory vašeho počítače byly zašifrovány pomocí algoritmu AES a za obnovení dat musíte zaplatit 294 $. Pokud vám tato linka zazvoní, je to proto, že jste se pravděpodobně již dříve stali obětí ransomwaru. Jak útoky ransomwaru pokračují, můžete se vyhnout platbě za dešifrovací klíč pomocí následujících nástrojů.

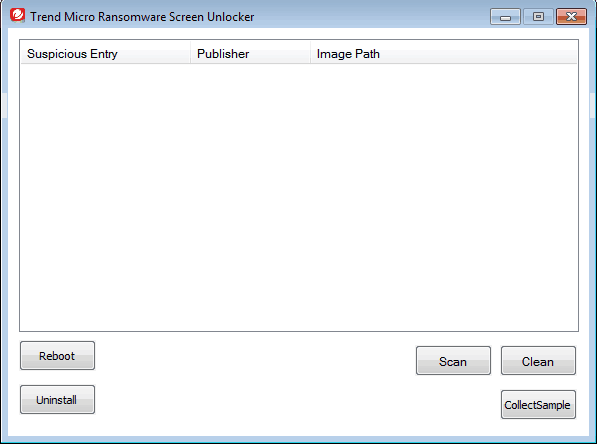

Nástroj pro odemknutí obrazovky Trend Micro Ransomware

Ransomware provádí útok dvěma různými způsoby: uzamčením obrazovky a šifrováním. Uzamčením obrazovky počítače ransomware omezuje přístup uživatele k počítači. Šifrovací metoda používá k šifrování souborů šifrovací algoritmy, jako je AES. Nástroj pro odemykání obrazovky Ransomware společnosti Trend Micro slouží k deaktivaci typů ransomwaru na uzamčené obrazovce.

Nástroj to provádí ve dvou různých scénářích. V prvním scénáři by nástroj mohl blokovat normální mód při odchodu nouzový režim se sítí přístupné. Tuto operaci provedete takto:

- Otevřete svůj počítač Nouzový režim se sítí.

- Stáhněte si Nástroj pro odemknutí obrazovky Trend Micro Ransomware a spusťte spustitelný soubor.

- Rozbalením stahovaného souboru nainstalujete a restartujete počítač v normálním režimu.

- Spusťte dešifrování stisknutím následujících kláves: Vlevo CTRL + ALT + T + Já. Možná budete muset stisknout toto tlačítko několikrát.

- Pokud se zobrazí obrazovka nástroje Trend Micro Ransomware Screen Unlocker Tool, kliknutím na skenování odeberete soubory ransomware z počítače.

V jiném scénáři může nástroj blokovat oba tyto režimy.

- Stáhněte si Nástroj pro odemknutí obrazovky Trend Micro Ransomware pro USB na neinfikovaném počítači.

- Vložte jednotku USB a spusťte spustitelný soubor.

- Klepněte na Ano když se zobrazí okno Řízení uživatelských účtů a před kliknutím vyberte jednotku USB Vytvořit.

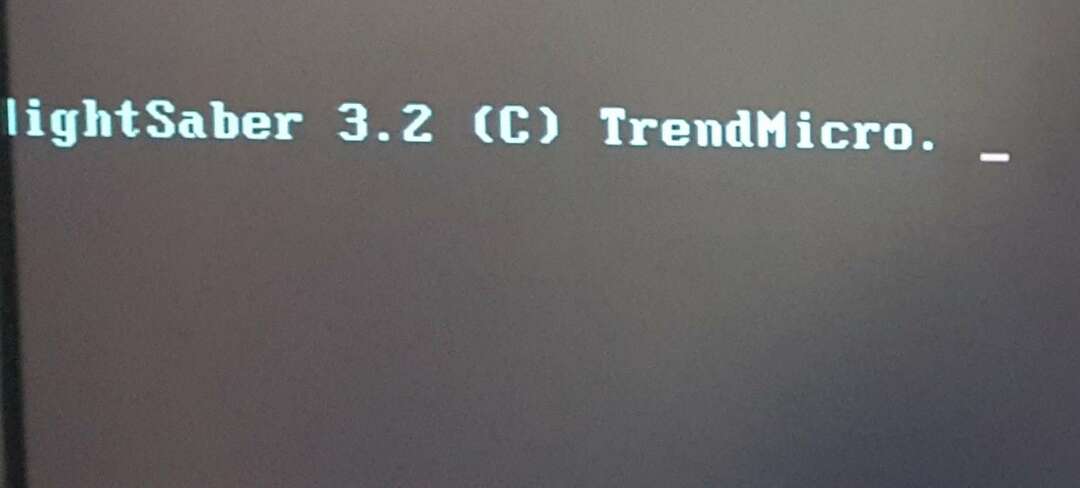

- Vložte jednotku USB do infikovaného počítače a spusťte počítač z externí jednotky.

- Po restartu se zobrazí následující obrazovka:

- Pokud infikovaný počítač nedokáže detekovat jednotku USB, proveďte následující:

- Vložte disk do jiného USB portu a restartujte počítač.

- Pokud výše uvedený krok selže, použijte jinou jednotku.

- Otevřete infikovaný počítač a počkejte, až decryptor odebere uzamčenou obrazovku.

- Klepněte na Skenovat a pak Opravit teď.

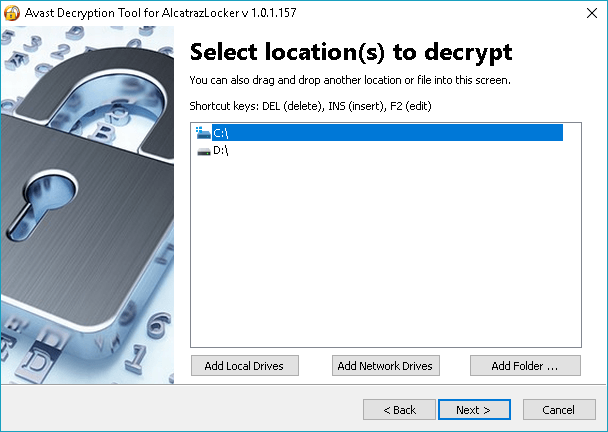

Avast Free Ransomware Decryption Tools

Dešifrovací nástroje Avastu se zaměřují na mnoho forem ransomwaru. Dříve tento měsíc, prodejce zabezpečení seznam rozšířil s přidáním decryptorů pro Alcatraz Locker, CrySiS, Globe a NoobCrypt. Zde je kompletní seznam dešifrovacích nástrojů Avastu:

Dešifrovací nástroje Avastu se zaměřují na mnoho forem ransomwaru. Dříve tento měsíc, prodejce zabezpečení seznam rozšířil s přidáním decryptorů pro Alcatraz Locker, CrySiS, Globe a NoobCrypt. Zde je kompletní seznam dešifrovacích nástrojů Avastu:

- Alcatraz Locker

- Apokalypsa

- BadBlock pro 32bitový systém Windows

- BadBlock pro 64bitový Windows

- Bart

- Crypt888

- Krize

- Zeměkoule

- Legie

- NoobCrypt

- SZFLocker

- TeslaCrypt

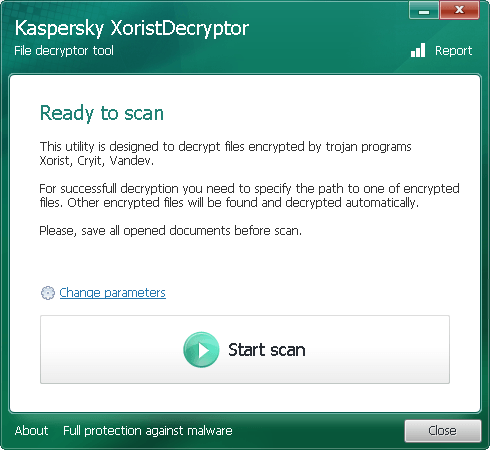

Kaspersky Ransomware Decryptor

Bezpečnostní firma Kaspersky navrhla řadu dešifrovacích nástrojů pro různé ransomwarové hrozby, včetně Wildfire, Rakhni, Rannoh a CoinVault.

Bezpečnostní firma Kaspersky navrhla řadu dešifrovacích nástrojů pro různé ransomwarové hrozby, včetně Wildfire, Rakhni, Rannoh a CoinVault.

- Nástroj WildfireDecryptor

- ShadeDecryptor

- RakhniDecryptor

- Decryptor pro Rannoh a související ransomware

- CoinVault a Bitcryptor

- Xorist a Vandev

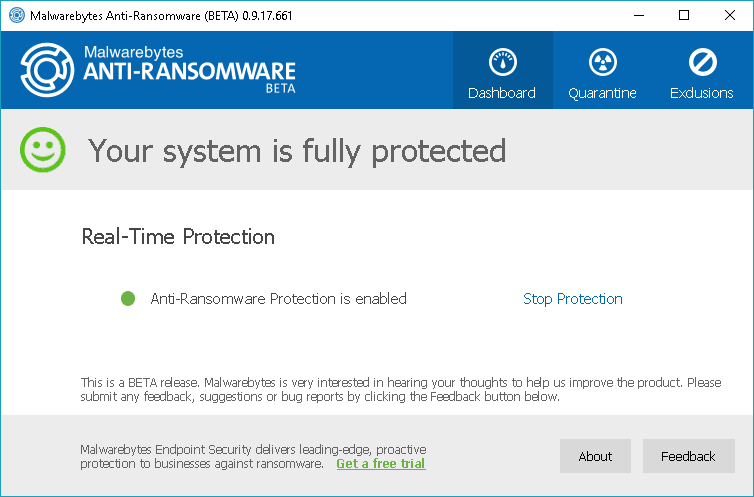

Malwarebytes Anti-Ransomware Beta

Malwarebytes Anti-Ransomware Beta běží na pozadí a analyzuje chování ransomwarové programy šifrující soubory. Nástroj ukončí vlákna v počítači, která se pokouší zašifrovat soubory. Program může obsahovat několik chyb, protože je stále ve fázi beta.

Malwarebytes Anti-Ransomware Beta běží na pozadí a analyzuje chování ransomwarové programy šifrující soubory. Nástroj ukončí vlákna v počítači, která se pokouší zašifrovat soubory. Program může obsahovat několik chyb, protože je stále ve fázi beta.

Decryptor pracuje pro některé notoricky známé hrozby ransomwaru, včetně Cryptowall, TeslaCrypt a CTB-Locker. Stáhněte si Malwarebytes Anti-Ransomware Beta.

Emsisoft Decryptors

Společnost Emsisoft, jeden z předních dodavatelů zabezpečení v současnosti, nabízí také různé bezplatné dešifrovací nástroje pro obnovení šifrovaných souborů bez zaplacení výkupného.

- NMoreira

- OzozaLocker

- Globe2

- Al-Namrood

- FenixLocker

- Fabiansomware

- Philadelphie

- Stampado

- 777

- AutoLocky

- Nemucod

- DMALocker2

- HydraCrypt

- DMALocker

- CrypBoss

- Gomasom

- LeChiffre

- KeyBTC

- Radamant

- CryptInfinite

- PClock

- CryptoDefense

- Harasom

Leostone Decryption Tool pro Petya Ransomware

Jednou z nejnovějších hrozeb ransomwaru, která letos zasáhla mnoho obětí, je Petya. Petya Ransomware šifruje části pevného disku, aby zabránil oběti v přístupu k jednotce a operačnímu systému.

Naštěstí společnost Leostone vytvořila portál pro oběti Petya, který generuje dešifrovací klíč na základě informací, které poskytnou z infikovaného disku. Tento nástroj však funguje pouze v případě, že je jednotka postižená Petya připojena k jinému počítači, ze kterého budou data ohrožení extrahována. Zdá se, že nástroj je pouze pro pokročilé uživatele. Ale můžete to zkusit stažení nástroje z GitHubu.

Závěrečná slova

Počet obětí roste. Zpráva společnosti Securelist KSN naznačuje, že celkový počet obětí ransomwaru vzrostl na 2 315 931 v březnu 2016 z 1 967 784 v dubnu 2015. Nelze podceňovat také finanční dopady ransomwarových útoků. Podle společnosti Symantec’s Ransomware a firmy 2016 zpráva, průměrná poptávka po výkupném nyní dosáhla 679 USD z loňských 294 USD. Díky výše uvedeným bezplatným dešifrovacím nástrojům je načítání souborů vzdálené jen pár kliknutí. Pokud nám některý z nejlepších dešifrovacích nástrojů pro ransomware chyběl, řekněte nám o nich v komentářích.

Přečtěte si také:

- Nejlepší nástroje pro dešifrování ransomwaru pro Windows 10

- Malwarebytes vydává bezplatný decryptor pro ransomware Telecrypt

- Locky ransomware šířící se na Facebooku maskovaný jako soubor .svg