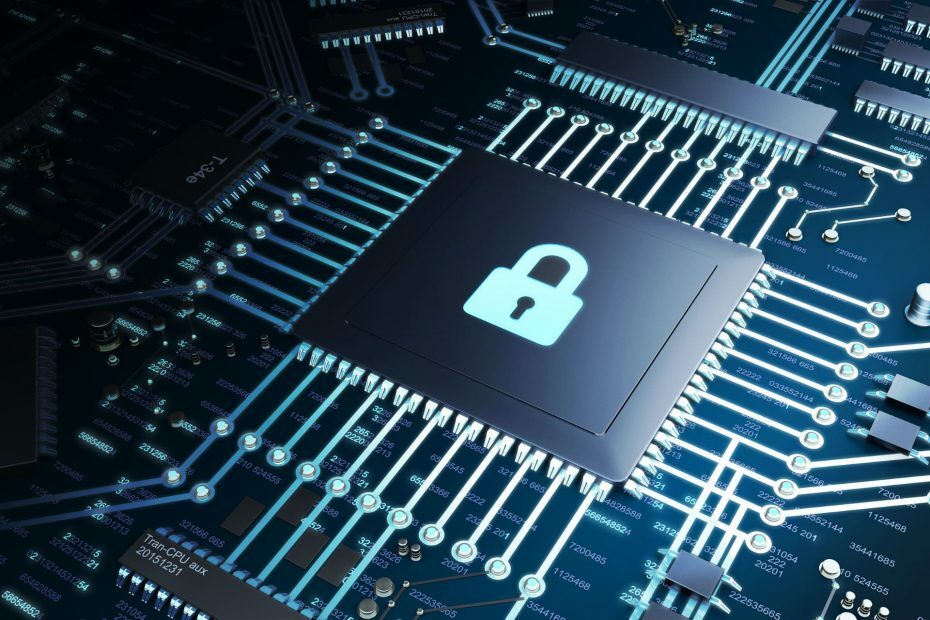

- Microsoft създава нов инструмент, който ще помогне на потребителите да се възползват максимално от своите TPM защитни чипове.

- Windows 11 ще се доставя с този незадължителен софтуер, създаден специално за едно от най-критикуваните изисквания на операционната система.

- Администраторите могат да използват TpmDiagnostics.exe до задълбочено запитвайте информацията, съхранявана на TPM чиповете.

- Тази статия съдържа пълен списък с команди, които можете да използвате с този нов софтуер, под Windows 11.

Може би искате да знаете товаWindows 11 ще се предлага с нова незадължителна функция, наречена TPM Diagnostics, инструмент, който ще позволи на администраторите да разглеждат TPM процесора за сигурност на определено устройство.

Очевиден ход, като се има предвид, че Microsoft продължава да настоява за тях TPM 2.0 процесори за сигурност като изискване, необходими за захранване на някои от неговите защитни функции.

Новата операционна система ще има инструмент за диагностика TPM по подразбиране

Както вероятно вече знаете, от безкрайните дискусии, които предизвика това изискване за Windows 11, TPM чипът всъщност е хардуерен процесор за сигурност.

Основната му цел е да защити ключовете за криптиране, идентификационните данни на потребителите, както и други чувствителни данни от атаки на зловреден софтуер и други форми на хакерство или извличане на данни.

Microsoft продължава да настоява за това изискване и продължава да подчертава първостепенното значение, което всъщност има тази малка част от хардуера, в нова публикация в блога.

Компютрите на бъдещето се нуждаят от този модерен хардуерен корен на доверие, за да защитят както от обикновени, така и от сложни атаки като рансъмуер и по-сложни атаки от национални държави. Изискването на TPM 2.0 повишава стандарта за хардуерна сигурност, като изисква вградения root-of-trust.

И така, този чисто нов инструмент за команден ред на Windows 11, наречен TPM Diagnostics, сега ще даде на всички администратори възможността да отправят заявка към TPM чипа за съхранена информация.

След като инсталирате софтуера, ще намерите нов tpmdiagnostics.exe изпълним файл, намиращ се в C: \ Windows \ System32 папка.

TPM 2.0 е критичен градивен елемент за осигуряване на сигурност с Windows Hello и BitLocker, за да помогне на клиентите да защитят по-добре своята самоличност и данни. В допълнение, за много корпоративни клиенти TPM помагат да се улесни сигурността Zero Trust, като осигуряват защитен елемент за удостоверяване на здравето на устройствата.

Какви команди мога да използвам с този нов инструмент?

Важно е да знаете, че освен ако не разбирате напълно какви данни се съхраняват във вашия TPM чип, не се препоръчва да се бъркате твърде много с него.

Всяка грешка, която направите, може случайно да премахне ключовете, необходими за работата на вашето устройство.

Знайте, че Документация на Microsoft Trusted Platform, заедно с новото TpmDiagnostics.exe инструмент може да предостави множество информация за основните механизми за сигурност на Windows 11.

Това е пълният списък с команди, които можете да използвате в новия си инструмент за TPM на Windows 11:

tpmdiagnostics: Инструмент за Windows 10 build 22000. Авторско право (c) Microsoft Corporation. Всички права запазени. Флагове: PrintHelp (/ h -h) PromptOnExit (-x / x) UseECC (-ecc / ecc) UseAes256 (-aes256 / aes256) QuietPrint (-q / q) PrintVerbosely (-v / v) Използвайте командата 'help', за да получите повече информация за команда. Команди: TpmInfo: GetLockoutInfo IsOwned PlatformType CheckFIPS ReadClock GetDeviceInformation IfxRsaKeygenVulnerability GatherLogs [пълен път на директорията] PssPadding IsReadyInformation TpmTask: MaintenanceTaskStatus ShowTaskStatus IsEULAAccepted ProvisionTpm [force clear] [allow PPI prompt] TpmProvisioning: PrepareTPM CanUseLockoutPolicyClear CanClearByPolicy AutoProvisioning: IsAutoProvisioningEnabled EnableAutoProvisioning DisableAutoProvisioning [-o] EK: EkInfo ekchain EkCertStoreRegistry GetEkCertFromWeb [-ecc] [сертификат файл] GetEkCertFromNVR [-ecc] [файл със сертификат] GetEkCertFromReg [-ecc] [изходен файл] GetEk [-ecc] [ключов файл] CheckEkCertState InstallEkCertFromWeb InstallEkCertFromNVR InstallEkCertThroughCoreProv EKCertificateURL WindowsAIK: InstallWindowsAIK [-skipCert] WinAikPersistedInTpm UninstallWindowsAIKCert GetWindowsAIKCert [файл със сертификат] IsWindowsAIKInstalledInNCrypt EnrollWindowsAIKCert GetWindowsAIKPlatformClaim ["fresh"] [изходен файл] OtherKeys: PrintPublicInfo [srk / aik / ek / handle] [-asBcryptBlob / -RsaKeyBitsOnly / -RsaSymKeyBitsOnly] [-ecc] TestParms [SYMCIPHER | RSA] [аргументи, специфични за алгоритъма] EnumerateKeys NVStorage: EnumNVIndexes DefineIndex [индекс] [размер] [атрибут флагове] UndefineIndex [индекс] ReadNVIndexPublic [индекс] WriteNVIndex [индекс] [данни в шестнадесетичен формат | -file име на файл] ReadNVIndex [индекс] NVSummary NVBootCounter: CheckBootCounter ReadBootCounter [/ f] PCR: PrintPcrs PhysicalPresence: GetPPTransition GetPPVersionInfo GetPPResponse GetPPRequest TPMCommandsAndResponses: CommandCode [hex команда код] ResponseCode [шестнадесетичен код за отговор] Проследяване: EnableDriverTracing DisableDriverTracing FormatTrace [etl файл] [изходен json файл] DRTM: DescribeMle [MLE двоичен файл] Разни: Помощ [име на команда] DecodeBase64File [файл за декодиране от база 64] EncodeToBase64File [файл за кодиране] ReadFileAsHex [файл за четене] ConvertBinToHex [файл за четене] [файл за записване] ConvertHexToBin [файл за четене] [файл за записване] Хеш [шестнадесетични байтове или необработена стойност в хеш] GetCapabilities