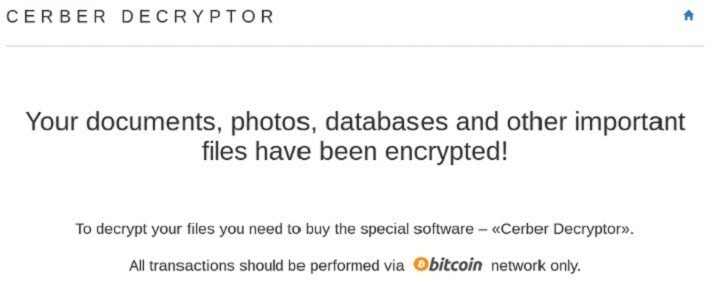

2 нови метода за удостоверяване идват в Windows 11.

Microsoft идва с нови методи за удостоверяване за Windows 11, според базирания в Редмънд технологичен гигант най-новата публикация в блога. Новите методи за удостоверяване ще бъдат много по-малко зависими върху технологиите NT LAN Manager (NTLM). и ще използва надеждността и гъвкавостта на Kerberos технологиите.

Двата нови метода за удостоверяване са:

- Първоначално и преминаващо удостоверяване чрез Kerberos (IAKerb)

- локален център за разпределение на ключове (KDC)

Освен това базираният в Редмънд технологичен гигант подобрява функционалността за одит и управление на NTLM, но не с цел да продължи да го използва. Целта е да се подобри достатъчно, за да се даде възможност на организациите да го контролират по-добре, като по този начин се премахне.

Ние също така въвеждаме подобрена функционалност за одит и управление на NTLM, за да дадем на вашата организация по-добра представа за вашето използване на NTLM и по-добър контрол за премахването му. Нашата крайна цел е да елиминираме необходимостта от използване на NTLM изобщо, за да помогнем за подобряване на защитната лента за удостоверяване за всички потребители на Windows.

Microsoft

Нови методи за удостоверяване на Windows 11: Всички подробности

Според Microsoft IAKerb ще се използва, за да позволи на клиентите да се удостоверяват с Kerberos в по-разнообразни мрежови топологии. От друга страна, KDC добавя поддръжка на Kerberos към локални акаунти.

Базираният в Редмънд технологичен гигант обяснява подробно как работят двата нови метода за удостоверяване на Windows 11, както можете да прочетете по-долу.

IAKerb е публично разширение на индустриалния стандартен протокол Kerberos, което позволява на клиент без пряка видимост към домейн контролер да се удостовери чрез сървър, който има пряка видимост. Това работи чрез разширението за удостоверяване на Negotiate и позволява на стека за удостоверяване на Windows да прокси Kerberos съобщения през сървъра от името на клиента. IAKerb разчита на криптографските гаранции за сигурност на Kerberos, за да защити съобщенията при преминаване през сървъра, за да предотврати повторни или препредадени атаки. Този тип прокси е полезен в сегментирани среди на защитна стена или сценарии за отдалечен достъп.

Microsoft

Локалният KDC за Kerberos е изграден върху мениджъра на акаунти за сигурност на локалната машина, така че отдалеченото удостоверяване на локални потребителски акаунти може да се извърши с помощта на Kerberos. Това използва IAKerb, за да позволи на Windows да предава Kerberos съобщения между отдалечени локални машини, без да се налага да добавя поддръжка за други корпоративни услуги като DNS, netlogon или DCLocator. IAKerb също не изисква да отваряме нови портове на отдалечената машина, за да приемаме Kerberos съобщения.

Microsoft

Базираният в Редмънд технологичен гигант се стреми да ограничи използването на NTLM протоколи и компанията има решение за това.

В допълнение към разширяването на покритието на Kerberos сценарий, ние също коригираме твърдо кодирани екземпляри на NTLM, вградени в съществуващи компоненти на Windows. Прехвърляме тези компоненти към използване на протокола за преговори, така че да може да се използва Kerberos вместо NTLM. Преминавайки към Negotiate, тези услуги ще могат да се възползват от IAKerb и LocalKDC както за локални, така и за домейн акаунти.

Microsoft

Друг важен момент, който трябва да имате предвид, е фактът, че Microsoft подобрява единствено управлението на NTLM протоколите, с цел окончателното му премахване от Windows 11.

Намаляването на използването на NTLM в крайна сметка ще доведе до деактивирането му в Windows 11. Възприемаме подход, управляван от данни, и наблюдаваме намаляването на използването на NTLM, за да определим кога ще бъде безопасно да го деактивираме.

Microsoft

Базираният в Редмънд технологичен гигант се подготви кратко ръководство за компании и клиенти как да намалят използването на NTLM протоколи за удостоверяване.