Microsoft наскоро издаде съвет за сигурност (ADV180028) предупреждение за потребители на самокриптирани SSD устройства Bitlocker системи за криптиране.

Тази препоръка за сигурността се появи, след като двама изследователи по сигурността от Холандия, Карло Майер и Бернард ван Гастел, издадоха проект на документ, описващ уязвимостите, които те откриха. Ето резюмето обобщавайки проблема:

Анализирахме хардуерното шифроване на пълен диск на няколко SSD дискове чрез обратно проектиране на техния фърмуер. На теория гаранциите за сигурност, предлагани от хардуерното криптиране, са подобни или по-добри от софтуерните реализации. В действителност открихме, че много хардуерни реализации имат критични слабости в сигурността, тъй като много модели позволяват пълно възстановяване на данните, без да се знае каквато и да е тайна.

Ако сте видели хартията, можете да прочетете за всички различни уязвимости. Ще се концентрирам върху двете основни.

Защита на SSD хардуерно криптиране

Microsoft знаеше, че има проблем със SSD. Така че в случаите на самокриптирани SSD, Bitlocker би позволил

криптиране използвани от SSD дисковете за поемане. За съжаление за Microsoft това не реши проблема. Още от Meijer и ван Gastel:BitLocker, софтуерът за криптиране, вграден в Microsoft Windows, ще разчита изключително на хардуерно шифроване на пълен диск, ако SSD рекламира, че се поддържа за него. По този начин за тези устройства данните, защитени от BitLocker, също са компрометирани.

Уязвимостта означава, че всеки нападател, който може да прочете ръководството за потребителя на SED, може да получи достъп до главна парола. Получавайки достъп до главната парола, нападателите могат да заобиколят генерираната от потребителя парола и да получат достъп до данните.

- СВЪРЗАНИ: 4 най-добрият криптиран софтуер за споделяне на файлове за Windows 10

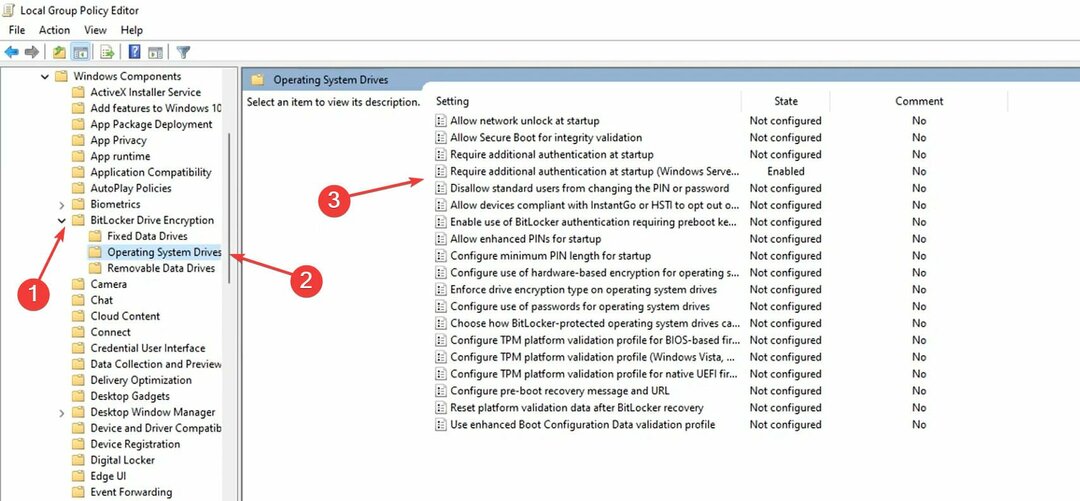

Коригирайте уязвимости на главната парола

В действителност тази уязвимост изглежда доста лесна за отстраняване. Първо, потребителят може да зададе своя собствена главна парола, замествайки тази, генерирана от доставчика на SED. Тогава тази генерирана от потребителя парола няма да бъде достъпна за нападател.

Изглежда, че другата опция е да зададете възможността за главна парола на „максимум“, като по този начин напълно деактивирате главната парола.

Разбира се, съветът за сигурността идва от предположението, че обикновеният потребител вярва, че SED би бил защитен от нападатели, така че защо някой да прави някое от тези неща.

Потребителски пароли и ключове за шифроване на дискове

Друга уязвимост е, че няма криптографско обвързване между потребителската парола и ключа за криптиране на диска (DEK), използван за криптиране на паролата.

С други думи, някой може да погледне вътре в SED чипа, за да намери стойностите на DEK и след това да използва тези стойности, за да открадне локалните данни. В този случай нападателят няма да изисква потребителска парола, за да получи достъп до данните.

Има и други уязвимости, но следвайки ръководството на почти всички останали, просто ще ви дам връзката към чернова на хартия, и можете да прочетете за всички тях там.

- СВЪРЗАНИ: 6 от най-големите SSD твърди дискове за закупуване през 2018 г.

Не всички SSD устройства могат да бъдат засегнати

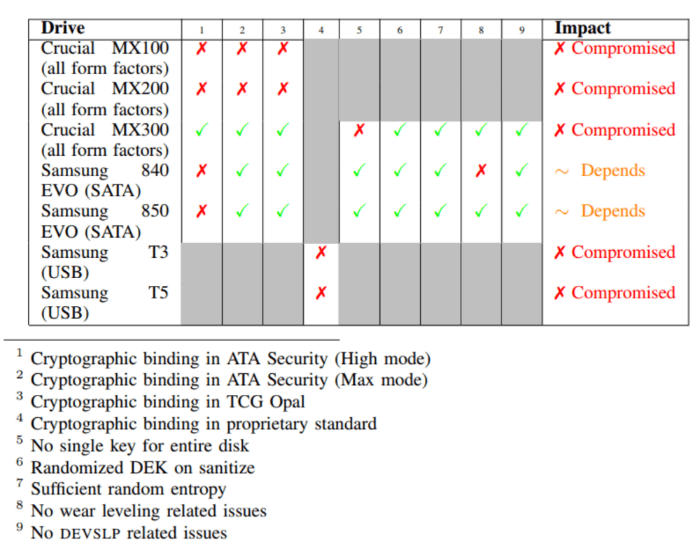

Бих искал обаче да посоча две неща. Първо, Meijer и van Gastel тестваха само част от всички SSD дискове. Направете проучване на вашия SSD и вижте дали може да има проблем. Ето SSD дисковете, които двамата изследователи тестваха:

Нападателите се нуждаят от локален достъп

Също така имайте предвид, че това се нуждае от локален достъп до SSD, тъй като нападателите трябва да имат достъп и да манипулират фърмуера. Това означава, че вашият SSD и данните, които той съхранява, са теоретично безопасни.

Като казах това, нямам предвид, че тази ситуация трябва да се третира лекомислено. Ще оставя последната дума на Майер и ван Гастел,

Този [доклад] оспорва виждането, че хардуерното криптиране е за предпочитане пред софтуерното криптиране. Заключваме, че не трябва да се разчита единствено на хардуерно криптиране, предлагано от SSD.

Наистина мъдри думи.

Открили ли сте скрит SSD, който има същия проблем със сигурността? Уведомете ни в коментарите по-долу.

СВЪРЗАНИ ПОСТИ ЗА ПРОВЕРКА:

- 5 антивирусни програми с най-висок процент на откриване за премахване на подъл злонамерен софтуер

- Шифроването от край до край вече е достъпно за потребители на Outlook.com

- 5+ най-добрия софтуер за защита за крипто-търговия, за да защитите портфейла си

![Поправка: BitLocker не може да се изключи в Windows 11 [Ръководство за 2022 г.]](/f/87cf5b4ace31e2189814bf574dfd6b53.png?width=300&height=460)