Вижте някои от най-добрите практики за защита на вашата Active Directory

- Ransomware атаките срещу Active Directory на дадена организация ще осигурят достъп до всички ресурси на компанията.

- Администраторите трябва да имат подходящ план за откриване и предотвратяване на ransomware, за да се справят с подобни ситуации.

- Тук сме показали някои от най-добрите начини, които можете да следвате, за да защитите своята Active Directory от ransomware атаки.

- Сигурност за отдалечен и локален достъп с 2FA

- Доклади за дейностите по самообслужване на потребителски пароли

- Незабавни известия за нулиране на парола за потребителите

- Достъп до портала за нулиране на парола/отключване на акаунт от мобилни устройства на потребителите

Вземете сега най-добрия инструмент за управление на пароли за вашия бизнес.

Рансъмуер атаките се увеличават с всеки изминал ден, тъй като светът се пренасочи към интернет. Това поставя организациите под голям стрес, тъй като всичко важно за тях е достъпно в мрежа, която може лесно да бъде достъпна, в случай че не са въведени необходимите мерки.

В това ръководство ще ви покажем как да защита на Active Directory от ransomware атаки. Това ръководство ще ви помогне да приложите мерки и да защитите своя AD от нарастващи атаки на ransomware. Защитата на Active Directory е важна, защото нарушител може да вземе правата на собственост върху мрежата и да се докопа до всичко важно.

Защо рансъмуер атаките се увеличават в Active Directory?

Казано с прости думи, достъп до Active Directory всеки е шлюзът към всичко в мрежата. Това включва важни файлове, приложения и услуги.

Може също така да позволи на потребител да управлява мрежата, да управлява групи, да удостоверява разрешения, да разрешава или отказва разрешения и да защитава потребителите в мрежата на домейна.

Киберпрестъпниците разбират важността на Active Directory поради няколко от гореспоменатите причини, като по този начин атакуват Active Directory.

Криптирана ли е Active Directory от ransomware?

Не. Ransomware не криптира Active Directory. Той обаче го използва като шлюз за криптиране на свързани хостове и системи, присъединени към домейни. Можете да си представите загубата, ако атака с ransomware се случи на организация.

Основната им цел е да получат администраторски достъп до всичко на домейн контролера. Те ще притежават мрежата и ще имат достъп до всички приложения и услуги в нея. Ако не се използват необходимите предпазни мерки или инструменти, тогава възстановяването от атака на ransomware става доста трудно.

Как мога да защитя Active Directory от ransomware?

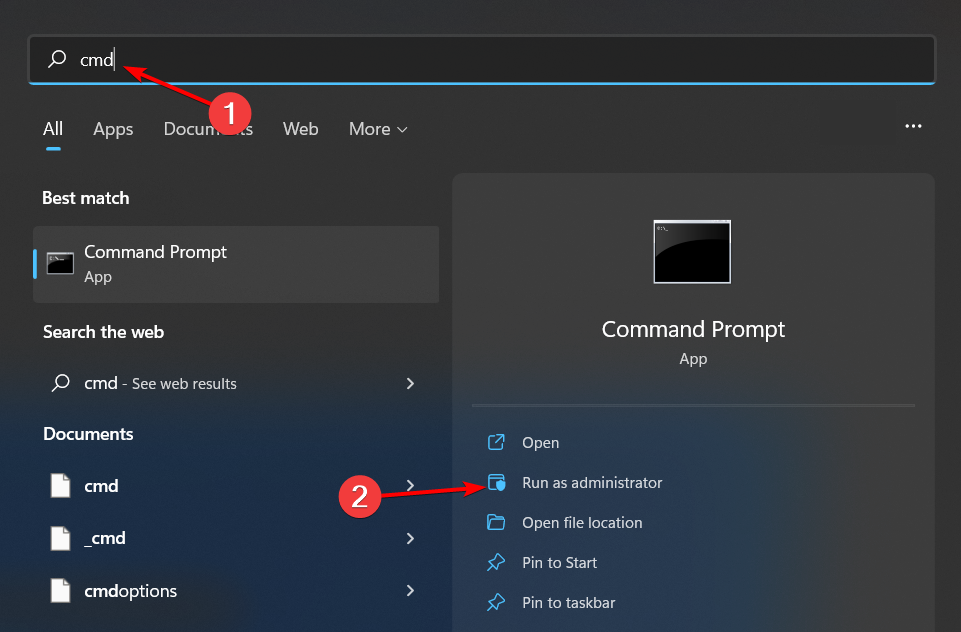

- Изтеглете и инсталирайте ManageEngine ADSelfService Plus.

- Стартирайте инструмента.

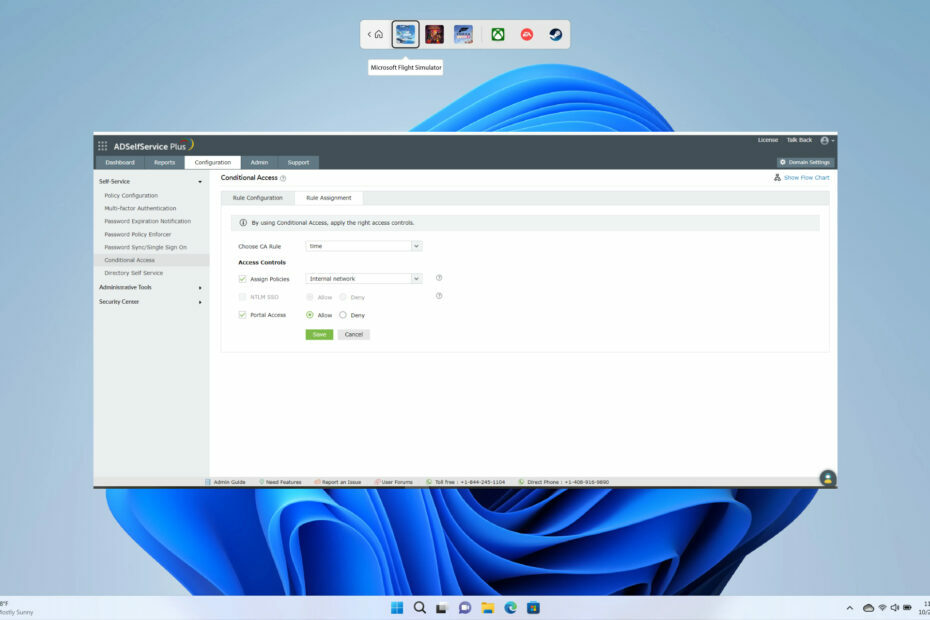

- Кликнете върху Конфигурация раздел в горната част.

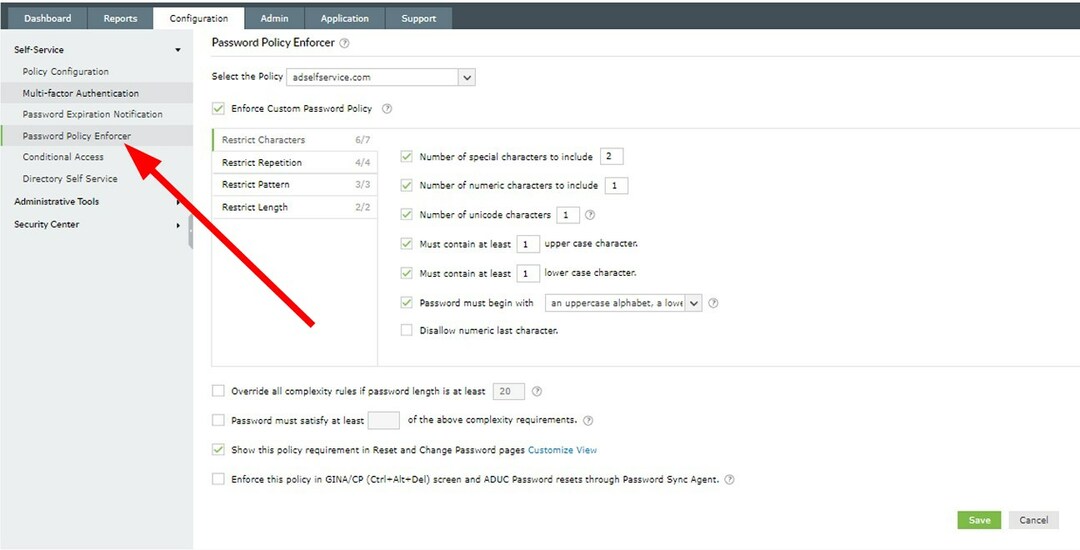

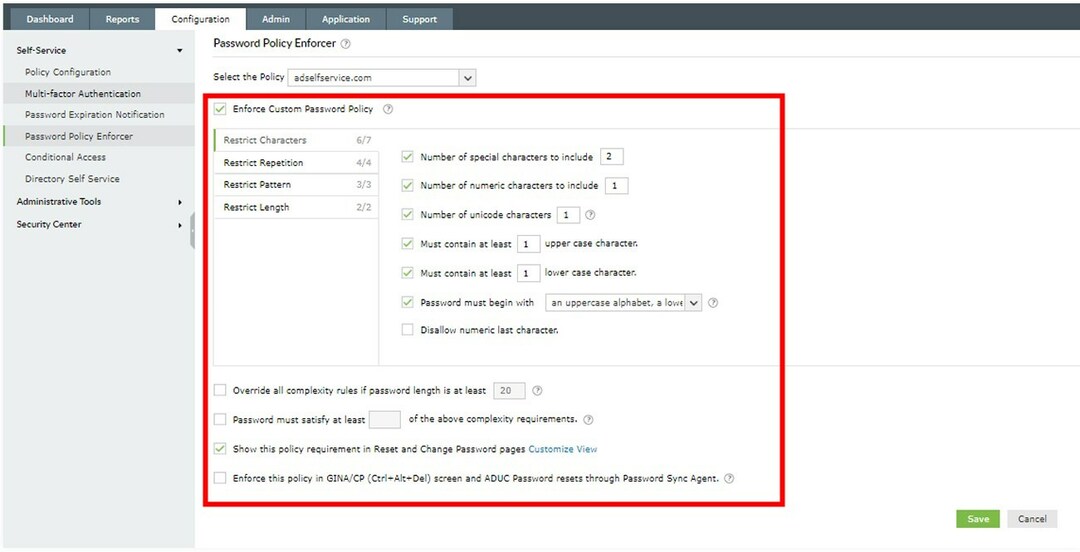

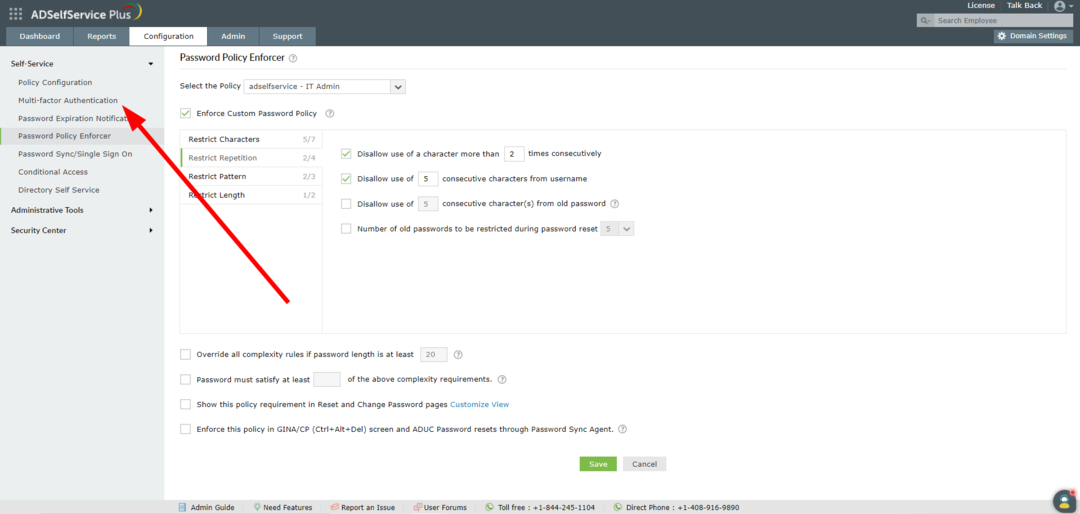

- Изберете Защита на правилата за пароли от левия прозорец.

- Изберете най-доброто и a сложна политика за пароли за Active Directory.

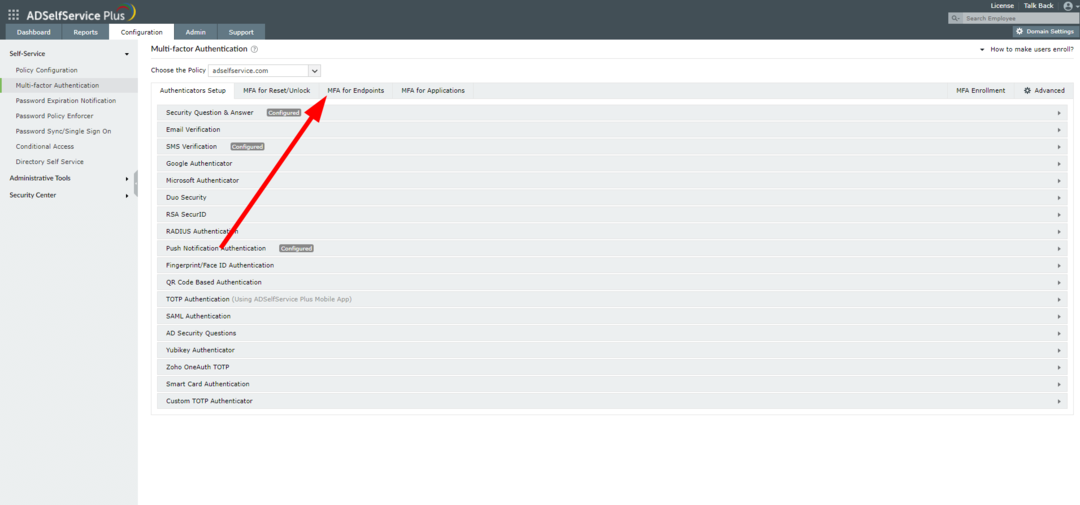

- Кликнете върху Многофакторно удостоверяване опция в левия прозорец.

- Тук можете да настроите многофакторно удостоверяване или MFA за рекламата с помощта на инструмент на трета страна като Google Authenticator или Microsoft Authenticator и прилагайте други правила.

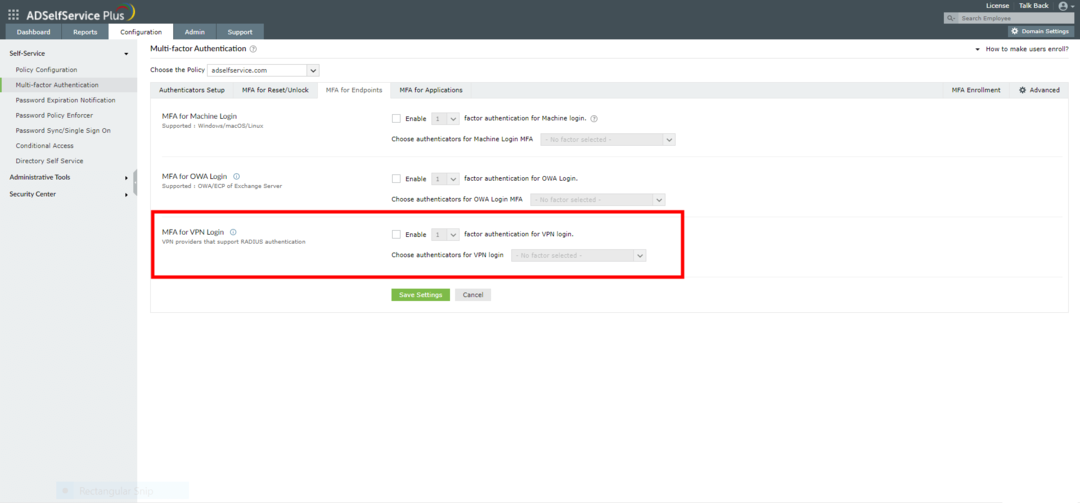

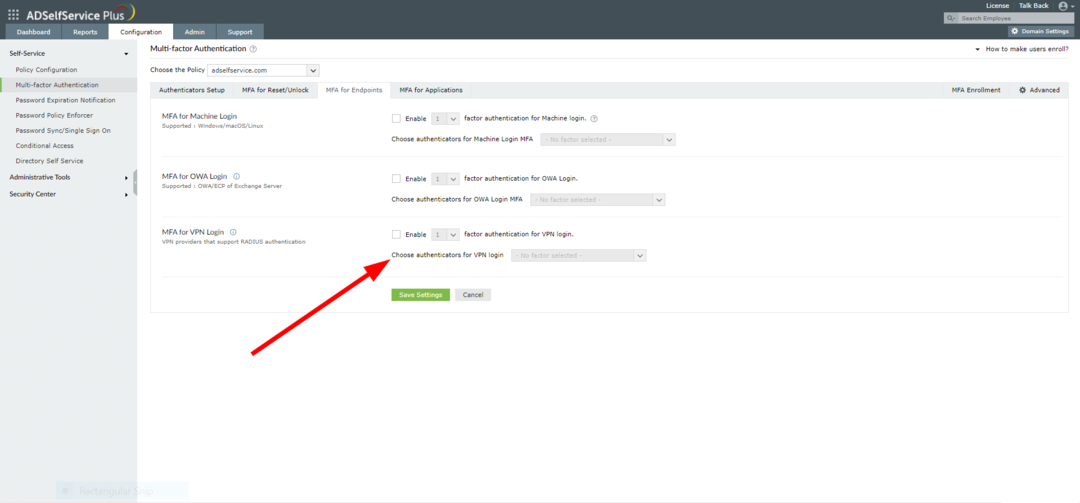

- Кликнете върху MFA Крайни точки раздел.

- За MFA за VPN влизане, изберете Активирайте.

- От Изберете удостоверяване за VPN влизане падащо меню, изберете подходящата опция.

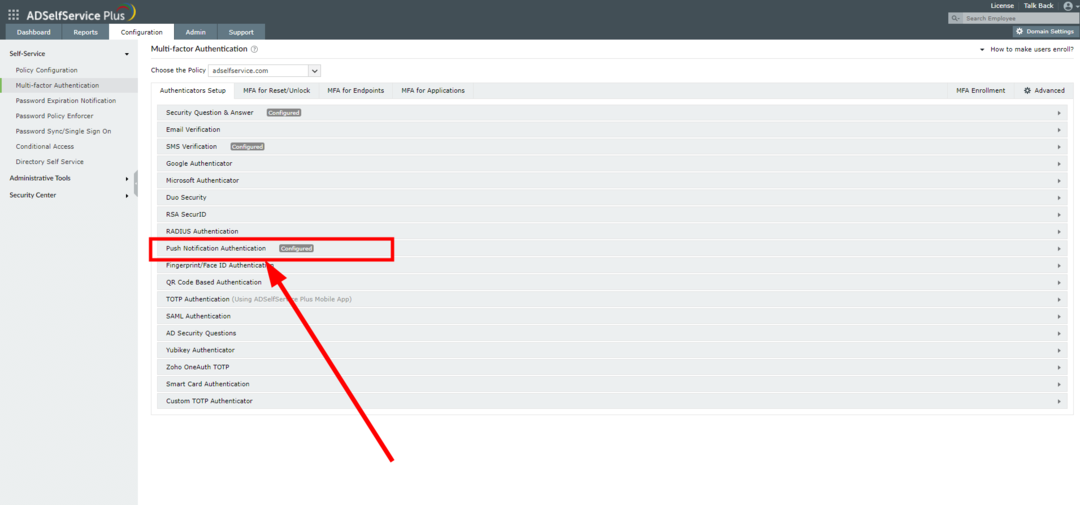

- Отидете на Настройка на автентификатори раздел.

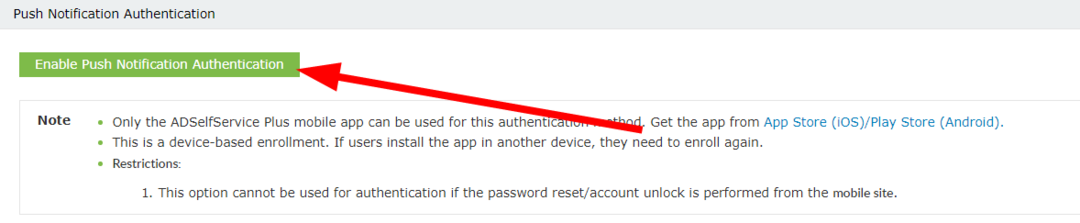

- Кликнете върху Удостоверяване на Push Notifications.

- Кликнете върху Активиране на удостоверяване с насочени известия бутон.

Това са едни от най-добрите мерки, които можете да предприемете, за да защитите Active Directory от атаки на ransomware. Но има специализиран инструмент, наречен ManageEngine ADSelf Service Plus които могат да ви помогнат с всичко по-горе и още, за да помогнат за укрепване на сигурността на вашата реклама.

Предоставя ви многофакторно удостоверяване за различни операционни системи, облачни приложения и VPN, осигурява условно достъп, нулиране на парола за самообслужване, известия за изтичане на парола, прилагане на правила за парола и много Повече ▼.

ManageEngine AdSelfService Plus

Добре опакован инструмент за управление на пароли на самообслужване.

2. Прилагайте силни персонализирани политики за пароли

Трябва да се уверите, че са въведени политики за надеждни пароли. Това включва задаване на дълги и сложни пароли, недопускане на думи от речника като пароли и избягване на вече компрометирани пароли.

Паролите трябва да се състоят от комбинация от знаци, текст и цифри. Трябва също така да прилагате правила за пароли, като например използването на поне една главна буква и т.н.

3. Използвайте многофакторно удостоверяване

Експертен съвет:

СПОНСОРИРАНА

Някои проблеми с компютъра са трудни за справяне, особено когато става въпрос за повредени хранилища или липсващи файлове на Windows. Ако имате проблеми с коригирането на грешка, системата ви може да е частично повредена.

Препоръчваме да инсталирате Restoro, инструмент, който ще сканира вашата машина и ще идентифицира каква е грешката.

Натисни тук за да изтеглите и започнете да поправяте.

В днешната ера двуфакторното удостоверяване (2FA) или многофакторното удостоверяване е необходимост. Той добавя допълнителен слой на сигурност към процеса на достъп до Active Directory.

Можете да използвате инструмент за единично влизане, който ви дава по-добър начин за предоставяне на достъп на потребителите във вашата мрежа, без да се притеснявате за задаване на множество пароли. Може също да ви позволи да зададете многофакторно удостоверяване и да приложите други мерки за сигурност.

Ако сте объркани кой инструмент за единично влизане да използвате, не се притеснявайте. Тъй като имаме специално ръководство, което ви дава a списък с 5 от най-добрите SSO инструменти можете да използвате за вашата организация.

- 6 начина за коригиране на грешка при актуализиране на Office 30015-26

- Направете фона на изображението прозрачен в PowerPoint [2 начина]

- Грешка 0x0000142: Как да я поправите в 5 прости стъпки

- Как да изпробвате функцията Workspace на Microsoft Edge

4. Осигурете достъп само чрез VPN с MFA

Един от най-добрите начини за защита на Active Directory от ransomware атаки е да насочите AD достъпа през VPN. И също така задайте VPN с MFA (Многофакторно удостоверяване).

5. Намалете броя на привилегированите акаунти

Привилегированите акаунти са тези, които имат достъп до най-много услуги и приложения в мрежата. Ransomware атаките са успешни и са по-разпространени, когато такива привилегировани акаунти бъдат компрометирани.

За да избегнат този проблем, мрежовите администратори трябва редовно да проверяват потребителските акаунти и да намалят броя на привилегированите акаунти в Active Directory.

6. Проверка на всеки акаунт в Active Directory

За да поддържате най-доброто състояние на Active Directory, трябва да се уверите, че всички дейности в акаунта, разрешения и привилегии се наблюдават редовно. Трябва да изтриете администраторски акаунти, които вече не са необходими.

7. Създавайте сигнали или известия за атаки на ransomware

Задайте предупреждения или известия, в случай че мрежата открие неоторизиран достъп или атаки на ransomware. Администраторите могат да настроят да бъдат предупреждавани по имейл, така че да могат да открият и неутрализират атаката още в нейното начало.

Това е всичко от нас в това ръководство. Имаме ръководство, което ще ви насочи как можете да проверите NTFS разрешения чрез 2 метода.

Можете също да разгледате нашето ръководство за това как да намерите източник на блокиране на акаунти в Active Directory. Имаме и ръководство за това какво е и как можете да зададете политика за парола на домейн.

Чувствайте се свободни да ни кажете вашите мисли за това какви други мерки трябва да предприемете, за да защитите Active Directory от ransomware.

Все още имате проблеми? Коригирайте ги с този инструмент:

СПОНСОРИРАНА

Ако съветите по-горе не са разрешили проблема ви, вашият компютър може да има по-сериозни проблеми с Windows. Препоръчваме изтегляне на този инструмент за поправка на компютър (оценен като страхотен на TrustPilot.com), за да се справите лесно с тях. След инсталирането просто щракнете върху Започни сканиране и след това натиснете Поправи всичко.

![Събитие ID 4660: Обект беше изтрит [Коригиране]](/f/2d08fe581c948b3716f1f24642958925.png?width=300&height=460)