- CISA пусна нов инструмент за реакция при инциденти с отворен код.

- Помага за откриване на признаци на злонамерена дейност в облака на Microsoft.

- ИТ администраторите и експертите по сигурността със сигурност ще получат ритник от това.

Много от нас могат или вече са станали жертва на безмилостни хакери, така че да се защитим в този постоянно променящ се онлайн свят е от първостепенно значение.

Знайте, че Агенцията за киберсигурност и сигурност на инфраструктурата на САЩ, известна още като CISA, пусна нов инструмент за реакция при инциденти с отворен код.

Този нов софтуер всъщност помага за откриване на признаци на злонамерена дейност в облачните среди на Microsoft, което може да бъде огромно в битката срещу злонамерени трети страни.

Говорейки за облаци, можем да ви покажем някои от тях най-добрите приложения за съхранение в облак за Windows 10. Освен това можем да ви научим как да коригиратеОблачната операция беше неуспешнагрешка в OneDrive

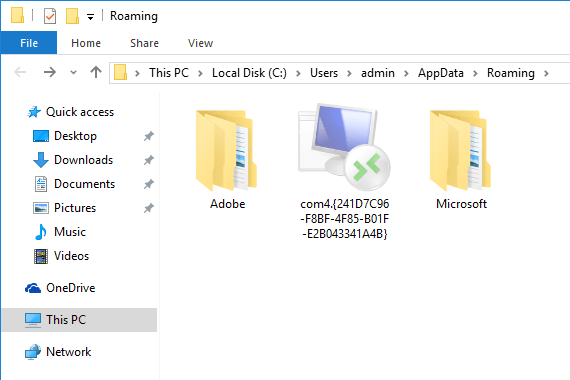

Известен като Untitled Goose Tool, тази базирана на Python помощна програма може да изхвърля телеметрична информация от среди на Azure Active Directory, Microsoft Azure и Microsoft 365.

Според CISA, това е стабилен и гъвкав инструмент за търсене и реагиране при инциденти, който добавя нови методи за удостоверяване и събиране на данни.

С този инструмент можете основно да извършите пълно разследване срещу Azure Active Directory (AzureAD), Azure и M365 среди на клиента.

Освен това Untitled Goose Tool също събира допълнителна телеметрия от Microsoft Defender за крайна точка (MDE) и Defender за интернет на нещата (IoT) (D4IoT).

Знаем, че сте любопитни относно подробностите, така че нека се заемем с това. С кросплатформената Microsoft облак разпит и инструмент за анализ, експертите по сигурността и мрежовите администратори могат:

- Експортирайте и прегледайте AAD регистрационни файлове за влизане и одит, M365 унифициран одитен журнал (UAL), регистрационни файлове за активност на Azure, Microsoft Предупреждения на Defender за IoT (интернет на нещата) и данни на Microsoft Defender за крайни точки (MDE) за подозрителни дейност.

- Запитвайте, експортирайте и проучвайте AAD, M365 и Azure конфигурации.

- Извличайте облачни артефакти от AAD, Azure и M365 среди на Microsoft, без да извършвате допълнителни анализи.

- Извършете времево ограничаване на UAL.

- Извлечете данни в рамките на тези времеви граници.

- Събирайте и преглеждайте данни, като използвате подобни времеви възможности за MDE данни.

Имайте това предвид, ако цените поверителността и сигурността на вашата компания. Знайте обаче, че всичко започва с това, че сме изключително внимателни, когато сме в интернет.

Това нещо ли ви е интересно да използвате сами? Споделете вашите мнения с нас в секцията за коментари по-долу.