- Потребителите на Office 365 отново са насочени към злонамерени трети страни във фишинг кампании.

- Microsoft разкри една такава кампания, която продължава от септември 2021 г.

- Този път кибер нападателите използват функциите за многофакторно удостоверяване.

От известно време не сме засягали темата за злонамерен софтуер и кибератаки, така че ще се върнем на този кон и ще надуем сигналите.

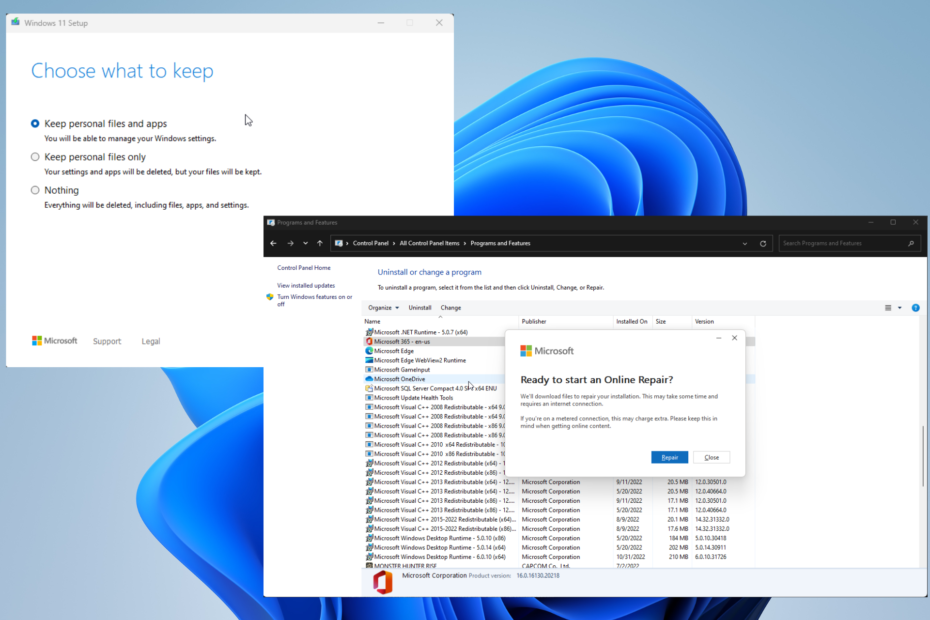

Може все още да не сте наясно с това, но най-добрите изследователи и инженери по сигурността в Microsoft всъщност се спънаха при масивна фишинг атака, която е насочена към повече от 10 000 организации от септември 2021 г.

Говорили сме за подобно фишинг кампания, насочена към Office 365 потребители и в края на миналата година, знак, че нападателите просто няма да отстъпят.

Да, това са много цели и ние сме на път да разработим по-подробно въпроса и да ви кажем точно за какво да внимавате, когато използвате Office.

Експертите на Microsoft прикриват новата фишинг кампания

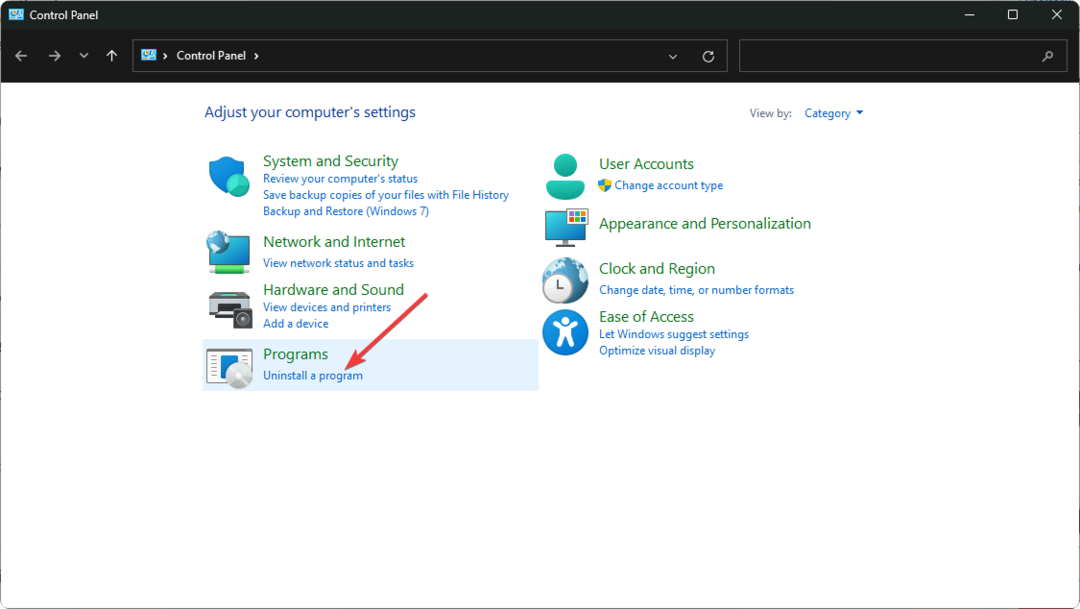

Киберпрестъпниците, участващи в тази схема, са използвали фишинг сайтове за противник по средата (AiTM), за да улеснят кражбата на пароли и свързани с тях данни за сесии.

В резултат на това това позволи на злонамерените трети страни да заобиколят защитите за многофакторно удостоверяване достъп до входящите кутии на потребителските имейли и провеждане на последващи атаки с помощта на кампании за компрометиране на бизнес имейли срещу други цели.

Гореспоменатата основна кибератака беше насочена към потребителите на Office 365 и подмени страницата за онлайн удостоверяване на Office с помощта на проксита.

Хакерите са използвали имейли с прикачени HTML файлове, които са били изпратени до множество получатели на организация, в които получателите са били информирани, че имат гласово съобщение.

Оттам щракването, за да видите включения прикачен файл, ще отвори HTML файла в браузъра по подразбиране на потребителя, информирайки конкретния потребител, че гласовото съобщение се изтегля.

Нищо по-далеч от истината, тъй като жертвата всъщност е била пренасочена към сайт за пренасочване, откъдето зловредният софтуер ще се захване.

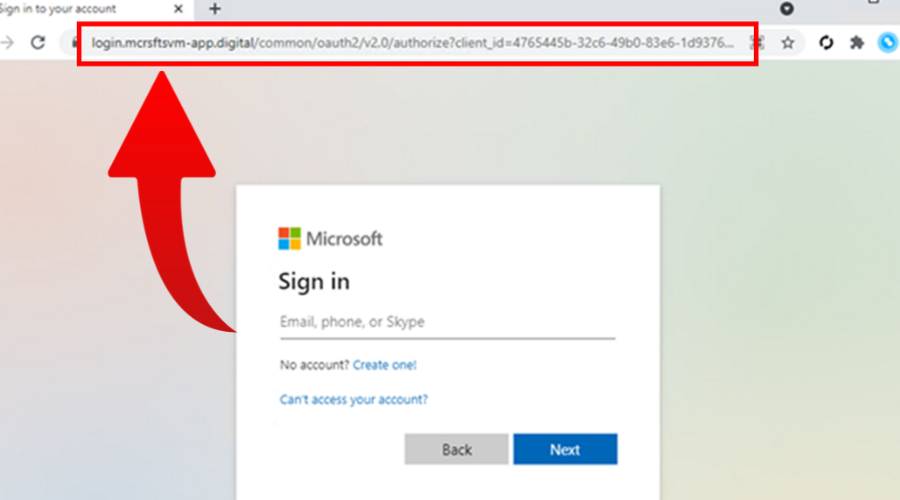

Този фишинг сайт изглеждаше точно като сайта за удостоверяване на Microsoft, с изключение на уеб адреса.

Следващата стъпка беше жертвите да бъдат пренасочени към главния уебсайт на Office, след като успешно въведоха своите идентификационни данни и завършиха втората стъпка на проверка.

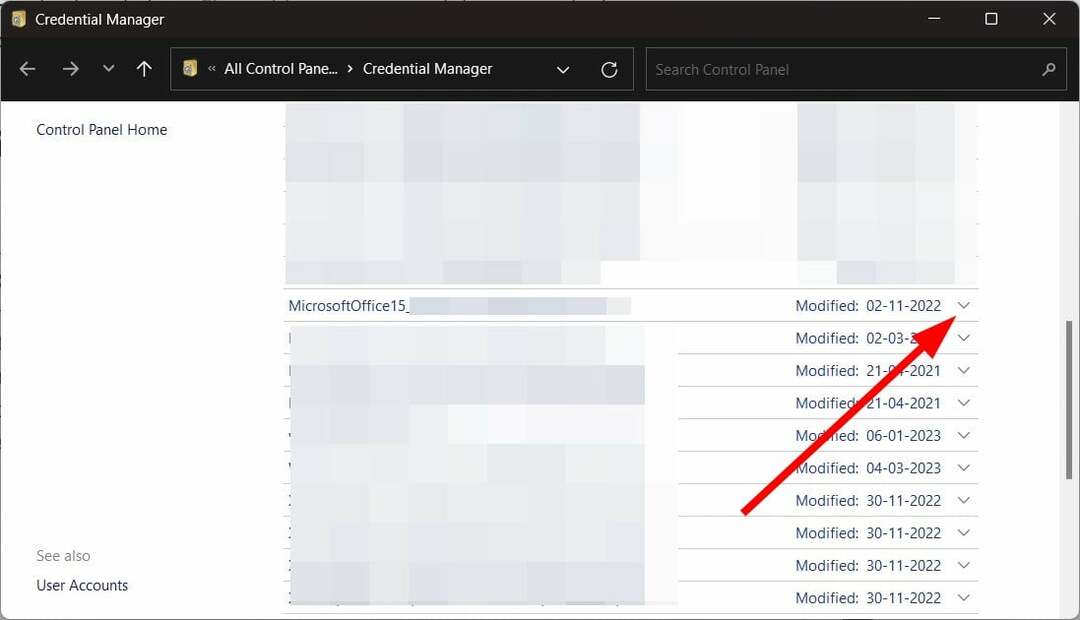

След като това беше направено, нападателят вече щеше да е прихванал данните и следователно цялата информация, от която се нуждаеше, включително бисквитката на сесията.

От само себе си се разбира, че след това злонамерените трети страни имат катастрофални възможности като кражба на самоличност, измами с плащания и други.

Експертите на Microsoft заявяват, че нападателите са използвали достъпа си, за да намерят свързани с финансите имейли и прикачени файлове. докато оригиналният фишинг имейл, изпратен до потребителя, беше изтрит, за да се премахнат следите от фишинг атаката.

Предоставянето на подробности за вашия акаунт в Microsoft на киберпрестъпници означава, че те имат неупълномощен достъп до вашите чувствителни данни, като информация за контакт, календари, имейл съобщения и други.

Най-добрият начин да останете защитени срещу подобни атаки е винаги да проверявате отново източника на всякакви имейли, да не кликвате върху случайни неща в интернет и да не изтегляте от сенчести източници.

Запомнете ги, тъй като тези прости предпазни стъпки може просто да спасят вашите данни, вашата организация, вашите трудно спечелени средства или всички тях наведнъж.

Получавали ли сте също толкова съмнителен имейл от нападатели, представящи се за Microsoft? Споделете опита си с нас в секцията за коментари по-долу.