Киберсигурността трябва да бъде от първостепенно значение за всички нас с достъп до интернет, особено ако имаме ценни активи или чувствителна информация, която да защитаваме.

Въпреки това, защитата на вашия акаунт понякога може да се окаже много по-трудна, отколкото просто да кажете, че ще го направите, тъй като гениалните злонамерени трети страни винаги ще намерят начин да заобиколят наличната сигурност.

Наскоро ESET пусна корекции за сигурност, за да се справи с ескалация на местни привилегии с висока степен на сериозност уязвимост, засягаща множество продукти на системи, работещи с Windows 10 и по-нова версия или Windows Server 2016 и отгоре.

Недостатъкът, който е известен като CVE-2021-37852, беше съобщено от Zero Day Initiative, предупреждавайки потребителите, че позволява на нападателите да ескалират привилегиите до NT AUTHORITY\SYSTEM права на акаунта.

Имайте предвид, че това е най-високото ниво на привилегии в Windows система и хакерите постигат това с помощта на Windows Antimalware Scan Interface.

Експертите по сигурността предупреждават за предстоящи киберрискове

Ако все още не сте знаели, AMSI беше представен за първи път с Windows 10 Technical Preview. Той всъщност позволява на приложенията и услугите да изискват сканиране на буфера на паметта от всеки основен антивирусен продукт, инсталиран в системата.

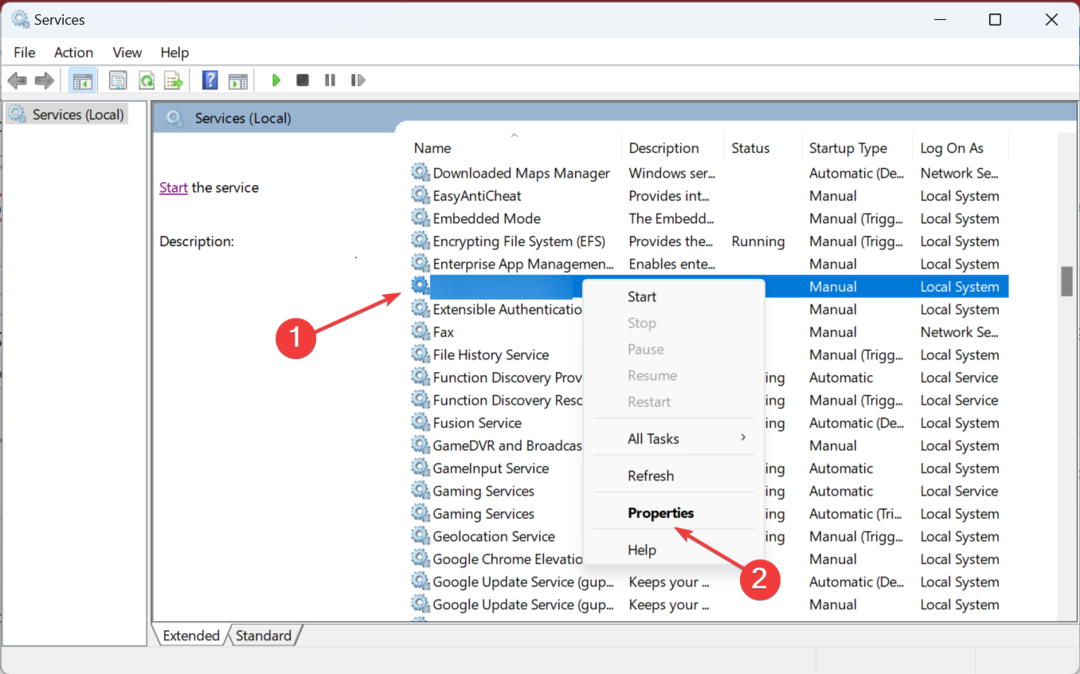

Според експерти по сигурността на ESET, това може да се постигне само след като нападателите спечелят Права на SeImpersonatePrivilege.

Както споменахме по-рано, тези привилегии се присвояват на потребители в локалната група администратори и на устройството локален акаунт за услуга, за да се представя за клиент след удостоверяване, което би трябвало да ограничи въздействието на това уязвимост.

От друга страна, Инициатива нулев ден заяви, че от киберпрестъпниците се изисква само да получат способността да изпълняват код с ниски привилегии на целевата система, който съответства на степента на сериозност на CVSS на ESET.

Това автоматично означава, че тази неприятна и опасна грешка може да бъде използвана от злонамерени трети страни с ниски привилегии.

Експертите по сигурността също публикуваха списък, който показва продуктите, които са засегнати от тази уязвимост:

- ESET NOD32 Antivirus, ESET Internet Security, ESET Smart Security и ESET Smart Security Premium от версия 10.0.337.1 до 15.0.18.0

- ESET Endpoint Antivirus за Windows и ESET Endpoint Security за Windows от версия 6.6.2046.0 до 9.0.2032.4

- ESET Server Security за Microsoft Windows Server 8.0.12003.0 и 8.0.12003.1, ESET File Security за Microsoft Windows Server от версия 7.0.12014.0 до 7.3.12006.0

- ESET Server Security за Microsoft Azure от версия 7.0.12016.1002 до 7.2.12004.1000

- ESET Security за Microsoft SharePoint Server от версия 7.0.15008.0 до 8.0.15004.0

- ESET Mail Security за IBM Domino от версия 7.0.14008.0 до 8.0.14004.0

- ESET Mail Security за Microsoft Exchange Server от версия 7.0.10019 до 8.0.10016.0

Също така е много важно да се отбележи, че ESET Server Security за потребителите на Microsoft Azure са посъветван за незабавно актуализиране до най-новата налична версия на ESET Server Security за Microsoft Windows Server.

Светлата страна тук е, че ESET всъщност не намери никакви доказателства за експлойти, предназначени да насочват продукти, засегнати от тази грешка в сигурността в дивата природа.

Това обаче не означава, че трябва да пренебрегнем необходимите стъпки, за да станем отново в безопасност. Били ли сте някога жертва на толкова сложна атака?

Споделете своя опит с нас в секцията за коментари по-долу.