- Въпреки че Microsoft проповядва подобрената безопасност, която щяхме да получим чрез TPM чипове, атаката дори не е невъзможна.

- Ако някое от нашите устройства с Windows 11 попадне в грешни ръце, самото устройство и мрежата, към която е свързано, ще бъдат компрометирани.

- Експертите доказаха, че с правилния набор от умения дори чиповете за сигурност TPM 2.0 могат да станат лесна плячка за злонамерени субекти, които искат да извлекат нашите данни.

- Microsoft може да иска да разгледа по-отблизо тези функции за сигурност и може би дори да преразгледа стратегията си, докато все още има време да го направи.

Излишно е да казвам, че откакто технологичната компания Редмънд за първи път обяви Windows 11 като бъдеща операционна система, се говори безкрайно за някои от хардуерни изисквания които устройствата трябва да изпълнят.

Мнозина не бяха съгласни с наложените ограничения на TPM 2.0 и тази тема предизвика реакции от всякакъв вид от потребителите на Windows.

Microsoft поддържаше позициите си и продължаваше да уверява хората, че това изискване за TPM е за тяхната собствена безопасност, поради повишеното ниво на защита, което щеше да предложи.

Въпреки това, някои експерти наскоро установиха, че дори и с тези чипове за сигурност, ние все още не можем да бъдем напълно защитени от злонамерени субекти, ако някой не се докопа до нашите Windows 11 устройство.

Не сме толкова сигурни, колкото Microsoft иска да мислите

Технологичният гигант показа желязна воля, когато ставаше дума да не се пропука под обществен натиск, особено след реакцията, която TPM 2.0 изискване, донесено с него от общността.

Те рекламираха тази хардуерна функция, сякаш е тяхна и каза, че потребителите ще бъдат защитени заради този малък чип.

Технологията Trusted Platform Module (TPM) е проектирана да предоставя хардуерно базирани функции, свързани със сигурността. TPM чипът е защитен крипто-процесор, който е предназначен да извършва криптографски операции. Чипът включва множество механизми за физическа защита, за да го направи устойчив на подправяне, а злонамереният софтуер не е в състояние да подправи функциите за сигурност на TPM.

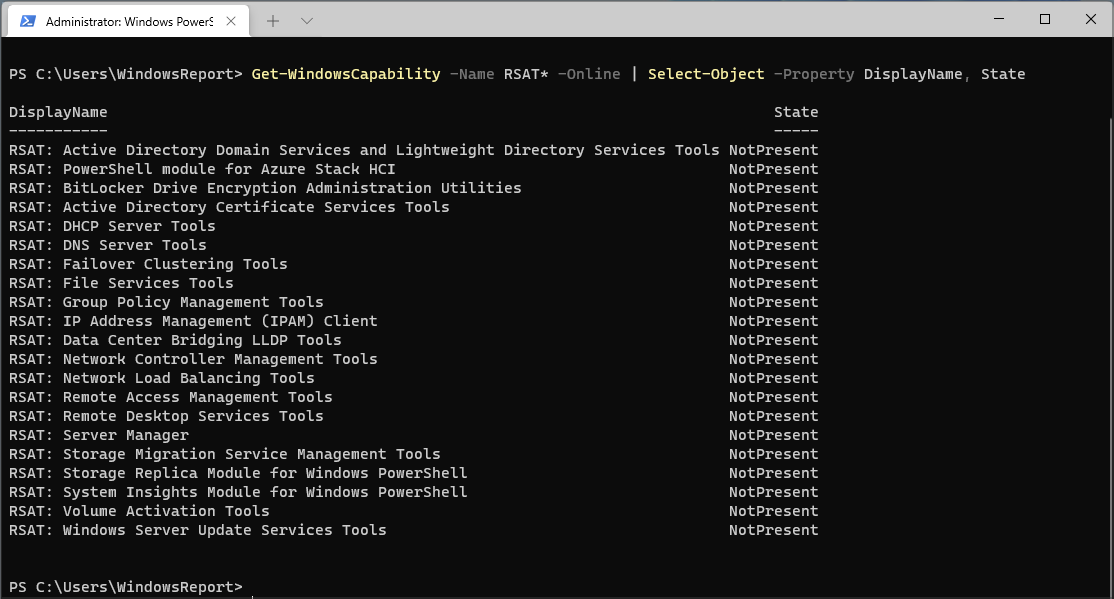

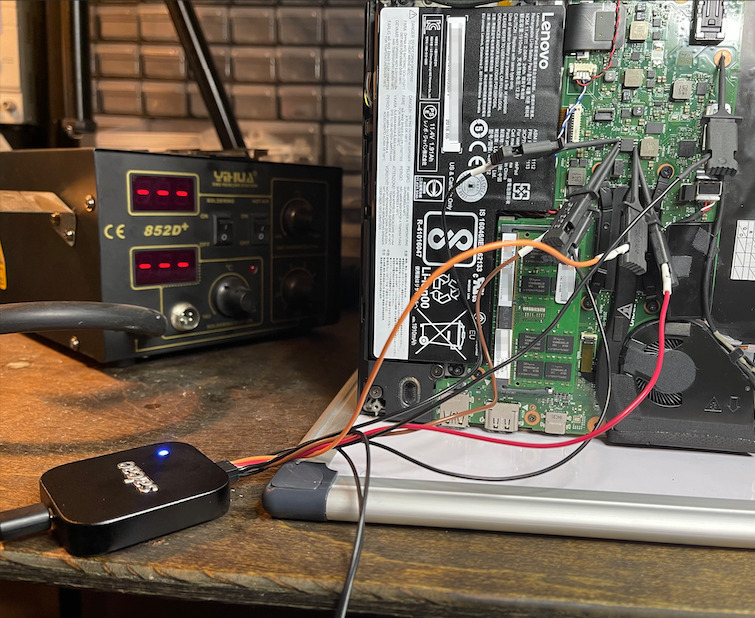

Експерти от Dolos Group разбрахме, че всъщност, ако някой от нас изгуби лаптопа си или го откраднат, TPM може да направи малко, за да предотврати хакерите да всяват хаос.

Към момента на писане на това писане BitLocker не използва никакви криптирани комуникационни функции на TPM 2.0 стандарт, което означава, че всички данни, излизащи от TPM, излизат в обикновен текст, включително ключа за декриптиране за Windows. Ако можем да вземем този ключ, би трябвало да можем да дешифрираме устройството, да получим достъп до конфигурацията на VPN клиента и може би да получим достъп до вътрешната мрежа.

Използвайки този експлойт заедно с други гениални схеми, изследователите успяха да вземат откраднат корпоративен лаптоп (като сценарий) и ефективно да получи достъп до свързаната с него корпоративна мрежа, оставяйки данните открити и уязвими.

Както по-нататък те описаха, след отваряне на споменатия лаптоп, предварително оборудван нападател ще използва клипс SOIC-8 вместо отделни сонди, за да компрометира защитния чип на TPM.

Клипът би улеснил свързването с чипа и ще намали няколко минути от атака в реалния свят.

Целият процес е обяснен в пълни подробности и е интересно четене, ако имате богат технически опит и се занимавате с този вид знания.

Това е смущаваща новина, като се има предвид, че Microsoft направи толкова голяма сделка за надграждането ни до устройства, които вече имат интегрирани такива функции за сигурност.

Като се има предвид това, базираната в Редмънд технологична компания може да свърши по-добра работа, като предложи по-сигурно бъдеще за BitLocker, в което подобни методи за хакване вече не са възможни.

Може също да искате да знаете, че можете да инсталирате предстоящата операционна система на Microsoft дори и без наложеното изискване за TPM.

Какво е вашето мнение за цялата тази ситуация? Споделете вашето мнение с нас в секцията за коментари по-долу.