„Хакер на ядрото на Windows“ Лука Марчели публикува видео в Tweeter, демонстриращо успешното му нарушаване на шлюза за отдалечен работен плот на Windows (RDG) чрез дистанционно изпълнение на код (RCE).

Хакът се възползва от две уязвимости в сигурността на сървъра на Windows, за които Microsoft вече е предупредила потребители.

Има актуализации на защитата за CVE-2020-0609 и CVE-2020-0610 уязвимости, но само в случай, че мислите за тяхното използване, този хакер току-що показа колко реална е заплахата за вашата система.

Хакерите могат да манипулират дистанционно вашата система и данни

Във всеки случай, Microsoft не е предложил друг ефективен начин за справяне с проблема, така че за сега корекцията е единственият начин да защитите компютъра си с Windows от заплахата.

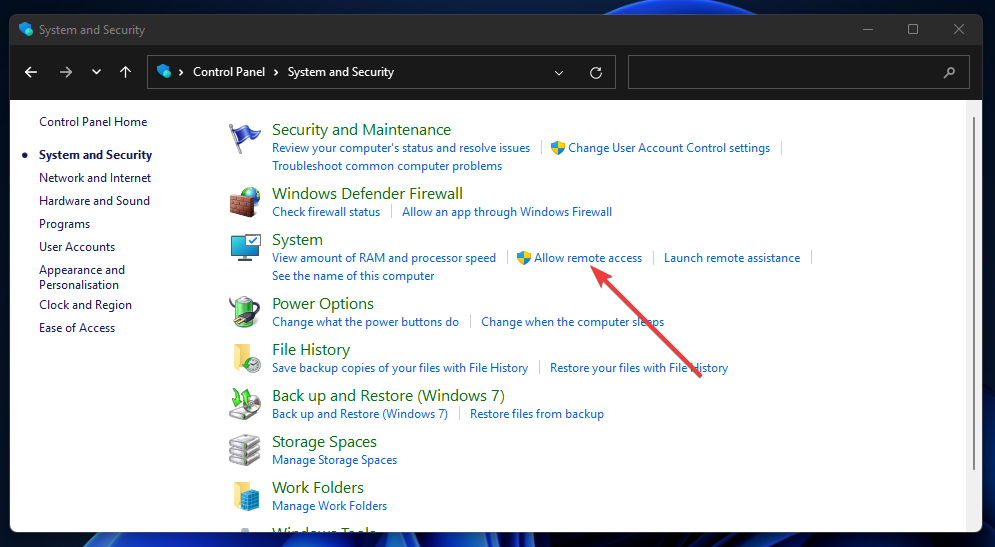

Лука препоръчва деактивиране на UDP трафик за RDG, за да осуети RCE атака като тази, която току-що демонстрира.

Ако инсталирането на актуализацията не е опция, трябва да приложите други измервания, като деактивиране на UDP трафик. Ще изчакам малко, докато хората имат достатъчно време да се закърпят, преди да пусна това на обществеността 🙂

- Лука Марчели (@layle_ctf) 26 януари 2020 г.

Организациите използват Windows RDG, за да позволят на служителите си да се свързват дистанционно с ИТ ресурсите на компанията чрез всяко устройство с клиент за отдалечен работен плот приложение. Такава връзка обикновено трябва да бъде сигурна и устойчива на хакове, особено ако включва многофакторно удостоверяване.

Но при RCE атака, която използва слабостите на Windows RDG в сигурността, хакерът не трябва да изпраща правилните потребителски идентификационни данни за достъп до фирмени файлове. Това е така, защото атаката се извършва преди активирането на протоколи за удостоверяване.

Поправянето на вашата система е единственият начин да запазите безопасността си

Самият RDG дава на нарушителя предпоставката за отдалечен достъп, така че дори не е необходимо да са физически там, за да изпълнят зловредния си код. Още по-лошото е, че нахлуването е стелт, тъй като „специално създадените заявки“ към целевата система или устройство не изискват потребителски взаимодействия, за да преминат.

Microsoft казва, че успешното използване на тази уязвимост може да позволи на хакера да внедри нови програми или да прегледа / промени данните. Организациите, притежаващи чувствителна лична информация, не биха искали да поемат този риск, особено на фона на по-строгите разпоредби за защита на данните в световен мащаб.

Производителят на операционна система Windows в миналото е идентифицирал други Уязвимости на протокола за отдалечен работен плот (RDP) това може да си заслужава вниманието ви. Има корекции и за тези грешки. За да сте на сигурно място, помислете дали да сте в крак с най-новите актуализации за вторник.

- ЧЕТЕТЕ СЛЕД: Най-добрият анти-хакерски софтуер за Windows 10 [Ръководство за 2020 г.]

![Поправка: Изчакване на хост компютъра да се свърже [Грешка GoToMyPC]](/f/9e839bc1a83b1b42919bb933ffa992cf.png?width=300&height=460)