- Сега, когато уязвимостта на PrintNightmare приключи, беше време за нова.

- Изследовател откри бърз и изчистен начин за получаване на администраторски права на всяко устройство с Windows.

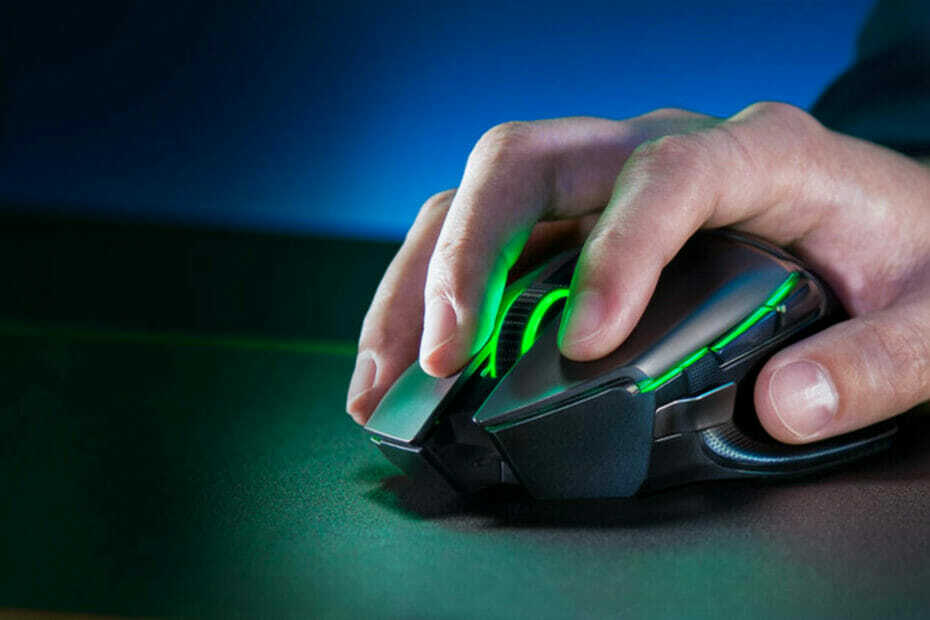

- Всичко, от което се нуждаете, е мишка Razer и сте доста добри, след като я включите.

- Компанията беше информирана за този проблем със сигурността и работи по отстраняването му възможно най -скоро.

Непрекъснато говорихме за сигурността и стъпките, които трябва да предприемем, за да се предпазим от външни смущения, когато става въпрос за нашите свързани с интернет устройства.

Но какво правим, когато заплахата е по -близо, отколкото си мислим? И не, това не е филм за Джеймс Бонд, това е тъжната и в същото време забавна реалност на програмните грешки.

The PrintNightmare fiasco обърна погледите на хакерската общност към уязвимостите, разкрити чрез инсталирането на драйвери на трети страни.

Знаем, че не след дълго бяха намерени други начини за проникване и, разбира се, вече някой откри, че можете да преминете през широко отворена врата в Windows 10, като просто включите безжична връзка Razer dongle.

Тази грешка ви дава администраторски права

Да, правилно чухте. Когато включвате устройство Razer към машини с Windows 10 или Windows 11, операционната система автоматично ще се изтегли и ще започне да инсталира Софтуер Razer Synapse на компютъра.

Този гореспоменат софтуер позволява на потребителите да конфигурират своите хардуерни устройства, да настроят макроси или бутони на картата.

Изследовател откри уязвимост от нулев ден в инсталацията на plug-and-play Razer Synapse, която позволява на потребителите да получат системни привилегии на устройство с Windows много бързо.

Бензинът в огъня в този случай е, че Razer твърди, че софтуерът Synapse се използва от над 100 милиона потребители по целия свят.

Нуждаете се от местен администратор и имате физически достъп?

- Включете мишка Razer (или ключа)

- Windows Update ще изтегли и изпълни RazerInstaller като СИСТЕМА

- Злоупотребявайте с издигнат Explorer, за да отворите Powershell с Shift+десен бутонОпитах да се свържа @Razer, но няма отговори. Така че тук е безплатно pic.twitter.com/xDkl87RCmz

- jonhat (@j0nh4t) 21 август 2021 г.

Както знаете, системните привилегии са най -високите потребителски права, налични в Windows, и позволяват на някой да изпълни всяка желана команда в операционната система.

По този начин, ако някой спечели тези привилегии на високо ниво в Windows, той постига пълен контрол над системата и може да инсталира каквото иска, включително злонамерен софтуер.

Основният проблем е, че Windows Update изтегля и изпълнява RazerInstaller като система и че Инсталаторът предлага на потребителите възможност да отворят прозорец на Explorer, за да изберат къде да инсталират шофьори.

Оттам нататък има само една стъпка да натиснете Shift-десен бутон, за да отворите Powershell терминал със системни привилегии и хакерът може по принцип да прави каквото си иска.

Освен това, ако натрапникът премине през инсталационния процес и дефинира директорията за запазване до контролируем от потребителя път като На работния плот инсталаторът записва там двоичен файл на услугата, който може да бъде отвлечен за постоянство и който се изпълнява преди влизането на потребителя на зареждане.

Друг важен фактор, който трябва да имате предвид, е, че нападателите дори не се нуждаят от истинска мишка Razer, тъй като USB ID може лесно да бъде копиран.

Razer заяви, че работи за отстраняване на този проблем

След като първоначално изследователят, който откри тази уязвимост, каза, че се е свързал с Razer, но не го е направил получи отговор, гигантският производител на хардуер се свърза с него и обсъди този проблем по -нататък.

Razer също му каза, че ще получи награда за грешка, въпреки че уязвимостта е публично оповестена.

Бих искал да актуализирам, че до мен са достигнали @Razer и гарантира, че техният екип по сигурността работи по поправяне възможно най -скоро.

Техният начин на комуникация е професионален и дори ми беше предложена награда, въпреки че публично разкривах този въпрос.

- jonhat (@j0nh4t) 22 август 2021 г.

Всички се надяваме този проблем бързо да намери своето решение, защото никой от нас не би искал да стане жертва на такъв лесен метод.

Най -вероятно обаче по това време през следващата седмица и Razer, и Microsoft ще предоставят поправящи корекции, предназначени да ни отърват от тази уязвимост.

Били ли сте някога жертва на злонамерена намеса или извличане на данни? Кажете ни в секцията за коментари по -долу.

![7 най-добри оферти за Razer за закупуване [Ръководство за 2021 г.]](/f/20d8b149348b019c97651b523989d49b.jpg?width=300&height=460)