Изследователите по сигурността идентифицираха нова уязвимост в Bitlocker, когато се опитаха да използват инструмента в основната му и най-малко натрапчива конфигурация.

BitLocker е основно система за шифроване на пълен обем, която позволява на потребителите да криптиране дори на цели томове за защита на данните. Инструментът използва алгоритъм за криптиране AES в режим XTS (128-битов или 256-битов ключ) или алгоритъм за криптиране AES в верижно шифроване (CBC).

Той е бил неразделна част от всяка версия на Windows, започвайки от Vista. Като кратко напомняне, потребителите на Windows 10 системи с чип TPM 1.2 или 2.0 трябва да надстроят и да работят на версии Pro, Enterprise или Education.

Изследователят е отключен Surface Pro 3 и лаптоп HP

Изследователите се насочват към тази изключително популярна Платформа за криптиране на Windows, за да демонстрира своите недостатъци.

Един от последните опити включва нова техника публикувано миналата седмица от служител на Pulse Security Денис Анджакович.

Идеята е обяснена като:

Можете да подушите ключове BitLocker в конфигурацията по подразбиране, от устройство TPM1.2 или TPM2.0, като използвате мръсни евтини FPGA (~ $ 40 NZD) и вече публично достъпен код, или с достатъчно изискана логика анализатор. След като подушите, можете да дешифрирате устройството.

Идеята зад това е, че ако лаптопът бъде откраднат и нападателят не знае паролата ви за вход, те не могат да изтеглят устройството и да четат съдържанието.

Гигантът от Редмънд обаче вече спомена, че потребителите трябва да използват всякакъв вид допълнителни мерки за сигурност, включително ПИН, докато използвате тази технология.

Как да останете защитени?

Изследователите предлагат да останат защитени, като спазват две мерки за защита. Най-лесният е да се избягва използването BitLocker с TPM в това състояние по подразбиране.

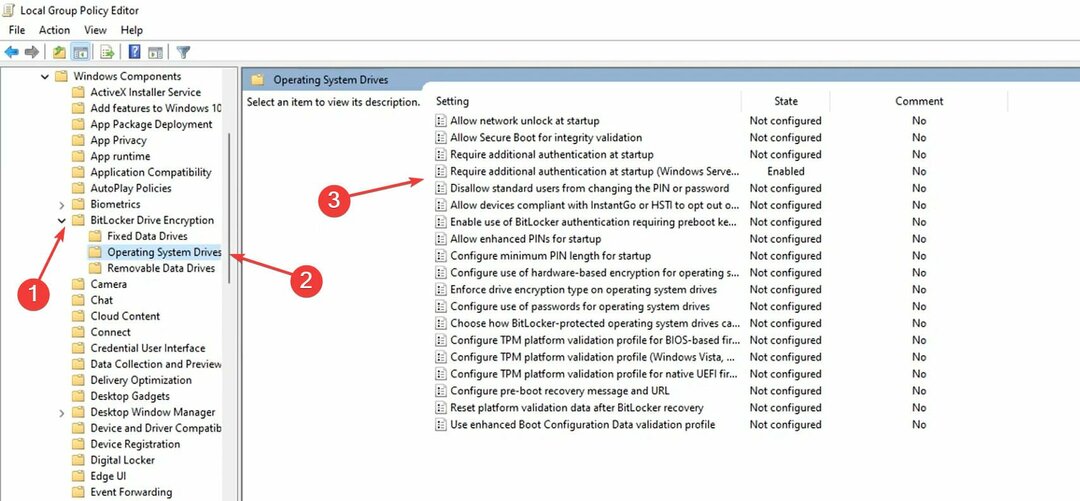

На второ място, можете също да следвате тези прости стъпки:

- Конфигурирайте USB флаш устройство, съдържащо ключ за стартиране

- Настройте ПИН достъп

За отбелязване е, че можете да използвате и двете едновременно, като добавите многофакторно удостоверяване.

СВЪРЗАНИ СТАТИИ, КОИТО ТРЯБВА ДА ПРОВЕРИТЕ:

- Какво да правя, когато BitLocker не успя да шифрова устройство

- 9 най-добри антивирусни програми с криптиране за защита на вашите данни през 2019 г.

- Поправка: Проблем с екрана за подкана на парола за BitLocker в Windows 10

![Поправка: BitLocker не може да се изключи в Windows 11 [Ръководство за 2022 г.]](/f/87cf5b4ace31e2189814bf574dfd6b53.png?width=300&height=460)