- Наскоро публикувано доказателство за концепция разкрива слабостите в сигурността в Intel SGX или Software Guard Extensions.

- Изследователите успешно нарушиха анклавите SGX и получиха достъп до поверителни данни.

- Вижте нашите Intel раздел, за да наваксате с най-новите процесори Intel.

- Както винаги, можете да посетите Сигурност и поверителност страница за съвети относно защитата на вашия компютър с Windows 10.

Този софтуер ще поддържа драйверите ви работещи, като по този начин ви предпазва от често срещани компютърни грешки и отказ на хардуер. Проверете всичките си драйвери сега в 3 лесни стъпки:

- Изтеглете DriverFix (проверен файл за изтегляне).

- Щракнете Започни сканиране за да намерите всички проблемни драйвери.

- Щракнете Актуализиране на драйвери за да получите нови версии и да избегнете неизправности в системата.

- DriverFix е изтеглен от 0 читатели този месец.

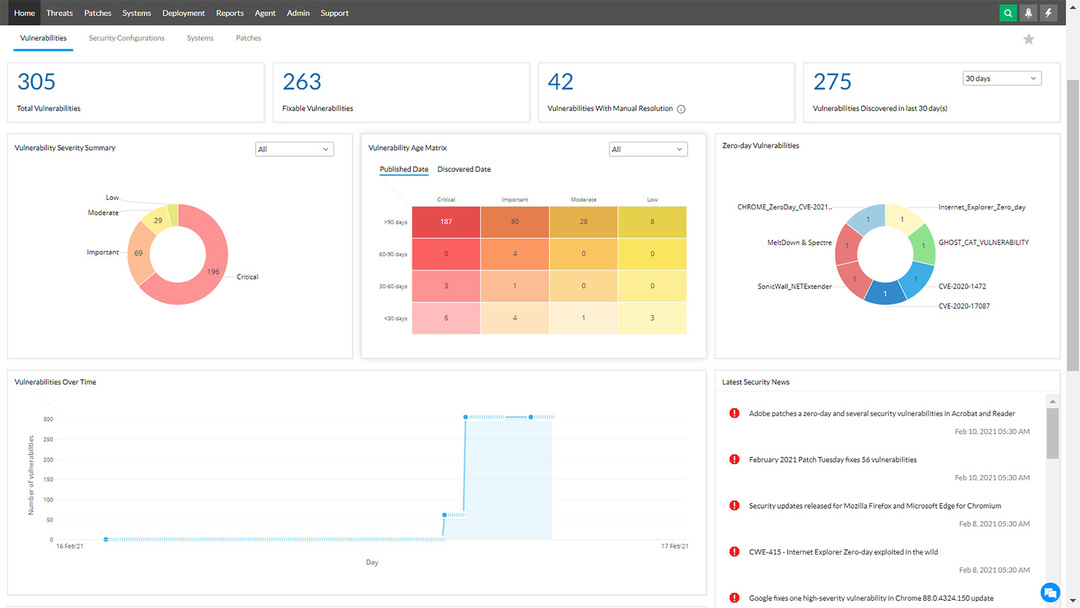

Наскоро публикувано доказване на концепцията излага слабостите на сигурността в Intel SGX или Software Guard Extensions. Докладът идва на фона на нарастващата сложност на кибер заплахите, което демонстрира, че софтуерът е базиран

антималуер инструментите сами по себе си са неадекватни.Като такива се застъпват технологични компании като Microsoft хардуерно подкрепена усилване на традиционните софтуерни защити.

Чиповете Intel SGX се провалят при тестовата атака на SGAxe

Изследователите на киберсигурността успешно нарушиха анклавите Intel SGX.

Те демонстрираха, че е възможно да се получи достъп до данни, защитени в анклавите, като се заобиколят всички контрамерки, които Intel има.

След това продължаваме да показваме извличане на частни атестационни ключове на SGX от цитиращия анклав на SGX, както е съставено и подписано от Intel. С тези ключове в ръка ние можем да подписваме фалшиви атестационни котировки, точно както ако те са инициирани от надеждни и истински SGX анклави.

В тестовата атака изследователите успяха да откраднат защитени данни, което би трябвало да е трудно, когато става въпрос за Intel SGX. По същество технологията позволява на разработчиците да разделят поверителна информация в защитени с хардуер анклави.

Експериментът доказа, че кодът, изпълнен на по-високи нива на привилегии, може да наруши екосистемата SGX.

SGAxe е трансформирана версия на CacheOut, която също е уязвимост в сигурността на определени микрочипове на Intel.

Intel публикува пълен списък на уязвимите процесори.

Въпреки че няма доказателства за експлоатация на SGAxe в дивата природа, хакерите все още могат да черпят вдъхновение от наличните доказателства за концепция, за да започнат. Така че, надяваме се, Intel ще пусне микро-актуализации, за да закърпи засегнатите чипове достатъчно скоро.

Процесорите от 10-то поколение Intel Core обаче не са в списъка на засегнатите чипове. Това би трябвало да е добра новина, като се има предвид, че една от ключовите им точки за продажба е най-добрата им в класа вградена сигурност.

Смятате ли, че защитената с хардуер защита на компютъра, като например анклавите Intel SGX, е пътят? Винаги можете да споделите мислите си в раздела за коментари по-долу.