Както вероятно вече знаете, Microsoft току-що пусна третия кръг на актуализациите за Patch Tuesday за 2020 г. и те се наричат Актуализации от вторник за март.

Тези актуализации са насочени към всички версии на Windows 10, и те донесоха много нови функции, както и изчистване на бъгове и актуализации на защитата.

Всъщност този кръг от актуализации във вторник беше дори по-плодотворен от този от Февруари тъй като този път се оправиха 115 CVE.

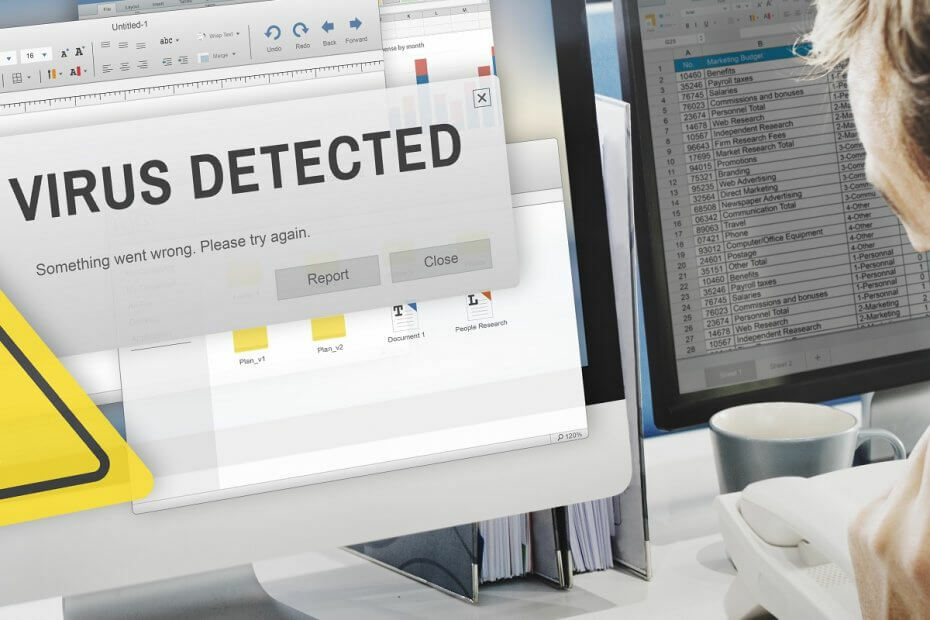

Microsoft разкри експлойт, който не беше проверен

В бързината си да пуснат бележките възможно най-скоро, Microsoft случайно разкри експлойт, който не беше коригиран. Засегнати компютри на CVE-2020-0796 уязвимостта включва Windows 10 v1903, Windows10 v1909, Windows Server v1903 и Windows Server v1909.

Очевидно Microsoft планираше да пусне пластир тази кръпка във вторник, но веднага го отмени. Те обаче включиха подробностите за недостатъка в своя API на Microsoft, който някои антивирусни доставчици изстъргват и впоследствие публикуват.

Уязвимостта е изпълним експлойт в SMBV3, който е същият протокол, използван от рансъмуера WannaCry и NotPetya. За щастие не е пуснат експлойт код.

Не са публикувани повече подробности по въпроса, но Fortinet отбелязва, че:

отдалечен, неудостоверен хакер може да използва това, за да изпълни произволен код в контекста на приложението.

Едно решение за този проблем е да деактивирате компресията на SMBv3 и да блокирате TCP порт 445 на защитни стени и клиентски компютри.

Забележка: Пълният съвет за актуализация е вече на разположениеи Microsoft заявява, че споменатото по-горе решение е добро само за защита на сървъри, но не и за клиенти.

Какво е мнението ви за последната злополука на Microsoft? Споделете вашите мисли в раздела за коментари по-долу и ние ще продължим беседата.