تم اكتشاف الثغرة الأمنية الخطيرة بواسطة SecureWorks، في وقت سابق من هذا العام.

- يقوم المهاجم ببساطة باختطاف عنوان URL المهجور واستخدامه للحصول على امتيازات مرتفعة.

- تم اكتشاف الثغرة الأمنية بواسطة شركة SecureWorks، وهي شركة للأمن السيبراني.

- لقد تناولت مايكروسوفت هذا الأمر على الفور، ولكنها تتحدث كثيرًا عن مستوى الأمن السيبراني الخاص بها.

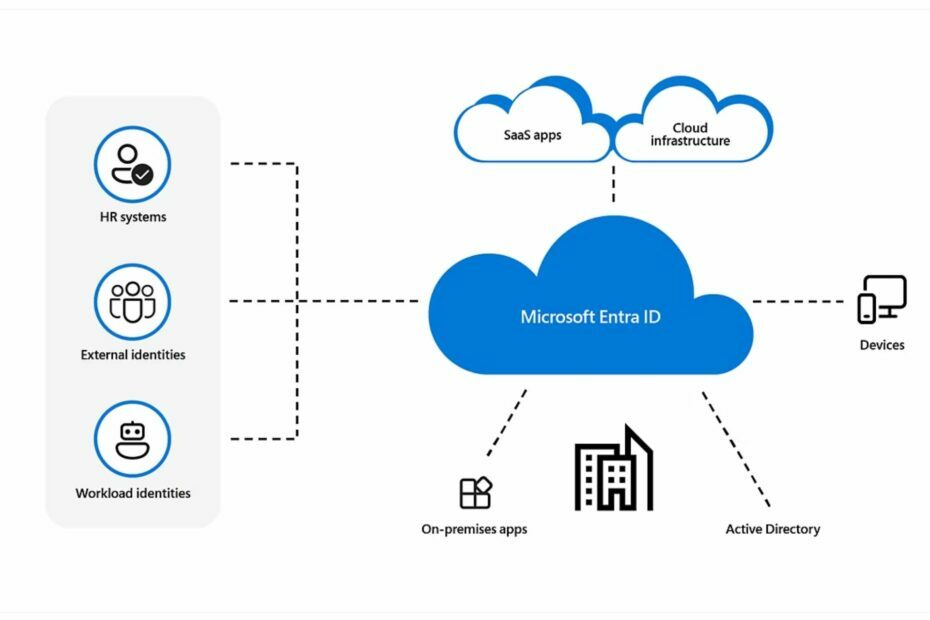

في وقت سابق من هذا العام، تم إنشاء معرف Microsoft Entra (والذي كان يُعرف في ذلك الوقت باسم أزور الدليل النشط) كان من الممكن أن يتم اختراقها واختراقها بسهولة من قبل المتسللين باستخدام عناوين URL للرد المهجورة. اكتشف فريق من الباحثين من SecureWorks هذه الثغرة الأمنية وقاموا بتنبيه شركة Microsoft.

وسرعان ما عالجت شركة التكنولوجيا العملاقة ومقرها ريدموند الثغرة الأمنية، وفي غضون 24 ساعة من الإعلان الأولي، قامت بإزالة عنوان URL المهجور للرد في معرف Microsoft Entra.

الآن، بعد مرور 6 أشهر تقريبًا على هذا الاكتشاف، الفريق الذي يقف وراءه، تم الكشف عنها في منشور مدونة، العملية التي تكمن وراء إصابة عناوين URL للرد المهجورة واستخدامها لضبط معرف Microsoft Entra على النار، مما يؤدي إلى تعريضه للخطر بشكل أساسي.

باستخدام عنوان URL المهجور، يمكن للمهاجم بسهولة الحصول على امتيازات عالية للمؤسسة باستخدام معرف Microsoft Entra. وغني عن القول أن الثغرة الأمنية شكلت خطرًا كبيرًا، ويبدو أن مايكروسوفت لم تكن على علم بها.

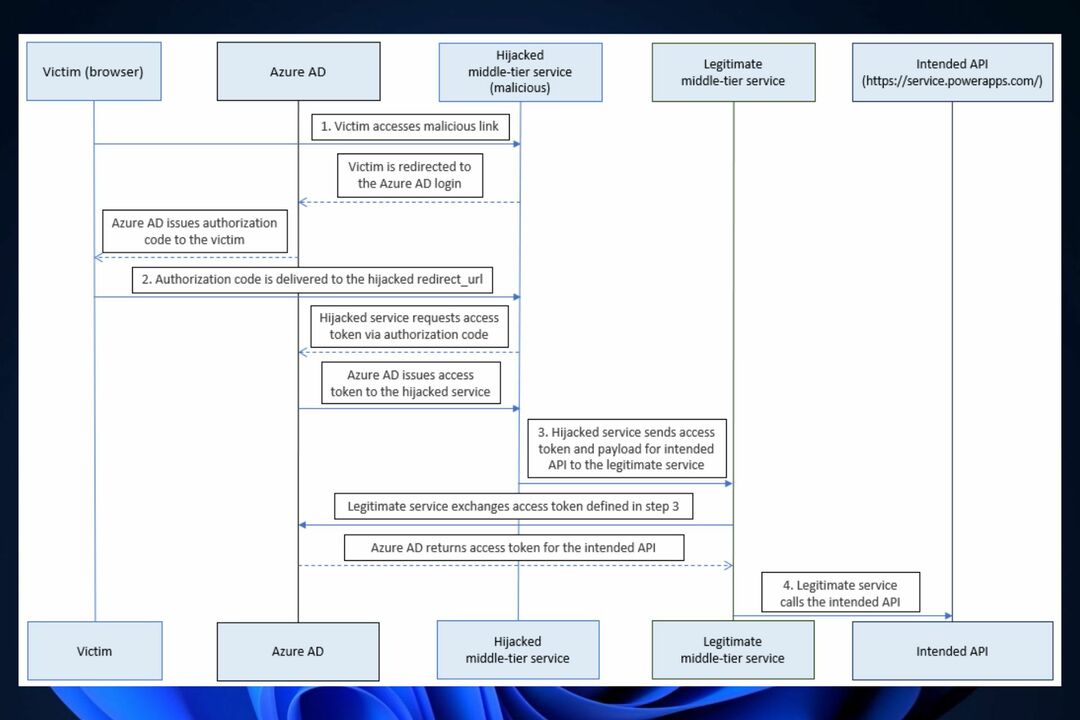

يمكن للمهاجم الاستفادة من عنوان URL المهجور هذا لإعادة توجيه رموز التفويض إلى نفسه، واستبدال رموز التفويض غير المشروعة برموز الوصول. يمكن لممثل التهديد بعد ذلك الاتصال بـ Power Platform API عبر خدمة الطبقة المتوسطة والحصول على امتيازات مرتفعة.

سيكيوروركس

هذه هي الطريقة التي سيستفيد بها المهاجم من ثغرة Microsoft Entra ID

- سيتم اكتشاف عنوان URL للرد المهجور بواسطة المهاجم واختطافه باستخدام رابط ضار.

- يمكن للضحية بعد ذلك الوصول إلى هذا الرابط الخبيث. سيقوم معرف Entra بعد ذلك بإعادة توجيه نظام الضحية إلى عنوان URL للرد، والذي سيتضمن أيضًا رمز التفويض في عنوان URL.

- يقوم الخادم الضار بتبادل رمز التفويض لرمز الوصول.

- يستدعي الخادم الضار خدمة الطبقة المتوسطة باستخدام رمز الوصول وواجهة برمجة التطبيقات المقصودة، وسينتهي الأمر باختراق معرف Microsoft Entra.

ومع ذلك، اكتشف الفريق الذي يقف وراء البحث أيضًا أن المهاجم يمكنه ببساطة تبادل رموز التفويض لرموز الوصول دون نقل الرموز المميزة إلى خدمة الطبقة المتوسطة.

نظرًا لمدى سهولة اختراق المهاجم لخوادم Entra ID بشكل فعال، عالجت Microsoft هذه المشكلة بسرعة، وأصدرت تحديثًا لها في اليوم التالي.

ولكن من المثير للاهتمام أن نرى كيف أن عملاق التكنولوجيا الذي يقع مقره في ريدموند لم يرى هذه الثغرة الأمنية من البداية. ومع ذلك، لدى Microsoft تاريخ من إهمال نقاط الضعف إلى حد ما.

وفي وقت سابق من هذا الصيف، تعرضت الشركة لانتقادات شديدة من قبل Tenable، وهي شركة مرموقة أخرى للأمن السيبراني، لفشلها في معالجة ثغرة أمنية خطيرة أخرى من شأنها أن تسمح للكيانات الخبيثة بالوصول إلى المعلومات المصرفية لمستخدمي Microsoft.

من الواضح أن مايكروسوفت بحاجة إلى توسيع قسم الأمن السيبراني لديها بطريقة أو بأخرى. ما رأيك في ذلك؟