أصدرت Microsoft مؤخرًا نصيحة استشارية أمنية (ADV180028) تحذير لمستخدمي محركات الأقراص ذات الحالة الصلبة المشفرة ذاتيًا (SSD) باستخدام Bitlocker أنظمة التشفير.

جاء هذا التحذير الأمني بعد أن أصدر باحثان أمنيان من هولندا ، كارلو ميجر وبرنارد فان غاستيل ، مسودة ورقة تحدد نقاط الضعف التي اكتشفاها. هنا هو الملخص تلخيص المشكلة:

لقد قمنا بتحليل تشفير القرص الكامل للأجهزة للعديد من محركات أقراص الحالة الصلبة عن طريق الهندسة العكسية لبرامجها الثابتة. من الناحية النظرية ، تتشابه الضمانات الأمنية التي يوفرها تشفير الأجهزة مع تطبيقات البرامج أو أفضل منها. في الواقع ، وجدنا أن العديد من تطبيقات الأجهزة بها نقاط ضعف أمنية خطيرة ، بالنسبة للعديد من الطرز التي تسمح باستعادة البيانات بالكامل دون معرفة أي سر.

إذا كنت قد رأيت الورقة ، يمكنك أن تقرأ عن جميع نقاط الضعف المختلفة. سأركز على الأمرين الرئيسيين.

أمن تشفير أجهزة SSD

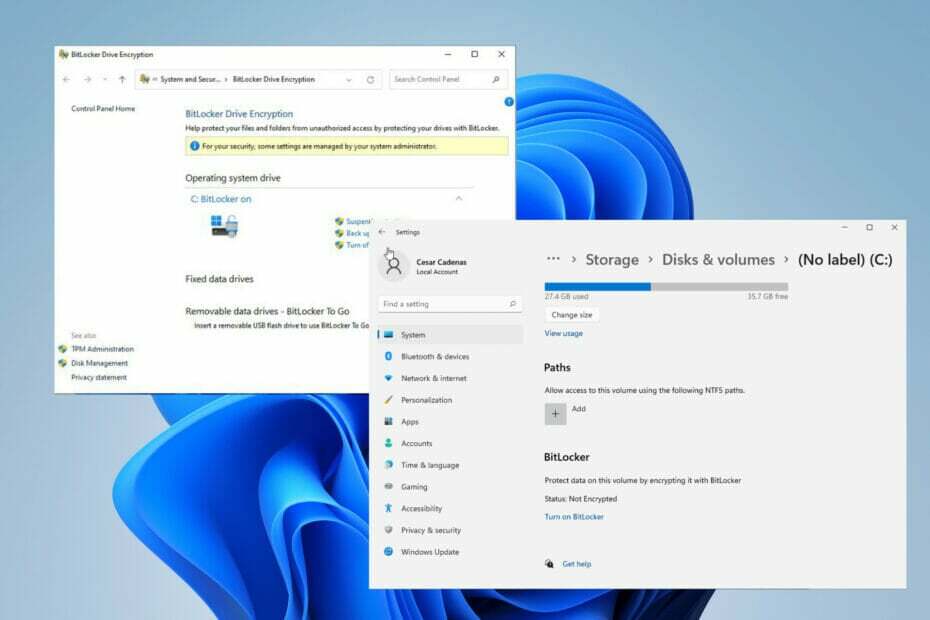

علمت Microsoft أن هناك مشكلة في محركات أقراص الحالة الصلبة. لذلك في حالات محركات أقراص الحالة الصلبة المشفرة ذاتيًا ، سيسمح Bitlocker بامتداد التشفير تستخدم من قبل محركات أقراص الحالة الصلبة لتولي المسؤولية. لسوء الحظ ، بالنسبة إلى Microsoft ، لم يؤد ذلك إلى حل المشكلة. المزيد من Meijer و Van Gastel:

BitLocker ، برنامج التشفير المضمن في Microsoft Windows سيعتمد حصريًا على تشفير القرص الكامل للأجهزة إذا أعلن SSD عن دعمه له. وبالتالي ، بالنسبة لمحركات الأقراص هذه ، يتم أيضًا اختراق البيانات المحمية بواسطة BitLocker.

تعني الثغرة الأمنية أن أي مهاجم يمكنه قراءة دليل مستخدم SEDs ، يمكنه الوصول إلى كلمة السر الرئيسية. من خلال الوصول إلى كلمة المرور الرئيسية ، يمكن للمهاجمين تجاوز كلمة المرور التي أنشأها المستخدم والوصول إلى البيانات.

- ذات صلة: 4 من أفضل برامج مشاركة الملفات المشفرة لنظام التشغيل Windows 10

إصلاح نقاط الضعف في كلمة المرور الرئيسية

في الواقع ، قد يبدو من السهل جدًا إصلاح هذه الثغرة الأمنية. أولاً ، يمكن للمستخدم تعيين كلمة المرور الرئيسية الخاصة به ، لتحل محل كلمة المرور التي أنشأها بائع SED. بعد ذلك لن تكون كلمة المرور التي أنشأها المستخدم متاحة للمهاجم.

يبدو أن الخيار الآخر هو ضبط قدرة كلمة المرور الرئيسية على "الحد الأقصى" ، وبالتالي تعطيل كلمة المرور الرئيسية تمامًا.

بالطبع ، يأتي تقرير الأمان من افتراض أن المستخدم العادي يعتقد أن SED سيكون في مأمن من المهاجمين ، فلماذا يفعل أي شخص أيًا من هذه الأشياء.

كلمات مرور المستخدم ومفاتيح تشفير القرص

هناك ثغرة أخرى تتمثل في عدم وجود ربط تشفير بين كلمة مرور المستخدم ومفتاح تشفير القرص (DEK) المستخدم لتشفير كلمة المرور.

بمعنى آخر ، يمكن لشخص ما أن ينظر داخل شريحة SED للعثور على قيم DEK ثم استخدام هذه القيم لسرقة البيانات المحلية. في هذه الحالة ، لن يطلب المهاجم كلمة مرور المستخدم للوصول إلى البيانات.

هناك نقاط ضعف أخرى ، ولكن باتباعًا لقيادة أي شخص آخر ، سأقدم لك رابطًا يؤدي إلى ورقة مسودة، ويمكنك أن تقرأ عنها جميعًا هناك.

- ذات صلة: 6 من أكبر محركات الأقراص الصلبة SSD للشراء في 2018

قد لا تتأثر جميع محركات أقراص الحالة الثابتة

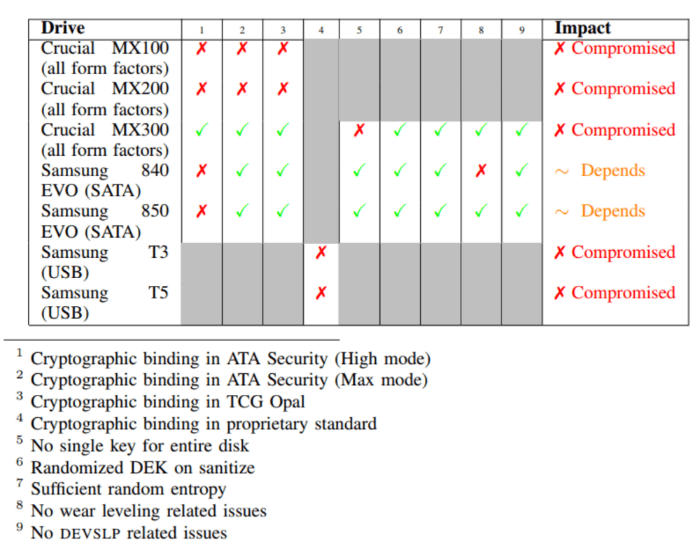

ومع ذلك ، أود أن أشير إلى شيئين. أولاً ، قام Meijer و van Gastel باختبار جزء بسيط فقط من جميع محركات أقراص الحالة الصلبة. قم بالبحث عن SSD الخاص بك ومعرفة ما إذا كانت هناك مشكلة. فيما يلي محركات أقراص الحالة الصلبة التي اختبرها الباحثان:

يحتاج المهاجمون إلى وصول محلي

لاحظ أيضًا أن هذا يحتاج إلى وصول محلي إلى SSD حيث يحتاج المهاجمون إلى الوصول إلى البرامج الثابتة ومعالجتها. هذا يعني أن SSD والبيانات التي تحتفظ بها ، من الناحية النظرية ، آمنة.

بعد قولي هذا ، لا أقصد أنه يجب التعامل مع هذا الموقف باستخفاف. سأترك الكلمة الأخيرة لـ Meijer و van Gastel ،

يتحدى هذا [التقرير] الرأي القائل بأن تشفير الأجهزة هو الأفضل على تشفير البرامج. نستنتج أنه لا ينبغي للمرء أن يعتمد فقط على تشفير الأجهزة الذي توفره محركات أقراص الحالة الصلبة.

كلام حكيم حقًا.

هل اكتشفت محرك أقراص ذي حالة صلبة غير مدرج به نفس مشكلة الأمان؟ اسمحوا لنا أن نعرف في التعليقات أدناه.

المناصب ذات الصلة التي يجب التحقق منها:

- 5 برامج مكافحة فيروسات بأعلى معدل اكتشاف للقضاء على البرامج الضارة الخداعية

- التشفير من طرف إلى طرف متاح الآن لمستخدمي Outlook.com

- 5+ أفضل برامج الأمان للتداول المشفر لتأمين محفظتك

![كيفية إصلاح أخطاء BitLocker في Windows 11 [دليل 2022]](/f/6e56b6fd221050ba8261609e40d6895f.jpg?width=300&height=460)