- اكتشف الباحثون هجوم تصيد احتيالي جديد باستخدام مستند SharePoint.

- تم تقديم ملف SharePoint مزيف في رسالة بريد إلكتروني مزيفة لجذب المستخدمين لتقديم بيانات اعتماد حساباتهم.

- هناك بعض التفاصيل التي يجب الانتباه إليها في هجوم التصيد الاحتيالي المنتظم. ستجدهم في هذا المقال.

- يقدم الباحثون بعض التوصيات عندما يتعلق الأمر بمنع عمليات التصيد الاحتيالي.

اكتشف الباحثون في منصة Cofense للتصيد الاحتيالي هجوم تصيد جديد يستهدف مكتب 365 حسابات.

الطريقة المستخدمة ليست جديدة: أدخل المهاجمون مزيفة نقطة مشاركةوثيقة في رسالة بريد إلكتروني ، تطلب مراجعة عاجلة والرد.

إن خطورة الحدث أكثر إثارة للقلق لأنه تمكن من تجاوز طبقات أمان Microsoft ، التقرير عروض:

تم العثور على الحملة في بيئة محمية بواسطة بوابة البريد الإلكتروني الآمنة الخاصة بشركة Microsoft (SEG). نظرًا لأن الآلاف من الأفراد لا يزالون بحاجة إلى العمل عن بُعد ، فقد أدى ذلك إلى خلق فرصة مثالية للمتسللين لجذب ضحاياهم من خلال رسائل بريد إلكتروني ذات موضوع مشاركة مثالية تقريبًا.

التفاصيل التي يجب الاهتمام بها في هجوم التصيد الاحتيالي

مشابه ل حيل التصيد الاحتيالي الأخرى، تم نشر هذا أيضًا عبر بريد إلكتروني يبدو شرعيًا.

كان أول تفصيل ملحوظ هو عنوان البريد الإلكتروني للمرسل: الاسم لم يكن واضحًا ، ولم يكن مرجعًا لشركة Microsoft أو عنوان المؤسسة.

بعد ذلك ، احتوى البريد الإلكتروني على مستند مشروع جماعي تم تحميله ومشاركته على ما يبدو عبر SharePoint ، بالإضافة إلى رسالة عامة تطالب باهتمام واستجابة عاجلة.

يندرج هذا النوع من عمليات الاحتيال في نفس فئة الهجمات التي تطلب ملف تغيير / إعادة تعبئة بيانات اعتماد تسجيل الدخول.

بالإضافة إلى ذلك ، يجب اعتبار رسائل البريد الإلكتروني التي تتطلب الاستعجال مشبوهة ، خاصة عندما تأتي من عنوان غير معروف أو غير معلوم.

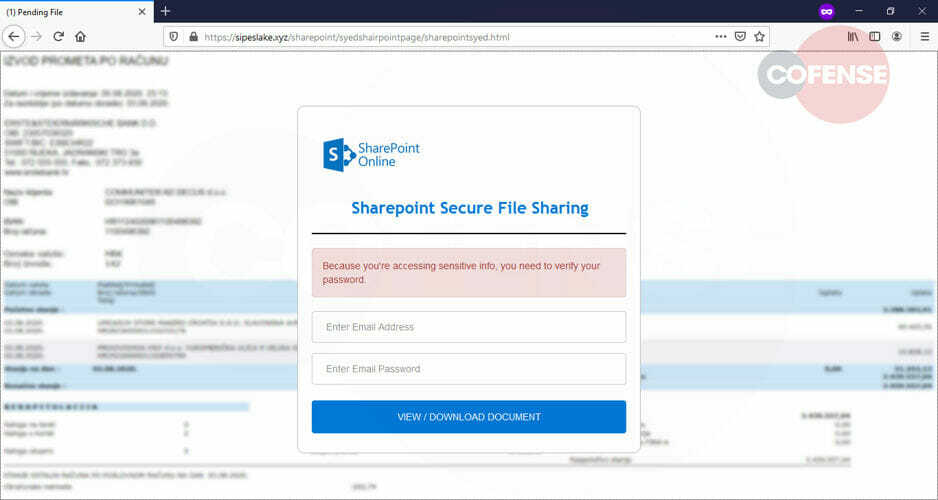

إذا تم النقر عليه ، ينتقل الرابط المزيف إلى صفحة مقصودة تعرض شعار SharePoint من Microsoft وخلفية ضبابية وطلب تسجيل الدخول لعرض المستند.

بالطبع ، عند إدخال بيانات الاعتماد ، يتم نقل المستخدم إلى مستند غير ذي صلة ، وعندها فقط يدرك المرء عملية الاحتيال.

تثبت عملية الاحتيال بأكملها أن مشاركة المستندات الحساسة والوصول إليها عبر البريد الإلكتروني (حتى باستخدام بروتوكولات Microsoft) أمر محفوف بالمخاطر. بعض الطرق المنطقية لمنع الوقوع ضحية لمثل هذه الهجمات هي:

- تثبيت برنامج مكافحة فيروسات باستخدام درع التصيد الاحتيالي و / أو درع برامج الفدية (تتوفر في معظم الأدوات)

- تأكد من تحديث النظام وجميع البرامج

- توخَّ الحذر عندما يتعلق الأمر بالكشف عن بيانات الاعتماد أو فتح رسائل البريد الإلكتروني أو المستندات المشبوهة

- حظر عناوين المحتالين المحتملين

نأمل أن تقدم هذه المقالة بعض التفاصيل المفيدة حول عمليات التصيد الاحتيالي وكيفية منعها. لا تتردد في ترك التعليقات في القسم أدناه.