- هناك أنواع مختلفة من هجمات المستعرض يمكنك مواجهتها اعتمادًا على مكونات المتصفح التي تفتقر إليها.

- مع الزيادة المقلقة في الجرائم الإلكترونية ، يعد أمان مواقع الويب أمرًا بالغ الأهمية لمنع الثغرات الأمنية التي قد تعرض بياناتك للخطر.

- سيساعد تحديث التطبيقات والبرامج الخاصة بك على سد الثغرات ومنع الهجمات الإلكترونية.

- دعم مضاد للسرقة

- حماية كاميرا الويب

- الإعداد البديهي وواجهة المستخدم

- دعم متعدد المنصات

- تشفير على مستوى البنوك

- متطلبات النظام منخفضة

- حماية متقدمة من البرامج الضارة

يجب أن يكون برنامج مكافحة الفيروسات سريعًا وفعالاً وفعالاً من حيث التكلفة ، وهذا البرنامج يحتوي على كل منهم.

هناك عدد لا يحصى من أنواع هجمات المتصفح هذه الأيام ، وليس من غير المألوف أن يواجهها أي شخص. قد يكون فهم ما يشكل هذه الهجمات أمرًا مفيدًا بالنظر إلى المعدلات المرتفعة للجرائم الإلكترونية.

عادةً ما تكون معظم أنواع هجمات المستعرض موجهة نحو استغلال الثغرات الأمنية في المتصفح للحصول على المعلومات. يمكن بعد ذلك تحويل هذه المعلومات أو إصابتها ببرامج ضارة للتسبب في اختراق البيانات أو فقدانها.

ومع ذلك ، هناك عدة طرق لمنع هجمات المتصفح هذه. اليوم ، سنمر عبر التدابير الوقائية ووسائل الفحص. ومع ذلك ، قبل الخوض في هذا الأمر ، دعنا نفحص الأنواع الشائعة من مهاجمي متصفح الويب الشائعة.

ما هو هجوم المتصفح؟

في هجوم المستعرض ، يكتشف المهاجمون نقاط الضعف الأمنية في المتصفح أو البرنامج ويستفيدون منها. يمكن أن يؤدي إلى فقدان المعلومات القيمة وكذلك المال.

يمكن أن تجعل هذه الهجمات جهاز الكمبيوتر الخاص بك والبيانات المخزنة عرضة للتحرير والحذف وحتى النسخ من قبل أطراف ثالثة. يمكن أن يتسبب هذا بدوره في إحداث فوضى في حياتك الشخصية ، حيث قد يتم حفظ معلومات حساسة مثل تفاصيل بطاقة الائتمان في المتصفح الذي تعرض للهجوم.

سيضمن منع حدوث ذلك أنه يمكنك استخدام جهازك على أي متصفح دون القلق بشأن سرقة بياناتك أو نسخها.

معلومات سريعة:

يعد ESET Internet Security بمثابة تجربة جديدة لأمن الكمبيوتر المتكامل حقًا. للحفاظ على جهاز الكمبيوتر الخاص بك آمنًا ، تم دمج أحدث إصدار من محرك المسح ESET LiveGrid مع جدار الحماية ووحدات مكافحة البريد العشوائي المخصصة.

ونتيجة لذلك ، فإن وجودك على الإنترنت محمي بواسطة نظام ذكي يبحث باستمرار عن الهجمات والبرامج الضارة.

⇒احصل على ESET Internet Security

قبل أن نصل إلى هذا الجزء من رحلتنا ، دعنا أولاً نلقي نظرة على الشكل الذي تتخذه هجمات المتصفح في الحياة اليومية.

ما هي الأنواع المختلفة لهجمات الويب؟

1. ما هو هجوم القوة الغاشمة؟

إنها طريقة اختراق مباشرة للغاية ، وهي واحدة من أبسط طرق الاختراق. المفهوم الكامل لهجوم القوة الغاشمة هو التجربة والخطأ.

يقوم المهاجم بتشكيل كلمات المرور وبيانات اعتماد تسجيل الدخول عن طريق التخمين. ومع ذلك ، فإن كسر كلمات المرور وأكواد التشفير بالقوة الغاشمة يمكن أن يستغرق وقتًا طويلاً.

يحدث ذلك لأن المهاجم يحتاج إلى تجربة احتمالات لا حصر لها قبل الوصول. في بعض الأحيان ، قد يكون استخدام هجوم القوة الغاشمة جهدًا عديم الجدوى ، اعتمادًا على مدى منطقية كلمة المرور.

2. ما هي الهجمات النشطة؟

يحدث الهجوم النشط عندما يغير المتسلل البيانات المرسلة إلى الهدف. يستخدم هذا الهجوم التسوية لخداع هذا الهدف وجعله يعتقد أنه حصل على المعلومات.

ومع ذلك ، يتدخل المعتدي في النظام أو الشبكة بإرسال بيانات جديدة أو تحرير بيانات الهدف.

يمكن للهجوم النشط أحيانًا أن يستخدم هجومًا يُعرف بالهجوم السلبي. هذا الهجوم له الأسبقية على الهجوم النشط. يتضمن جمع معلومات حول القرصنة ، المعروفة باسم التجسس.

أيضًا ، يقوم المتسللون بتحرير عناوين حزمة الحزمة لإعادة توجيه الرسائل إلى الارتباط المطلوب. يمنحهم الوصول إلى المعلومات التي تذهب إلى شخص آخر ، مثل تفاصيل الحساب وبيانات الاعتماد.

3. ما هو هجوم الانتحال؟

يحدث هجوم الانتحال عندما يتظاهر المتسلل بأنه شخص آخر ليتمكن من الوصول إلى بيانات شخص آخر. يسرق هذا الهجوم معلومات سرية وبيانات وملفات وأموال وما إلى ذلك.

ومع ذلك ، يجب أن يقع الضحايا في حب المعلومات المزيفة لهجوم انتحال. باختصار ، الانتحال هو عندما ينتحل المهاجم الإلكتروني شخصية شخص آخر عن طريق إرسال بيانات محاكاة للوصول غير القانوني.

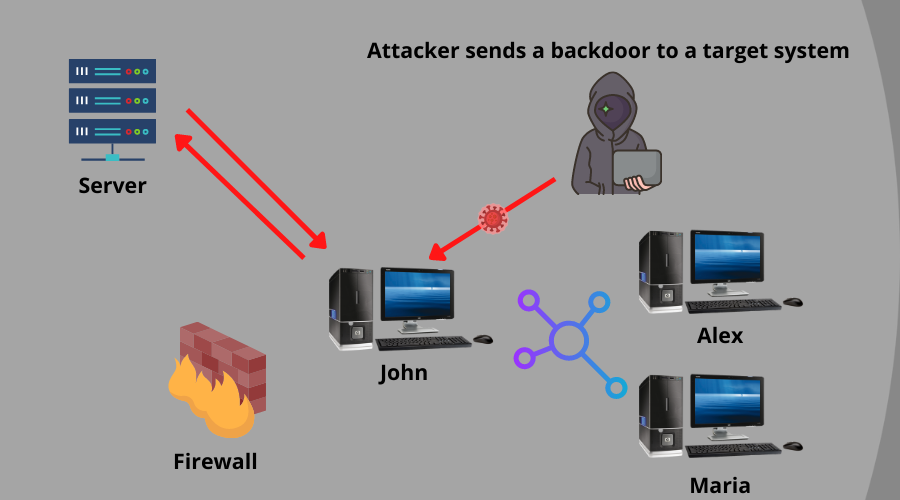

4. ما هو هجوم الباب الخلفي؟

يحدث هجوم الباب الخلفي عندما يستخدم المهاجم عوامل خارجية مثل الفيروسات أو البرامج الضارة لاختراق جذر النظام. بعد ذلك ، يستهدف الأجزاء الأساسية لنظامك أو تطبيقك ، مثل الخوادم. لماذا يفعلون ذلك هو أن يكونوا قادرين على تجاوز كل إجراء أمني.

ومع ذلك ، فإن المفهوم الذي يهاجم الباب الخلفي أو الواجهة الخلفية سيمنحك الوصول إلى كل باب آخر قبله. بعد نجاح هجوم الباب الخلفي ، يمكن للمتسللين التحكم في النظام بأكمله.

تعد البرامج الضارة مثل برامج التجسس وبرامج الفدية والاستيلاء على التشفير أدوات لهذا النوع من الهجمات. عندما تكون البرامج الضارة في النظام أو التطبيق ، سيكون من الممكن للمهاجم كسر بروتوكولات الأمان.

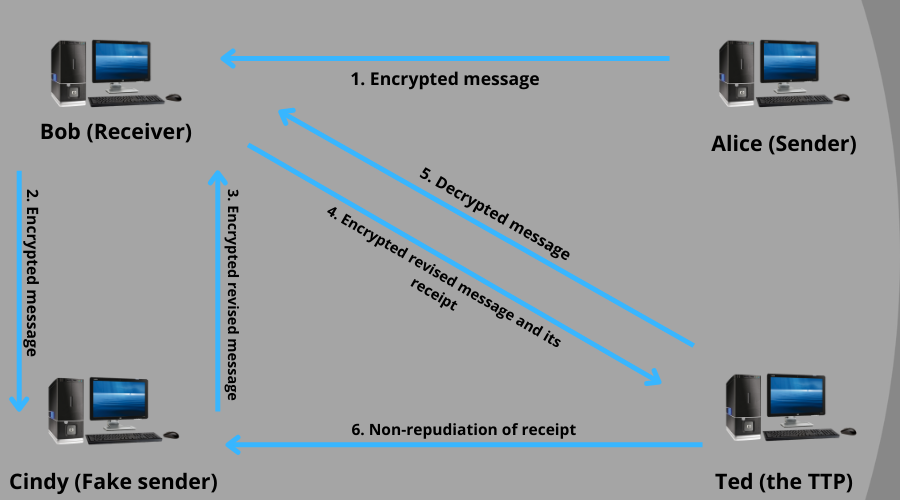

5. ما هو هجوم التنصل؟

يحدث هذا النوع من الهجوم عندما يرفض المستخدم إجراء معاملة. يمكن للمستخدم أن ينكر عدم علمه بأي إجراء أو معاملة. لذلك ، من الضروري أن يكون لديك نظام دفاع يتتبع ويسجل جميع أنشطة المستخدم.

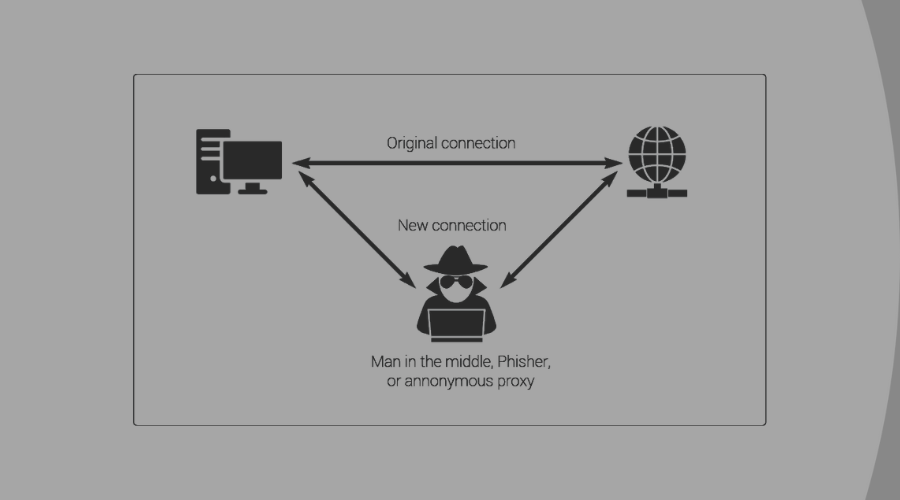

6. ما هو هجوم رجل في الوسط؟

مثال على هجوم Man-In-The-Middle هو استخدام شبكة Wi-Fi العامة. بافتراض اتصالك بشبكة Wi-Fi وقام أحد المتطفلين باختراق شبكة Wi-Fi ، فيمكنه إرسال برامج ضارة إلى الأهداف المتصلة.

كما يوحي الاسم ، هذا النوع من الهجوم ليس مباشرًا. بدلاً من ذلك ، يأتي بين العميل والخادم مثل الرجل الوسيط. من الشائع أن تنتقل المواقع التي لا تحتوي على تشفير لبياناتها من العميل إلى الخادم.

علاوة على ذلك ، فإنه يتيح الوصول إلى المهاجم لقراءة بيانات اعتماد تسجيل الدخول والوثائق والتفاصيل المصرفية. تحظر شهادة طبقة مآخذ التوصيل الآمنة (SSL) هذا النوع من الهجوم.

7. ما هي البرمجة النصية عبر المواقع (XSS)؟

يستهدف هذا الهجوم المستخدمين الذين يزورون أي موقع ويب مصاب بالفعل ببرامج ضارة. يصيب المهاجم موقع الويب بشفرة ضارة ، ثم يتسلل إلى نظام زوار الموقع. يسمح هذا الرمز للمهاجم بالوصول إلى الموقع وتغيير محتويات موقع الويب للنوايا الإجرامية.

8. ما هو هجوم المكونات الإضافية للمتصفح الخبيثة؟

المكونات الإضافية هي تطبيقات صغيرة تقوم بتنزيلها على متصفحك لإضافة المزيد من الميزات. إذا دخل أحد المكونات الإضافية الضارة إلى متصفحك ، فيمكنه المرور عبر السجل الخاص بك وسلسلة كلمات المرور.

9. ما هو هجوم المصادقة المعطل؟

يختطف هذا النوع من الهجوم جلسات تسجيل دخول المستخدم بعد جلسة مصادقة معطلة.

10. ما هو هجوم حقن SQL؟

يقوم المتسلل بحقن رموز ضارة في الخادم وينتظر الضحية لتنفيذ التعليمات البرمجية على متصفحه. إنها طريقة بسيطة للمتسللين لسرقة البيانات القيمة من نظامك.

11. ما هو هجوم تسمم DNS؟

عندما يتم إدخال هجوم تسمم DNS في متصفحك ، ستتم إعادة توجيهه إلى موقع ويب تم اختراقه.

12. ما هي هجمات الهندسة الاجتماعية؟

يستخدم هذا النوع من الهجوم وسائل خادعة لخداع المستخدم للقيام بإجراءات من شأنها أن تشكل خطورة عليه. مثال على ذلك هو البريد العشوائي والتصيد الاحتيالي. غالبًا ما تركز هذه الطريقة على تقديم الكثير ليكون فرصًا حقيقية كطعم.

13. ما هو هجوم الروبوتات؟

يستخدم هذا النوع من الهجوم الأجهزة التي تقوم بإقرانها بجهاز الكمبيوتر الخاص بك للوصول إلى متصفحك. كما أنه يتيح لهم الوصول إلى نظامك بالكامل.

14. ما هو هجوم اجتياز المسار؟

يقوم المتسللون بحقن أنماط مزعجة في خادم الويب ، مما يتيح لهم الوصول إلى بيانات اعتماد المستخدم وقواعد البيانات. يهدف إلى الوصول إلى الملفات والأدلة المخزنة خارج مجلد جذر الويب.

15. ما هو هجوم تضمين ملف محلي؟

نصيحة الخبراء: يصعب معالجة بعض مشكلات الكمبيوتر ، خاصةً عندما يتعلق الأمر بالمستودعات التالفة أو ملفات Windows المفقودة. إذا كنت تواجه مشكلات في إصلاح خطأ ما ، فقد يكون نظامك معطلاً جزئيًا. نوصي بتثبيت Restoro ، وهي أداة ستقوم بفحص جهازك وتحديد الخطأ.

انقر هنا للتنزيل وبدء الإصلاح.

هذا النوع من الهجوم يجبر المتصفح على تشغيل ملف محقون محدد تم وضعه في الملف المحلي.

في حالة فعالية الاعتداء ، فسوف يكشف عن بيانات حساسة ، وفي الحالات الشديدة ، يمكنه دفع XSS وتنفيذ التعليمات البرمجية عن بُعد.

16. ما هو هجوم حقن أوامر نظام التشغيل؟

يتعامل نوع هجوم المستعرض هذا مع إدخال أمر نظام تشغيل OS في الخادم. يقوم الخادم بتشغيل متصفح المستخدم ، لذلك فهو ضعيف ، ويمكن للمهاجم اختراق النظام.

17. ما هو هجوم بروتوكول الوصول الخفيف إلى الدليل (LDAP)؟

يسمح هذا النوع من البرامج لأي شخص بالوصول إلى البيانات الموجودة في النظام. ومع ذلك ، إذا قام أحد المتطفلين بحقن مثل هذه البرامج ، فسيكون قادرًا على الوصول إلى البيانات.

18. ما هو هجوم مراجع الكائنات المباشرة غير الآمنة (IDOR)؟

إنه نوع من هجوم المستعرض من الثغرات الأمنية للتحكم في الوصول التي تنشأ عندما يستخدم أحد التطبيقات المدخلات التي يوفرها المستخدم للوصول إلى الكائنات مباشرة عبر المتصفح. يتضمن ذلك المهاجم الذي يتلاعب بعنوان URL للوصول إلى البيانات الموجودة على الخادم.

19. ما هو خطأ في تكوين الأمان؟

ستكون هناك ثغرات عندما يرتكب المطورون أخطاء أو يتجاهلون بعض التغييرات الضرورية. هذا التكوين الأمني الخاطئ يجعل المتصفح عرضة للخطر. وبالتالي ، يمكن أن يترك المتصفح مفتوحًا لأنواع الهجمات المختلفة.

20. ما هو هجوم التحكم في الوصول على مستوى الوظيفة المفقود؟

يستغل المهاجمون الضعف ، وهو الوظيفة المفقودة. يمنح هذا النوع من التحكم في الوصول إلى مستوى الوظيفة المفقودة للمهاجم إمكانية الوصول إلى البيانات المصنفة. كما يسمح لهم باستغلال المهام غير المتاحة للمستخدم العادي.

ما هي بعض الإجراءات التي يمكنك اتخاذها للمساعدة في منع هجمات الويب؟

➡ استخدم دائمًا كلمات مرور قوية

سيكون من الصعب التسلل إلى بياناتك إذا قمت بحمايتها بكلمة مرور قوية لا يستطيع المتسللون فك تشفيرها. يجب استخدام أحرف متعددة وحروف أبجدية وأرقام كبيرة وصغيرة.

حل فعال آخر هو استخدام المصادقة متعددة العوامل. يتيح لك MFA حماية حسابك بمزيد من طرق المصادقة. لذلك ، من المحتمل أن يقوم أحد المتطفلين باختراق كلمة المرور الخاصة بك ، وسيطلب حسابك دليلًا إضافيًا.

➡ استخدم مفتاح جلسة عشوائي.

يتيح لك هذا النوع من الأمان إنشاء كلمات مرور ومعرفات جديدة لكل محاولة جلسة. يعمل مفتاح الجلسة العشوائي مثل برنامج الرمز المميز الذي ينشئ كلمة مرور جديدة لكل معاملة أو تسجيل دخول.

سيمنع المتسللين من الوصول إلى الجلسة السابقة باستخدام بيانات اعتماد تسجيل الدخول الأخيرة. بالإضافة إلى ذلك ، يحتوي هذا الإجراء على هجوم إعادة الجلسة النشط.

➡ استخدم برنامج مكافحة الاستغلال

برامج مكافحة الاستغلال تحمي متصفحات الويب والبرامج الخاصة بك من سوء التصرف أو إفساح المجال للتهديدات. بالإضافة إلى ذلك ، فهي تعزز نظام الأمان في متصفحك لمحاربة هجمات المتصفح التي تحاول الدخول.

ومع ذلك ، تمنع برامج مكافحة الاستغلال التدخل الخارجي في متصفحك. هذه البرامج جيدة للتشغيل جنبًا إلى جنب مع مضاد فيروسات لمزيد من الأمان.

➡ كن حذرًا من ملحقات المتصفح

هناك أدوات يمكنك تنزيلها على متصفحك للحصول على ميزات أكثر إنتاجية. لكن، بعض ملحقات المستعرض يمكن أن تكون ضارة وخطيرة لمتصفحاتك.

تحقق بعناية من الملحقات التي تريد تثبيتها على متصفحك لتجنب الآثار الضارة.

➡ استخدم مستعرض ويب 64 بت

المتصفحات مثل جوجل كروم و مايكروسوفت إيدج تعمل على 64 بت. لديهم حماية قوية ومرونة ضد هجمات المتصفح. يحتوي مستعرض الويب الإصدار 64 بت على نظام أمان متقدم يمنع الهجمات.

➡ قم بتثبيت مضاد فيروسات

يمكن أن يساعد برنامج مكافحة الفيروسات في اكتشاف النشاط الضار وكذلك منع المتطفلين من الدخول إلى نظامك. اعتمادًا على مدى عمق أمان برنامج مكافحة الفيروسات ، فإنه يحتوي على برامج تمنع اختراق جهازك.

سيقوم برنامج مكافحة الفيروسات بفحص جهازك لاكتشاف البرامج الضارة وتحديدها. هناك الكثير من برامج مكافحة الفيروسات. انتقل إلى صفحتنا للحصول على أفضل مضاد فيروسات لك.

➡ حافظ على تحديث نظامك

دائمًا ما تكون المتصفحات والبرامج عرضة للهجوم بطريقة أو بأخرى. هذا هو سبب قيام المطورين بإجراء تحديثات لإصلاح الثغرات الموجودة في الإصدار السابق.

ومع ذلك ، عندما لا يكون برنامجك محدثًا ، فإنه يترك مجالًا للهجمات لاختراق نظامك. يتسلل المتسللون عبر نقاط الضعف هذه لاستغلال بياناتك والوصول إلى حسابك. توظيف إدارة التصحيح برنامج لتحديث تطبيقاتك باستمرار.

كل شخص في هذا العصر تقريبًا يتصل بشبكة Wi-Fi يوميًا. لسوء الحظ ، هذا أمر خطير لأن المتسللين يمكنهم الوصول إلى الشبكة. ومع ذلك ، سيمنع رمز الحماية الموجود على شبكة Wi-Fi الخاصة بك الأشخاص غير المصرح لهم من الانضمام إليها.

ما هي الأنواع المختلفة لهجمات تطبيقات الويب؟

1. هجمات الحقن

يؤثر هذا النوع من هجوم تطبيق الويب على قاعدة بيانات الخادم. سيقوم المتسلل بإدخال رمز ضار في الخادم ، والوصول إلى مدخلات المستخدم وبيانات اعتماده ، ويسمح بإجراء تعديلات.

2. التشويش

التشويش هو نوع من الهجمات التي تستخدم اختبار الزغب لاكتشاف نقاط ضعف البرنامج. للعثور على هذه الثغرات ، يقوم المتسللون بإدخال العديد من البيانات التالفة في البرنامج لتعطله. بعد ذلك ، يستخدمون مصهرًا لاكتشاف الثغرات. هذه الثغرات هي نقاط دخول للمتسللين لاستغلال البرنامج.

3. رفض الخدمة الموزع (DDoS)

هذا النوع من هجوم تطبيق الويب يجعل الموقع غير قابل للوصول أو غير متصل بشكل مؤقت. عندما تقوم بإدخال عدد لا يحصى من الطلبات إلى الخادم في وقت واحد ، فسوف يتعطل أو يصبح غير متاح.

ومع ذلك ، فإن هجوم DDoS لا يضخ البرامج الضارة في النظام. بدلاً من ذلك ، فإنه يربك نظام الأمان ، مما يمنح المتسلل الوقت لاستغلال البرنامج.

4. استخدام رمز لم يتم التحقق منه

تقريبًا لكل جزء من الكود باب خلفي يجعله عرضة للخطر. إذا لم يتم تأمين ذلك بشكل جيد ، يمكن للمتسلل إدخال تعليمات برمجية ضارة فيه. محتمل ، مثل تم دمج الشفرة المصابة في موقعك، سيكون بمثابة مدخل للهجوم.

5. التصيد

التصيد هو هجوم تطبيق ويب حيث يتظاهر المخترق بأنه شخص آخر. هو جعل الضحية تشارك المعلومات والبيانات الهامة. يستخدم المهاجمون رسائل البريد الإلكتروني المخادعة لجذب الضحايا إلى فخ مشاركة المعلومات القيمة.

الإجراءات الوقائية لهجمات تطبيقات الويب

- خذ وقتك دائمًا في التحقق من رسائل البريد الإلكتروني والرسائل قبل الرد أو حتى فتحها.

- قبل تنفيذ أي كود في التطبيق الخاص بك ، تأكد من قيام مطوريك بالتحقق من ذلك. إذا كان هناك رمز تابع لجهة خارجية في جزء الرمز ، فقم بإزالته.

- قم بتثبيت شهادة طبقة مآخذ التوصيل الآمنة (SSL) على موقعك. ستقوم SSL بتشفير نقل البيانات من العميل إلى الخادم والعكس صحيح.

- استخدم شبكة توصيل المحتوى (CDN). يراقب ويوازن حركة المرور والحمل الذي يمر عبر المواقع.

- قم بتثبيت برنامج مكافحة فيروسات على نظامك لمسح البيانات الضارة واكتشافها وحذفها.

يخرج المتسللون بأفكار جديدة لاختراق التطبيقات والبرامج يوميًا. لذا ، فأنت بحاجة إلى تحديث نظام الأمان لديك باستمرار.

تشترك جميع هجمات المتصفح في شيء واحد ، وهو حقيقة أنها تجد نقاط ضعف في البرامج. تمنحهم نقاط الضعف هذه إمكانية الوصول لاستغلال نظامك وسرقة البيانات القيمة. يمكن أن يساعد اتباع الإجراءات المذكورة أعلاه في منع هجمات الويب.

إذا كنت تريد أن تعرف عن أفضل برامج مكافحة الفيروسات لأجهزتك، لدينا مقال عن ذلك. أيضًا ، يمكنك مراجعة صفحتنا للحصول على تفاصيل حول ملف أفضل أدوات مكافحة الاستغلال لحماية متصفحك من الهجمات.

وبالمثل ، يمكنك التحقق من موقعنا على شبكة الإنترنت المزيد من المشكلات المتعلقة بهجمات المتصفح وإصلاحات سهلة لهم.

هل ما زلت تواجه مشكلات؟قم بإصلاحها باستخدام هذه الأداة:

هل ما زلت تواجه مشكلات؟قم بإصلاحها باستخدام هذه الأداة:

- قم بتنزيل أداة إصلاح الكمبيوتر تصنيف عظيم على TrustPilot.com (يبدأ التنزيل في هذه الصفحة).

- انقر ابدأ المسح للعثور على مشكلات Windows التي قد تتسبب في حدوث مشكلات بجهاز الكمبيوتر.

- انقر إصلاح الكل لإصلاح المشكلات المتعلقة بالتقنيات الحاصلة على براءة اختراع (خصم حصري لقرائنا).

تم تنزيل Restoro بواسطة 0 القراء هذا الشهر.