- يمكن للمهاجمين تجاوز MFA على Microsoft Office 365 عن طريق سرقة رموز التفويض أو رموز الوصول.

- قام فريق Microsoft Threat Intelligence Team بتتبع حملة من البرامج الضارة التي تؤثر على المنظمات في أستراليا وجنوب شرق آسيا.

- ينشئ المتسللون طرقًا جديدة لهجمات التصيد الاحتيالي عن طريق تسجيل أجهزة Windows مع Azure Active Directory من خلال استخدام بيانات اعتماد Office 365 المسروقة.

يحاول المتسللون طريقة جديدة لـ توسيع نطاق حملات التصيد باستخدام بيانات اعتماد Office 365 المسروقة لتسجيل أجهزة Windows مع Azure Active Directory.

إذا كان المهاجمون قادرين على الوصول إلى منظمة ، فسيطلقون موجة ثانية من الحملة ، والتي تتكون من إرسال المزيد من رسائل البريد الإلكتروني المخادعة إلى أهداف خارج المنظمة وكذلك داخلها.

المناطق المستهدفة

يتتبع فريق Microsoft 365 Threat Intelligence Team حملة برامج ضارة تستهدف المؤسسات في أستراليا وجنوب شرق آسيا.

للحصول على معلومات أهدافهم ، أرسل المهاجمون رسائل بريد إلكتروني احتيالية تبدو وكأنها من DocuSign. عندما نقر المستخدمون على ملف مراجعة الوثيقة زر ، تم نقلهم إلى صفحة تسجيل دخول مزيفة لـ Office 365 ، مملوءة مسبقًا بأسماء المستخدمين الخاصة بهم

"تم استخدام بيانات الاعتماد المسروقة من الضحية على الفور لإنشاء اتصال بـ Exchange Online PowerShell ، على الأرجح باستخدام برنامج نصي تلقائي كجزء من مجموعة التصيد الاحتيالي. بالاستفادة من اتصال PowerShell البعيد ، نفذ المهاجم قاعدة صندوق الوارد عبر New-InboxRule cmdlet التي حذف رسائل معينة بناءً على كلمات رئيسية في موضوع أو نص رسالة البريد الإلكتروني ، "فريق الاستخبارات أبرزت.

يقوم المرشح تلقائيًا بحذف الرسائل التي تحتوي على كلمات معينة مرتبطة بـ البريد العشوائي والتصيد الاحتيالي وغير المرغوب فيه والقرصنة وأمان كلمة المرور، لذلك لن يتلقى مستخدم الحساب الشرعي تقارير عدم التسليم ورسائل البريد الإلكتروني الخاصة بإشعارات تكنولوجيا المعلومات التي ربما شاهدوها بخلاف ذلك.

ثم قام المهاجمون بتثبيت برنامج Microsoft Outlook على أجهزتهم الخاصة وربطوه بالضحية Azure Active Directory للمؤسسة ، ربما بقبول المطالبة بتسجيل Outlook عندما كان أول مرة انطلقت.

أخيرًا ، بمجرد أن أصبح الجهاز جزءًا من المجال وتم تكوين عميل البريد مثل أي استخدام منتظم آخر داخل المؤسسات ، أصبحت رسائل البريد الإلكتروني المخادعة من الحساب المخترق دعوات Sharepoint المزيفة التي تشير مرة أخرى إلى صفحة تسجيل دخول مزيفة إلى Office 365 أكثر مقنع.

"الضحايا الذين أدخلوا بيانات اعتمادهم في المرحلة الثانية من موقع التصيد الاحتيالي كانوا مرتبطين بالمثل Exchange Online PowerShell ، وعلى الفور تقريبًا تم إنشاء قاعدة لحذف رسائل البريد الإلكتروني في كل منها البريد الوارد. وأشار الفريق إلى أن القاعدة لها خصائص مماثلة لتلك التي تم إنشاؤها خلال المرحلة الأولى من الهجوم للحملة.

كيفية تجاوز

اعتمد المهاجمون على أوراق اعتماد مسروقة ؛ ومع ذلك ، كان لدى العديد من المستخدمين تمكين مصادقة متعددة العوامل (MFA) ، مما يمنع حدوث السرقة.

يجب على المؤسسات تمكين المصادقة متعددة العوامل لجميع المستخدمين والمطالبة بها عند الانضمام الأجهزة إلى Azure AD ، وكذلك النظر في تعطيل Exchange Online PowerShell للمستخدمين النهائيين ، الفريق نصح.

شاركت Microsoft أيضًا استعلامات البحث عن التهديدات لمساعدة المؤسسات على التحقق مما إذا كان قد تم اختراق مستخدميها عبر هذه الحملة ونصحت بأن المدافعين يجب عليهم أيضًا إبطال الجلسات والرموز النشطة المرتبطة بالحسابات المخترقة ، وحذف قواعد صندوق البريد التي أنشأها المهاجمون ، وتعطيل وإزالة الأجهزة الضارة المرتبطة بالحسابات المخترقة أزور م.

"أجبر التحسين المستمر للرؤية والحماية على الأجهزة المدارة المهاجمين على استكشاف طرق بديلة. بينما تم استخدام تسجيل الجهاز في هذه الحالة لمزيد من هجمات التصيد الاحتيالي ، فإن الاستفادة من تسجيل الجهاز آخذ في الارتفاع حيث لوحظت حالات استخدام أخرى. علاوة على ذلك ، فإن التوافر الفوري لأدوات اختبار القلم ، المصممة لتسهيل هذه التقنية ، لن يؤدي إلا إلى توسيع نطاق استخدامها عبر جهات فاعلة أخرى في المستقبل "، كما نصح الفريق.

الثغرات للبحث عنها

أشار محللو معلومات التهديدات في Microsoft مؤخرًا إلى حملة تصيد استهدفت المئات من للشركات ، هذه محاولة لخداع الموظفين لمنح تطبيق يسمى "ترقية" حق الوصول إلى Office 365 الخاص بهم حسابات.

تضلل رسائل التصيد الاحتيالي المستخدمين لمنح أذونات التطبيق التي قد تسمح للمهاجمين بإنشاء قواعد صندوق الوارد ، وقراءة وكتابة رسائل البريد الإلكتروني وعناصر التقويم ، وقراءة جهات الاتصال. لقد قامت Microsoft بإلغاء تنشيط التطبيق في Azure AD وأبلغت العملاء المتأثرين "، كما أشاروا.

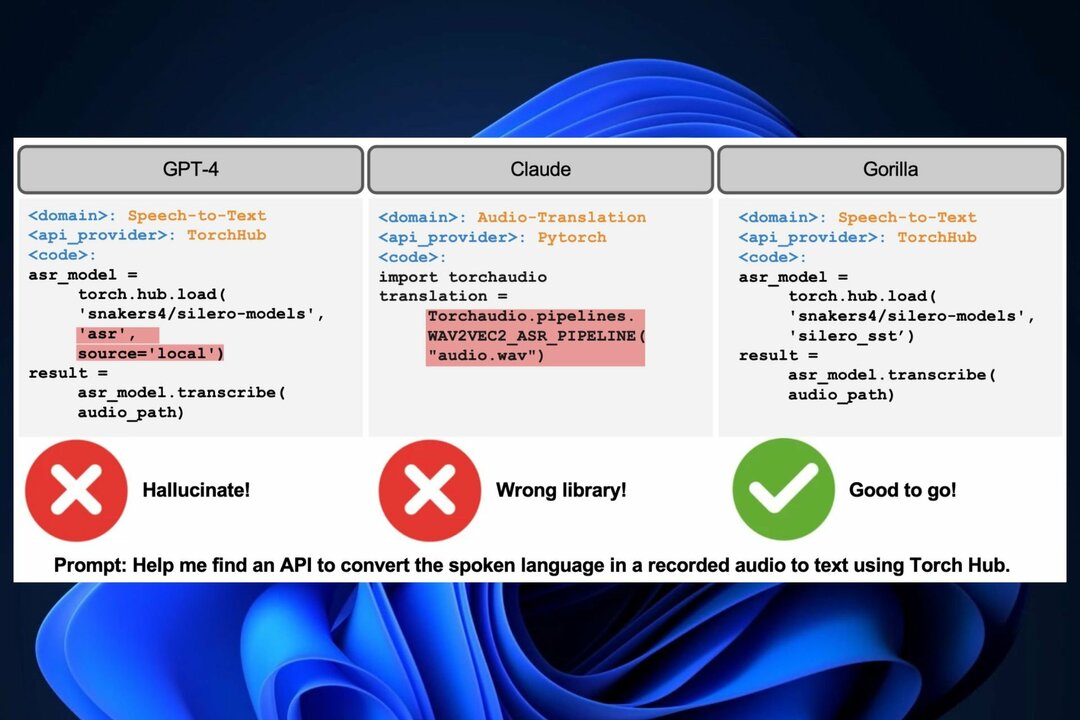

يمكن للمهاجمين أيضًا تجاوز مصادقة Office 365 متعددة العوامل باستخدام تطبيقات خادعة أو سرقة أكواد التفويض أو الحصول على رموز الوصول بدلاً من بيانات اعتمادهم.

هل وقعت ضحية لهجمات المتسللين من قبل؟ شارك تجربتك معنا في قسم التعليقات أدناه.