- T-RAT 2.0 هو نسخة جديدة من T-RAT Remote Access Trojan الخطير.

- يمكن التحكم في البرامج الضارة عن بعد من خلال قناة Telegram.

- وبحسب ما ورد ، فإن البرنامج الضار T-RAT سوف يسترد كلمات المرور ، ويسجل كاميرا الويب ، وضربات المفاتيح.

- احمِ نفسك من هذا الفيروس والبرامج الضارة الأخرى باستخدام مضاد فيروسات قوي.

سيعمل هذا البرنامج على إصلاح أخطاء الكمبيوتر الشائعة ، ويحميك من فقدان الملفات ، والبرامج الضارة ، وفشل الأجهزة ، وتحسين جهاز الكمبيوتر الخاص بك لتحقيق أقصى أداء. إصلاح مشكلات الكمبيوتر وإزالة الفيروسات الآن في 3 خطوات سهلة:

- قم بتنزيل Restoro PC Repair Tool الذي يأتي مع التقنيات الحاصلة على براءة اختراع (براءة الاختراع متاحة هنا).

- انقر ابدأ المسح للعثور على مشكلات Windows التي يمكن أن تسبب مشاكل في الكمبيوتر.

- انقر إصلاح الكل لإصلاح المشكلات التي تؤثر على أمان الكمبيوتر وأدائه

- تم تنزيل Restoro بواسطة 0 القراء هذا الشهر.

يتم الإعلان عن T-RAT 2.0 ، وهو حصان طروادة جديد للوصول عن بُعد (RAT) ، في منتديات القرصنة الروسية ، مثل الأمان اكتشف الخبراء مؤخرًا.

وبحسب ما ورد ، فإن فأر يمكن شراؤها مقابل 45 دولارًا فقط ، ولكن هذا ليس ما يجعلها تتألق. ستؤدي هذه البرامج الضارة إلى تدمير الأجهزة تمامًا وسرقة بياناتك وتعريض الحسابات المهمة للخطر.

على عكس الخدمات المماثلة الأخرى ، يمكّن T RAT 2.0 الوكلاء الحاقدين من التحكم في الأنظمة المخترقة من خلال برقية القنوات ، بدلاً من لوحات إدارة الويب.

ما هو T-RAT 2.0؟

يعد T-RAT 2.0 أحد أحدث برامج أحصنة طروادة التي يمكن الوصول إليها عن بُعد في السوق. تعمل طريقة عمل هذا النوع من البرامج الضارة على منح المهاجم حق الوصول عن بُعد إلى جهازك.

ما يمكن للقراصنة القيام به من تلك النقطة يعتمد بشكل صارم على مهاراتهم وقدرات RAT أيضًا.

تم تصميم بعض RATs لمجرد العبث بالأهداف (على سبيل المثال ، افتح درج الأقراص المضغوطة ، وأوقف تشغيل الشاشة ، وقم بتعطيل أجهزة الإدخال الخاصة بهم) ، ولكن البعض الآخر (بما في ذلك T-RAT) شرير تمامًا.

على ما يبدو ، إليك ما يمكن أن يفعله T-RAT 2.0 لنظامك بمجرد إصابته:

- استرجع ملفات تعريف الارتباط وكلمات المرور من ملف المتصفح

- امنح المهاجم حق الوصول الكامل إلى نظام الملفات الخاص بك

- إجراء تسجيلات صوتية (يتطلب جهاز إدخال صوتي مثل ميكروفون)

- سجل ضغطات المفاتيح

- تعطيل شريط المهام الخاص بك

- استخدم كاميرا الويب الخاصة بك لإجراء تسجيلات الفيديو أو التقاط الصور

- إحضار محتوى الحافظة

- التقط لقطات من العرض الحالي الخاص بك

- تعطيل الخاص بك مدير المهام

- اختطاف المعاملات للعديد من الخدمات ، بما في ذلك Ripple و Dogecoin و Qiwi و Yandex. مال

- نفذ - اعدم CMD & أوامر PowerShell

- تقييد وصولك إلى مختلف المواقع والخدمات

- إنهاء العمليات بالقوة على جهاز الكمبيوتر الخاص بك

- استخدم RDP و / أو VNC لإجراء عمليات إضافية للتحكم عن بعد

أكثر من ذلك ، فهو متوافق مع معظم المتصفحات القائمة على Chromium (الإصدار 80 وما فوق) ، ويدعم مكون Stealer التطبيقات التالية:

- بخار

- برقية

- سكايب

- فايبر

- FileZilla XML

- NordVPN

- الخلاف

كما استخدمت RATs السابقة Telegram كـ C & C

على الرغم من أن فكرة التحكم في RAT من خلال Telegram تبدو جديدة ، إلا أنها بعيدة كل البعد عن ذلك. الحقيقة الفجة هي أن هذا ممكن تمامًا ، وهو يحدث الآن.

في السنوات القليلة الماضية ، اعتمدت برامج ضارة مشابهة على Telegram كمركز للقيادة والتحكم. بعضها يشمل:

- Telegram-RAT

- HeroRAT

- TeleRAT

- راتاك

يعد امتلاك Telegram C&C لـ RAT أمرًا جذابًا لمعظم المتسللين ، حيث يمكن أن يمنحهم الوصول إلى الأنظمة المصابة ، بغض النظر عن الموقع.

حقيقة أنهم لم يعودوا بحاجة إلى أجهزة كمبيوتر سطح المكتب أو أجهزة الكمبيوتر المحمولة للهجمات توفر لهم مستوى جديدًا من الحرية والتنقل.

كيف أحمي نفسي من T-RAT 2.0؟

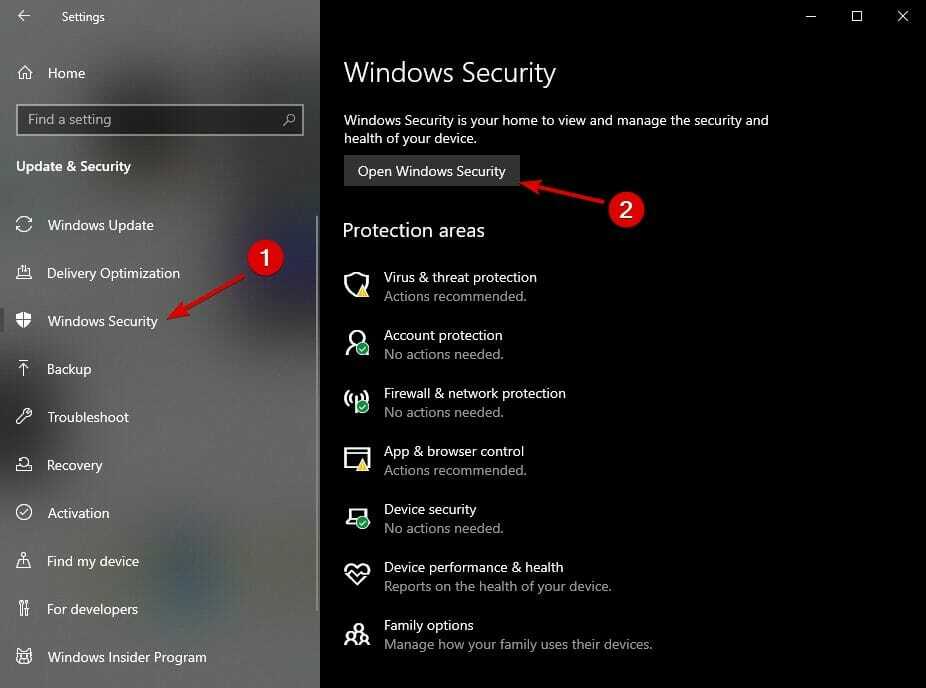

- اذهب إلى إعدادات.

- إختر أمن Windows، ومن بعد افتح أمن Windows.

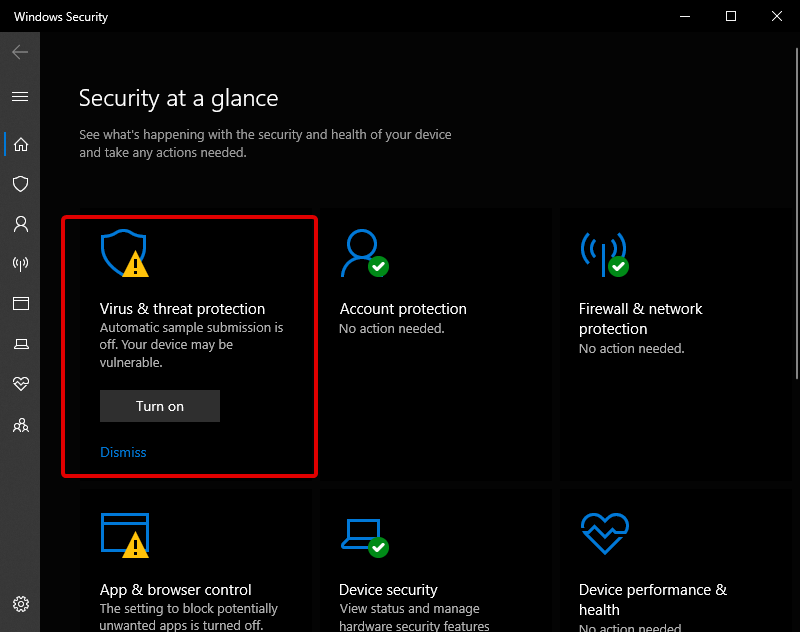

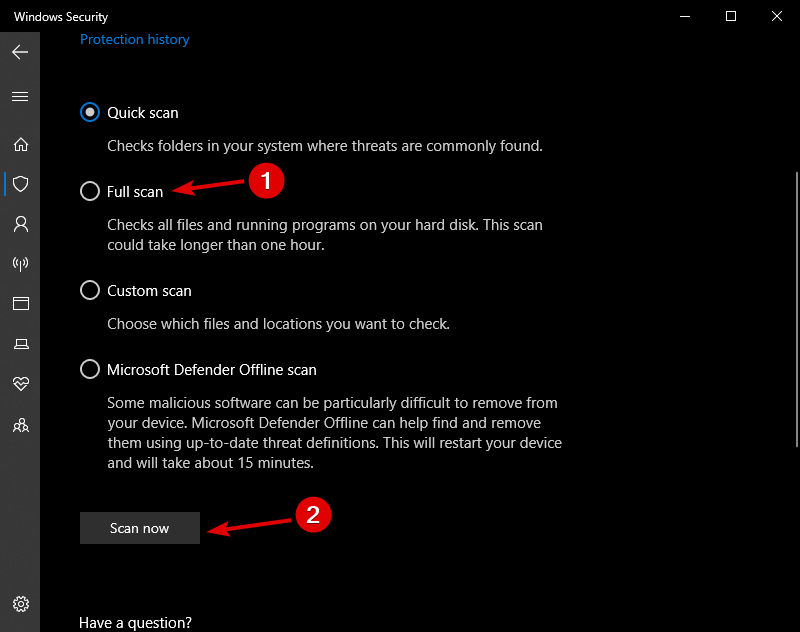

- يختار الحماية من الفيروسات والتهديدات، ومن بعد اختيارات المسح

- الآن ، حدد مسح كامل وانقر فوق إفحص الآن.

- يترك ويندوز ديفندر إنهاء فحص جهاز الكمبيوتر الخاص بك.

هذه هي الطريقة التي تفحص بها جهاز الكمبيوتر الخاص بك بحثًا عن البرامج الضارة باستخدام ملفات ويندوز ديفندر.

إذا كنت تريد حماية نفسك من البرامج الضارة T-RAT 2.0 والبرامج الإعلانية وبرامج التجسس والعديد من البرامج الضارة الأخرى التي تحاول إصابة جهاز الكمبيوتر الخاص بك وسرقة بياناتك ، فأنت بحاجة إلى دفاع قوي.

بالإضافة إلى ذلك ، نود أن نذكر أن برنامج مكافحة الفيروسات القوي يحتاج إلى حماية متعددة المستويات و ذكاء اصطناعي متقدم للبحث بنشاط في جهاز الكمبيوتر الخاص بك عن التهديدات الناشئة ، والتكيف معها ، ومراقبة المشبوهة نشاط.

يعمل البرنامج مع منصات متعددة ، لذا يمكنك حماية هاتفك أو الكمبيوتر المحمول أو الكمبيوتر المحمول أو الكمبيوتر بسهولة.

إلى جانب الحماية القوية ، يحافظ البرنامج أيضًا على هويتك وبياناتك المعقولة بأمان أثناء تصفح الإنترنت ، أو إجراء مدفوعات عبر الإنترنت من أي نوع.

إسيت لأمن الإنترنت

ESET Internet Security هو برنامج مكافحة الفيروسات الرائد عالميًا والذي سيبقي أي ملفات خطيرة بعيدًا عنك.

هذا كل ما في الأمر لهذا المقال اليوم. يعتبر فيروس طروادة مشكلة خطيرة لا يمكن إهمالها ، وهذه الإضافة الأخيرة أكثر خطورة من ذي قبل.

نقترح التحقق من قائمة شاملة لأفضل برامج مكافحة الفيروسات بصلاحية غير محدودة واختيار واحد يناسب احتياجاتك.

كيف تحمي جهاز الكمبيوتر الشخصي الذي يعمل بنظام Windows من التهديدات مثل T-RAT 2.0؟ شاركنا برأيك في قسم التعليقات أدناه.

هل ما زلت تواجه مشكلات؟قم بإصلاحها باستخدام هذه الأداة:

هل ما زلت تواجه مشكلات؟قم بإصلاحها باستخدام هذه الأداة:

- قم بتنزيل أداة إصلاح الكمبيوتر تصنيف عظيم على TrustPilot.com (يبدأ التنزيل في هذه الصفحة).

- انقر ابدأ المسح للعثور على مشكلات Windows التي يمكن أن تسبب مشاكل في الكمبيوتر.

- انقر إصلاح الكل لإصلاح المشكلات المتعلقة بالتقنيات الحاصلة على براءة اختراع (خصم حصري لقرائنا).

تم تنزيل Restoro بواسطة 0 القراء هذا الشهر.