- كشف الباحثون عن ثغرة جديدة في نظام التشغيل Windows Zero-Day تمنح امتيازات المسؤول في إصدارات WIndows 10 و 11 و Windows Server.

- بمجرد استغلال الثغرة الأمنية ، يكتسب الفاعلون المهددون حقوق النظام ، وسيكونون قادرين على التحرك بشكل أكبر حول الشبكة.

- تم اكتشاف الخلل لأول مرة في التصحيح أكتوبر 2021 الثلاثاء.

لقد قطع الأمن السيبراني شوطًا طويلاً واكتشف الباحثون الآن ثغرة جديدة تتمثل في ثغرة أمنية في نظام التشغيل Windows.

يستغل الاستغلال الجديد الامتيازات المحلية ويمنح المسؤولين الوصول إلى إصدارات Windows 10 و Windows 11 و Windows Server.

بمجرد منح الوصول إلى حساب مستخدم قياسي ، فإنه لديه القدرة على الارتقاء إلى امتيازات مستخدم SYSTEM وإجراء مزيد من الحركات داخل الشبكة.

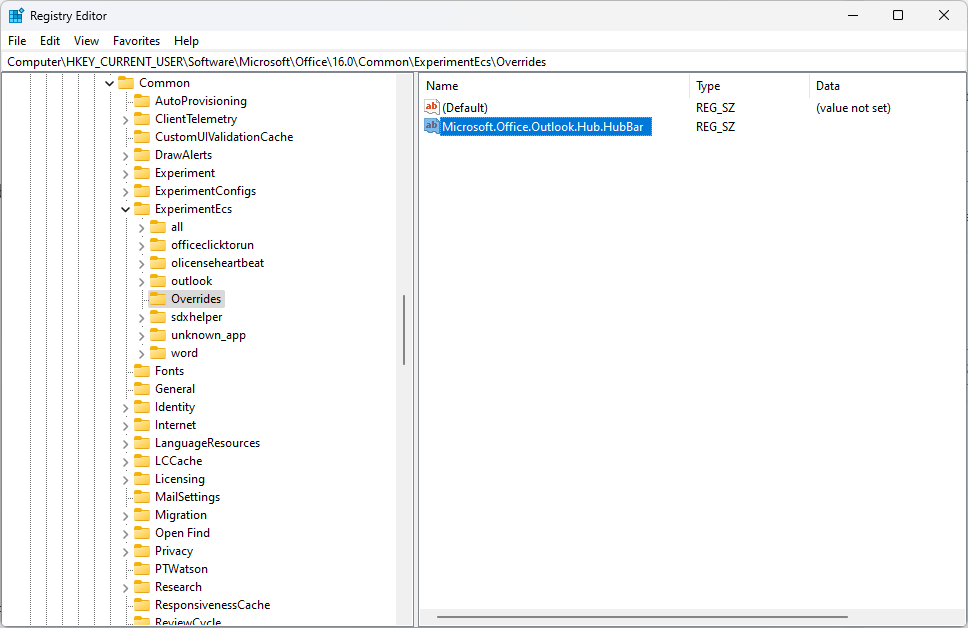

تم اكتشاف الثغرة الأمنية على ما يبدو في أكتوبر 2021 رقعة قماشية يوم الثلاثاء وثابتة في نوفمبر 2021 الثلاثاء التصحيح. كان هناك تجاوز اكتشف ضعف امتياز أقوى واستغل الموقف.

إثبات المفهوم

نشر عبد الحميد الناصري من Trend Micros استغلال إثبات المفهوم العملي (PoC) لصفر يوم جديد وقال إنه يعمل على جميع الإصدارات المدعومة من Windows.

"تم اكتشاف هذا المتغير أثناء تحليل التصحيح CVE-2021-41379. لم يتم إصلاح الخلل بشكل صحيح ، على الرغم من ذلك ، بدلاً من إسقاط التجاوز. لقد اخترت التخلي عن هذا البديل لأنه أقوى من الإصدار الأصلي "

وفقًا لنصري ، فإن PoC "موثوق للغاية". لقد اختبره في ظروف متنوعة ومتغيرات Windows مختلفة كانت ناجحة في كل محاولة.

ويوضح كذلك أن PoC يعمل حتى في تثبيت خادم Windows. هذا نادر لأنه لا يسمح للمستخدمين القياسيين بإجراء عمليات مثبّت MSI.

"أفضل حل متاح وقت كتابة هذا التقرير هو انتظار [] Microsoft لإصدار تصحيح أمان ، نظرًا لتعقيد هذه الثغرة الأمنية. ستؤدي أي محاولة لإصلاح الملف الثنائي مباشرةً إلى كسر [مثبت Windows] "

ما رأيك في هذا الاستغلال الجديد؟ شارك أفكارك في قسم التعليقات.