- على الرغم من أن Microsoft بشرت بالأمان المعزز الذي كنا سنحصل عليه عبر شرائح TPM ، فإن الهجوم ليس مستحيلًا حتى عن بُعد.

- إذا وقع أحد أجهزة Windows 11 الخاصة بنا في الأيدي الخطأ ، فسيتم اختراق الجهاز نفسه والشبكة التي يتصل بها.

- أثبت الخبراء أنه مع المجموعة الصحيحة من المهارات ، يمكن أن تصبح حتى شرائح أمان TPM 2.0 فريسة سهلة للكيانات الضارة التي تتطلع إلى استخراج بياناتنا.

- قد ترغب Microsoft في إلقاء نظرة فاحصة على ميزات الأمان هذه وربما مراجعة استراتيجيتها ، بينما لا يزال هناك وقت للقيام بذلك.

وغني عن القول ، منذ أن أعلنت شركة Redmond tech لأول مرة عن Windows 11 باعتباره نظام التشغيل المستقبلي ، كان هناك حديث لا نهاية له عن بعض متطلبات الأجهزة التي يجب أن تلبيها الأجهزة.

لم يوافق الكثيرون على قيود TPM 2.0 المفروضة وقد أثار هذا الموضوع ردود فعل من جميع الأنواع من مستخدمي Windows.

تمسكت Microsoft بموقفها وواصلت طمأنة الناس بأن متطلبات TPM هذه هي من أجل سلامتهم ، بسبب مستوى الحماية المعزز الذي كانت ستقدمه.

ومع ذلك ، اكتشف بعض الخبراء مؤخرًا أنه حتى مع وجود شرائح الأمان هذه ، فإننا لا نزال غير قادرين على أن نكون في مأمن تمامًا من الكيانات الخبيثة ، إذا كان هناك شخص ما يضع يده على

نظام التشغيل Windows 11 جهاز.لسنا بأمان كما تريد Microsoft أن تفكر فيه

أظهر عملاق التكنولوجيا إرادة حديدية عندما يتعلق الأمر بعدم الانهيار تحت الضغط العام ، خاصة بعد رد الفعل العنيف الذي حدث TPM 2.0 شرط جلبت معها من المجتمع.

لقد أعلنوا عن ميزة الأجهزة هذه كما لو كانت خاصة بهم و قال إن المستخدمين سيكونون محميين بسبب هذه الشريحة الصغيرة.

تم تصميم تقنية Trusted Platform Module (TPM) لتوفير وظائف متعلقة بالأمان ومستندة إلى الأجهزة. شريحة TPM هي معالج تشفير آمن مصمم لتنفيذ عمليات التشفير. تتضمن الشريحة العديد من آليات الأمان المادي لجعلها مقاومة للعبث ، والبرامج الضارة غير قادرة على التلاعب بوظائف الأمان الخاصة بوحدة TPM.

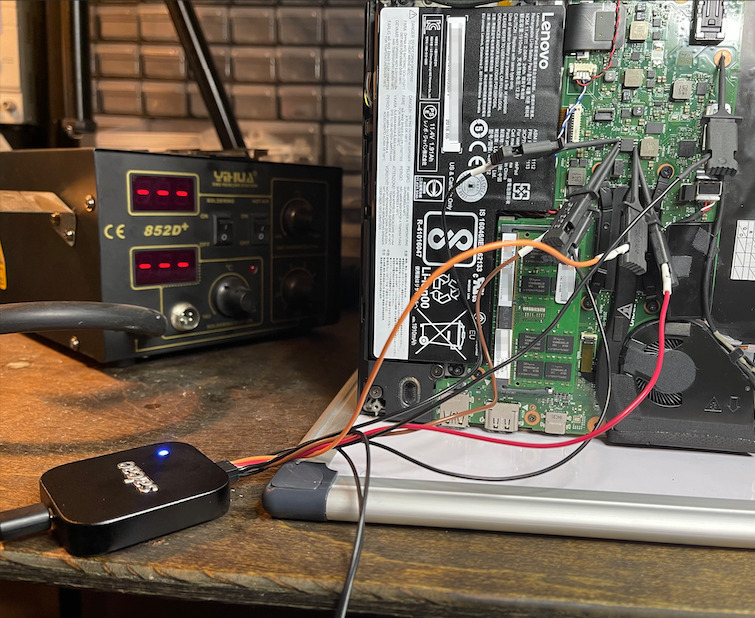

خبراء من مجموعة دولوس اكتشفت أنه ، في الواقع ، إذا فقد أحدنا جهاز الكمبيوتر المحمول الخاص به أو سُرق ، فلن تستطيع TPM فعل الكثير لمنع المتسللين من إحداث فوضى.

في وقت كتابة هذا التقرير ، لا تستخدم BitLocker أي ميزات اتصال مشفرة لـ TPM 2.0 قياسي ، مما يعني أن أي بيانات تخرج من TPM تخرج بنص عادي ، بما في ذلك مفتاح فك التشفير لـ شبابيك. إذا تمكنا من الحصول على هذا المفتاح ، فيجب أن نكون قادرين على فك تشفير محرك الأقراص والوصول إلى تكوين عميل VPN وربما الوصول إلى الشبكة الداخلية.

باستخدام هذا الاستغلال مع مخططات بارعة أخرى ، تمكن الباحثون من أخذ كمبيوتر محمول شركة مسروق (كسيناريو) والوصول بشكل فعال إلى شبكة الشركة المرتبطة بها ، مما يترك البيانات مكشوفة وعرضة للخطر.

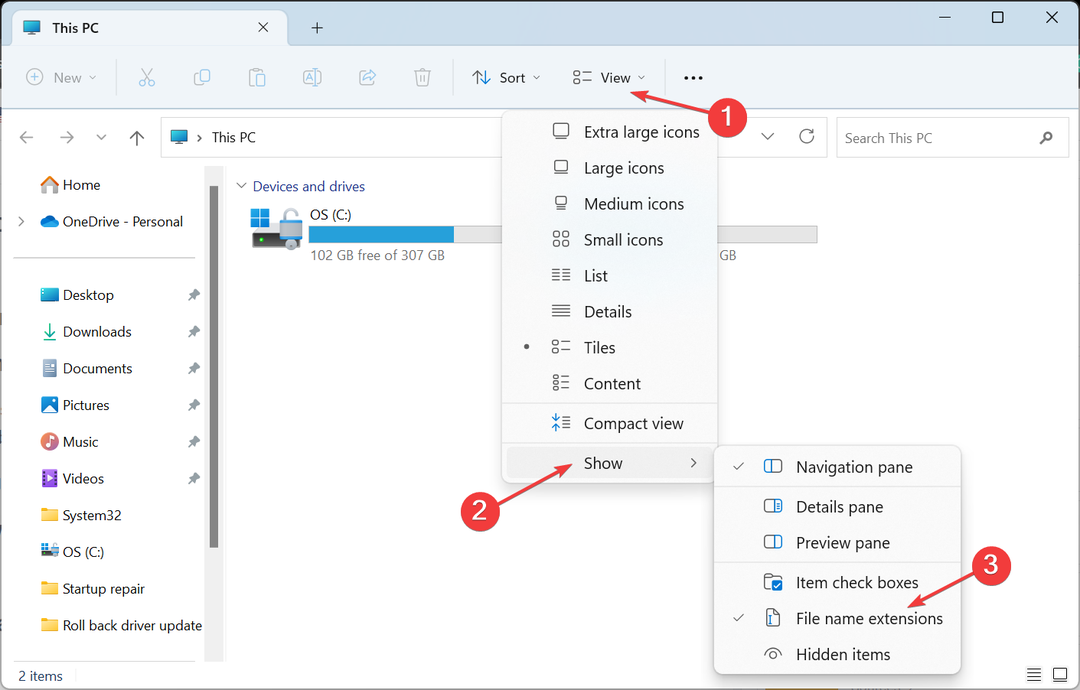

كما وصفوا كذلك ، بعد فتح الكمبيوتر المحمول المذكور ، سيستخدم المهاجم المجهز مسبقًا مقطع SOIC-8 بدلاً من المجسات الفردية ، من أجل اختراق شريحة أمان TPM.

سيجعل المقطع من السهل للغاية الاتصال بالشريحة وحلاقة دقيقتين من هجوم العالم الحقيقي.

يتم شرح العملية برمتها بالتفصيل الكامل وهي قراءة ممتعة إذا كان لديك خلفية تقنية واسعة ولديك هذا النوع من المعرفة.

هذه أخبار مقلقة ، مع الأخذ في الاعتبار أن Microsoft قامت بمثل هذه الصفقة الكبيرة بخصوص ترقيتنا إلى الأجهزة التي تحتوي بالفعل على ميزات الأمان هذه.

مع ما يقال ، يمكن لشركة التكنولوجيا التي تتخذ من ريدموند مقراً لها القيام بعمل أفضل في تقديم مستقبل أكثر أمانًا لـ BitLocker ، حيث لم تعد أساليب القرصنة هذه ممكنة.

قد ترغب أيضًا في معرفة أنه يمكنك تثبيت نظام التشغيل القادم من Microsoft حتى بدون متطلبات TPM المفروضة.

ما هو رأيك في هذا الوضع برمته؟ شاركنا برأيك في قسم التعليقات أدناه.