- تُظهر التقارير الواردة من العديد من شركات الأمن الإلكتروني أن مستخدمي Office 365 يتم استهدافهم بشكل متزايد برسائل البريد الإلكتروني المخادعة.

- استخدم المتسللون خوادم جامعة أكسفورد لإرسال رسائل البريد الإلكتروني المخادعة إلى مستخدمي Office 365.

- تتزايد هجمات التصيد الاحتيالي ، ويجب على المؤسسات أن تصبح أكثر ذكاءً للتغلب عليها. تحقق من الأمن الإلكتروني صفحة للحصول على رؤى عملية!

- لا تنس زيارة الأمانة و أمبير؛ خصوصية للتحديثات والمزيد.

سيحافظ هذا البرنامج على تشغيل برامج التشغيل الخاصة بك ، وبالتالي يحميك من أخطاء الكمبيوتر الشائعة وفشل الأجهزة. تحقق من جميع برامج التشغيل الخاصة بك الآن في 3 خطوات سهلة:

- تنزيل DriverFix (ملف تنزيل تم التحقق منه).

- انقر ابدأ المسح للعثور على جميع السائقين الإشكاليين.

- انقر تحديث برامج التشغيل للحصول على إصدارات جديدة وتجنب أعطال النظام.

- تم تنزيل DriverFix بواسطة 0 القراء هذا الشهر.

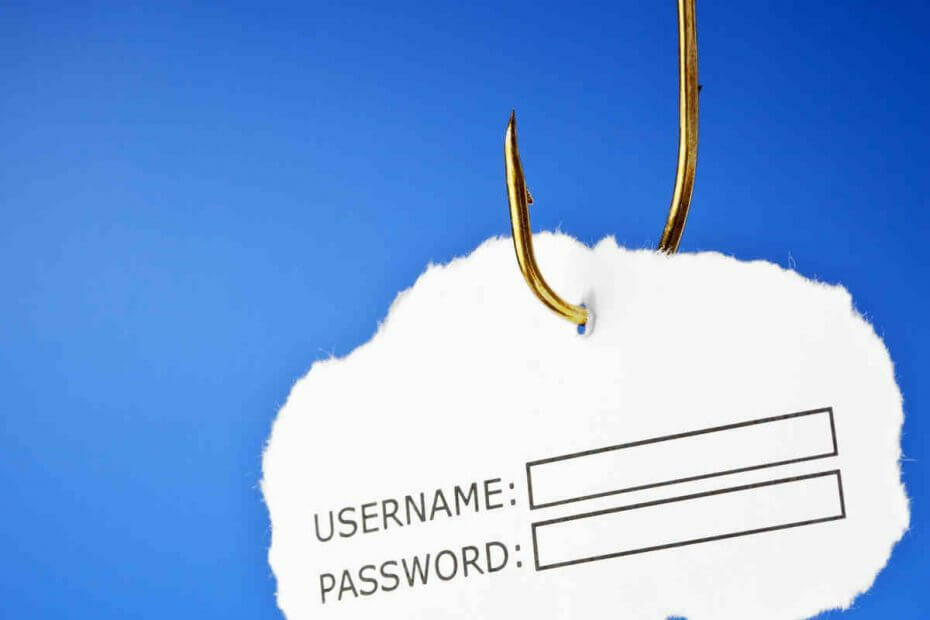

تُظهر التقارير الواردة من العديد من شركات الأمن السيبراني أن مستخدمي Office 365 يتم استهدافهم بشكل متزايد رسائل البريد الإلكتروني التصيدية.

تكون هجمات التصيد أحيانًا معقدة للغاية بحيث يتعذر اكتشافها أو التوقف عن استخدامها حتى لفلاتر مكافحة البريد العشوائي المتقدمة. ويرجع ذلك جزئيًا إلى أن مجرمي الإنترنت يستخدمون نطاقات مشروعة لإرسال رسائل البريد الإلكتروني الضارة الخاصة بهم.

حملة Office 365 للتصيد الاحتيالي التي تحقق من نقطة مكشوفة يعد مؤخرًا دليلًا كافيًا على أن المؤسسات بحاجة إلى نشر أدوات أكثر ذكاءً للأمن السيبراني لإحباط مثل هذه الهجمات.

هجمات البريد الصوتي في Office 365

في حملة التصيد الاحتيالي هذه الخاصة بـ Office 365 ، تلقت الأهداف إعلامات بالبريد الإلكتروني حول الرسائل الصوتية الفائتة. طالبتهم رسائل البريد الإلكتروني بالنقر فوق زر تحت الانطباع بأنه سينقلهم إلى حسابات Office 365 الشرعية الخاصة بهم.

ولكن النقر فوق الارتباط يعيد توجيه المستخدم إلى صفحة تصيد متخفية كصفحة تسجيل الدخول الأصلية إلى Office 365. هذا هو المكان الذي يسرق فيه المهاجمون بيانات اعتماد تسجيل الدخول إلى Office 365 للضحية.

ما يثير الدهشة هنا هو حقيقة أن أدوات مكافحة التصيد الاحتيالي يجب أن تكتشف عادةً روابط البريد الإلكتروني ذات الأنماط المماثلة. لذلك ، قد تتساءل عن كيفية قيام هؤلاء المهاجمين بالضبط بنشر عمليات إعادة التوجيه والحمولات الضارة هذه دون أن يتم اكتشافها.

الجواب بسيط: يشمل الفاعلون السيئون منصات مشروعة في خططهم. في هذه الحالة ، أرسل المهاجمون رسائل بريد إلكتروني ضارة من عناوين تنتمي إلى خوادم حقيقية في جامعة أكسفورد (المملكة المتحدة).

سمح استخدام خوادم Oxford SMTP المشروعة للمهاجمين باجتياز اختبار السمعة لمجال المرسل. بالإضافة إلى ذلك ، لم تكن هناك حاجة للتنازل عن حسابات البريد الإلكتروني الفعلية لإرسال رسائل البريد الإلكتروني المخادعة لأنها يمكن أن تولد أكبر عدد ممكن من عناوين البريد الإلكتروني كما تريد.

ومع ذلك ، هناك العديد من الخطوات التي يمكنك اتخاذها لحماية موظفيك من هجمات التصيد الاحتيالي:

- قم بتثقيف موظفيك حول التصيد الاحتيالي وأمان كلمة المرور.

- تثبيت برنامج مسح البريد الإلكتروني يمكنه اكتشاف الرسائل ذات الحمولات الضارة.

- حافظ على تحديث نظام التشغيل الخاص بك. الأهم من ذلك ، التثبيت دائمًا التصحيح الثلاثاء تحديثات الأمان من Microsoft (فهي مجانية).

- تثبيت محدث مضاد للفيروسات المحلول.

هل تستخدم مؤسستك Office 365؟ كيف تتعامل مع تهديد التصيد المتزايد باستمرار؟ لا تتردد في مشاركة حيلك وأساليبك عبر قسم التعليقات أدناه.