- يكتسب مفهوم أمان الكمبيوتر المدعوم بالأجهزة زخمًا يومًا بعد يوم.

- تدعم Microsoft أجهزة الكمبيوتر الشخصية الآمنة كإجراء مضاد للتهديدات السيبرانية مثل Thunderspy.

- قم بزيارة أخبار صفحة لمعرفة المزيد.

- تحقق من الأمن الإلكتروني hub لمواكبة أحدث التهديدات والحلول الخاصة بالقرصنة على أجهزة الكمبيوتر.

يكتسب مفهوم أمان الكمبيوتر المدعوم بالأجهزة زخمًا يومًا بعد يوم. إنها نتيجة لأصحاب المصلحة في الصناعة الذين يعيدون التفكير في استراتيجيات الأمن السيبراني الخاصة بهم.

لهذا السبب ، في الحرب ضد الهجمات الإلكترونية ، تدفع Microsoft باتجاه نهج متعدد الأوجه. تجادل الشركة بأن برامج مكافحة البرامج الضارة التقليدية أو دفاعات جدار الحماية غير كافية اليوم.

وبالتالي فإنه من الدعوة لاستخدام استراتيجيات متعددة مبنية حول الأمان المدعوم بالأجهزة أو أجهزة الكمبيوتر الأساسية المؤمنة. هذا النهج أكثر فعالية في منع Thunderspy أو هجمات مماثلة.

ما هو هجوم Thunderspy؟

Thunderspy هو نوع من القرصنة التي تستغل الوصول المباشر للذاكرة (DMA). أظهر تقرير حديث لعلماء في جامعة أيندهوفن للتكنولوجيا كيف يعمل.

نهاية لعبة Thunderspy هي سرقة البيانات أو أنواع أخرى من تنفيذ التعليمات البرمجية غير القانونية على مستوى نواة النظام. لتحقيق ذلك ، يجب على المهاجم اختراق أمان kernel من خلال استغلال نقاط ضعف Thunderbolt.

أولاً ، يقوم المخترق بتوصيل جهاز مليء بالبرامج الضارة بجهاز كمبيوتر عبر واجهة جهاز Thunderbolt.

بعد ذلك ، تقوم أداة القرصنة Thunderspy بتعطيل ميزات أمان برنامج Thunderbolt الثابت.

في هجوم ناجح ، تتجاوز البرامج الضارة إجراءات أمان نظام Windows مثل تسجيل الدخول. ومن ثم يصبح من الممكن سرقة البيانات أو التجسس عليها أو التلاعب بها دون قيود.

التهديد مخيف للغاية لدرجة أن المهاجم لا يحتاج إلى معرفة كلمة المرور الخاصة بك لاختراق جهاز الكمبيوتر الخاص بك.

يبدو أن Thunderspy ليس هجومًا لتنفيذ التعليمات البرمجية عن بُعد (RCE). وبالتالي ، فإنه يتطلب من الفاعل الضار أن يكون لديه وصول مادي إلى الجهاز المستهدف.

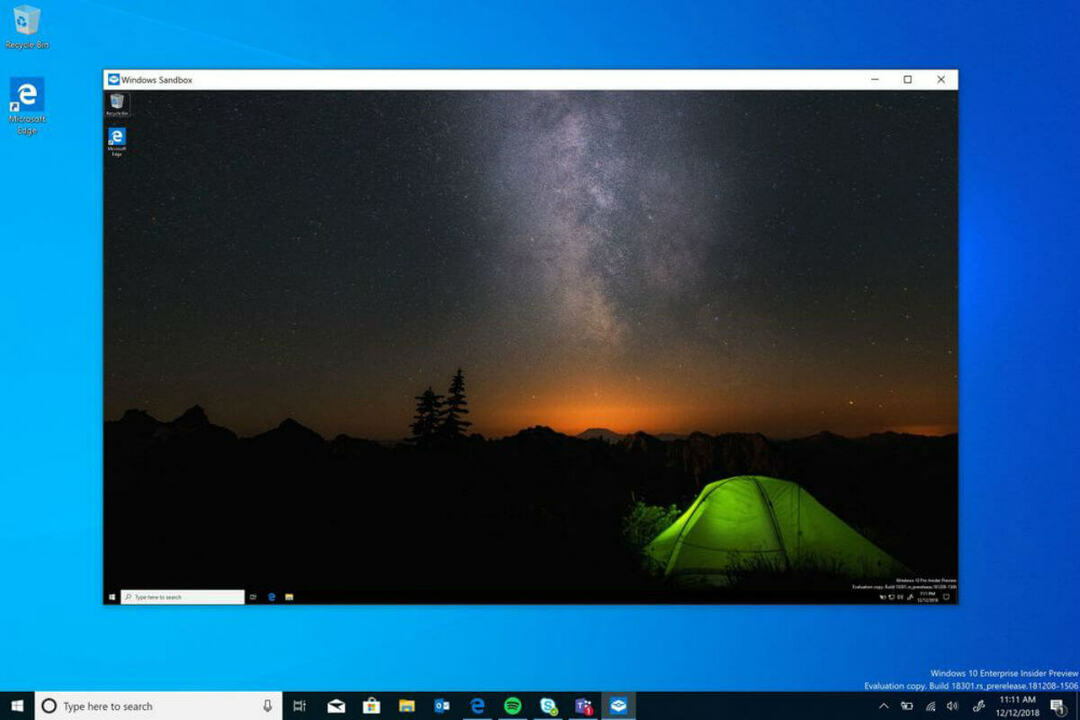

أجهزة كمبيوتر ذات نواة آمنة

مايكروسوفت تتحدث مضمون النواة التكنولوجيا باعتبارها العمود الفقري لأمان الكمبيوتر المدعوم بالأجهزة.

تحتوي أجهزة الكمبيوتر الشخصية هذه على أجهزة وبرامج ثابتة مضمنة تحميها من Thunderspy أو انتهاكات DMA المماثلة.

بالنسبة للمبتدئين ، تدعم أجهزة الكمبيوتر المدعومة بالأجهزة حماية Kernal DMA. تجعل طبقة الأمان هذه من الصعب على برنامج Thunderspy الضار القراءة أو الكتابة في ذاكرة النظام.

تستفيد الأجهزة أيضًا من Windows Defender System Guard و سلامة التعليمات البرمجية المحمية بواسطة برنامج Hypervisor (HVCI).

يمكنك دائمًا ترك أسئلتك أو اقتراحاتك في قسم التعليقات أدناه.