- قام المتسللون بإعداد صفحة تسجيل دخول Office 365 لسرقة بيانات اعتماد Microsoft الخاصة بالمستخدمين.

- كان العمال عن بُعد الذين يستخدمون شبكات VPN للاتصال الآمن بشبكات الشركة هدفًا لهجمات التصيد عبر البريد الإلكتروني.

- يمكنك دائما زيارة موقعنا مكتب 365 مركزًا للنصائح والأدلة والأخبار ذات الصلة.

- هل ترغب في تحسين أمان الشبكة الخاصة الافتراضية لشركتك؟ تفحص ال VPN صفحة للتوصيات والأدوات العملية!

قد يكون التصيد الاحتيالي عبر البريد الإلكتروني من أقدم الحيل التي يستخدمها أي مخترق ، ولكنه لم ينفد بعد. على سبيل المثال ، قام أحد المشغلات الخبيثة مؤخرًا بإعداد ملف مكتب 365 قاعدة تصيد احتيالي للحصول على بيانات اعتماد مستخدم بطريقة احتيالية.

يمكن أن يكون أي نظام أساسي يتطلب مصادقة المستخدم للسماح بالوصول هدفًا للتصيد الاحتيالي.

أيضًا ، يمكن لأي شخص أن يكون ضحية ، من عملاء SaaS إلى مستخدمي OneDrive.

أفضل 5 شبكات VPN نوصي بها

|

59٪ خصم متاح لخطط السنتين |  تحقق من العرض! تحقق من العرض! |

|

79٪ إيقاف + شهرين مجانا |

تحقق من العرض! تحقق من العرض! |

|

85٪ خصم! فقط 1.99 دولار شهريًا لخطة 15 شهرًا |

تحقق من العرض! تحقق من العرض! |

|

83٪ خصم (2.21 $ / شهر) + 3 شهور مجانية |

تحقق من العرض! تحقق من العرض! |

|

76% (2.83$) على خطة سنتين |

تحقق من العرض! تحقق من العرض! |

قامت الجهات الضارة بإنشاء موقع Office 365 للتصيد الاحتيالي عبر البريد الإلكتروني

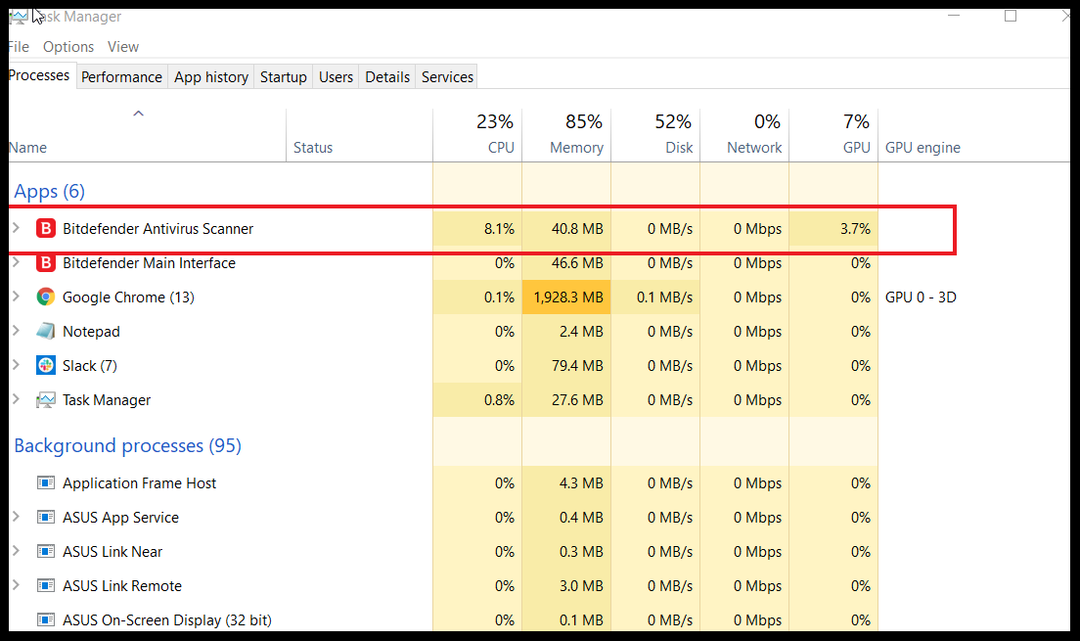

أرسل المتسللون إلى العمال عن بُعد روابط بريد إلكتروني ضارة لالتقاط بيانات اعتماد المستخدم الخاصة بهم عن طريق الاحتيال ، وفقًا لـ Abnormal Security أبلغ عن.

بالنسبة للمبتدئين ، استفادوا من حقيقة أن العديد من المؤسسات تقوم حاليًا بإعداد شبكات VPN لتأمين اتصالات الإنترنت لموظفيها العاملين في المنزل.

يتلقى الهدف بريدًا إلكترونيًا متخفيًا في شكل اتصال رسمي من قسم تكنولوجيا المعلومات التابع لصاحب العمل في محاولة التصيد الاحتيالي هذه.

بعد ذلك ، ينقر الهدف على الرابط في البريد الإلكتروني ، مما يؤدي إلى تكوين VPN الذي أعده المهاجم. في النهاية ، يهبط الموظف على صفحة تسجيل دخول مستضافة على نظام Office 365 الأساسي.

نظرًا لأن الموقع يبدو تقريبًا بنسبة 100 ٪ مثل الموقع الأصلي ، فإن العامل البعيد ، للأسف ، يقع في غرامه.

لذلك ، تقدم الضحية تفاصيل تسجيل الدخول الخاصة بهم متجاهلة حقيقة أنهم لم يسجلوا الدخول إلى البوابة الرسمية لصاحب العمل. لذلك ، تمامًا مثل ذلك ، يتخلص الممثل السيئ من بيانات اعتماد Microsoft للهدف.

ينتحل الهجوم صفة إشعار بريد إلكتروني من دعم تكنولوجيا المعلومات في شركة المستلمين. تم انتحال عنوان البريد الإلكتروني للمرسل لانتحال صفة مجال المنظمات المعنية بالأهداف. يُزعم أن الرابط الوارد في البريد الإلكتروني يوجه إلى تكوين VPN جديد للوصول إلى المنزل. على الرغم من أن الرابط يبدو مرتبطًا بالشركة المستهدفة ، إلا أن الارتباط التشعبي يوجه في الواقع إلى موقع ويب للتصيد الاحتيالي لبيانات اعتماد Office 365.

فيما يلي بعض النصائح لتحسين أمان بريدك الإلكتروني:

- تقدير المستخدم: تحقق دائمًا من عنوان URL لأي نموذج ويب يتطلب بيانات اعتماد المستخدم الخاصة بك.

- أمان البريد الإلكتروني: استخدم فحص البريد الإلكتروني لمكافحة البرامج الضارة.

- تحديثات Windows: قم دائمًا بتثبيت تحديثات أمان Windows.

- أدوات الأمان من Microsoft: يمكن أن يرفع هذا من قدرات الكشف عن التهديدات.

هل سبق لك أن وقعت ضحية لتصيد البريد الإلكتروني؟ لا تتردد في مشاركة تجربتك في قسم التعليقات أدناه.