القرصنة وعواقبها: - القرصنة أمر مستهجن وغير قانوني في جميع البلدان تقريبًا في جميع أنحاء العالم ويجب عدم القيام به لأغراض غير قانونية.

ملاحظة: هذه المقالة للأغراض التعليمية فقط ويجب استخدامها للبحث عن الثغرات الأمنية في شبكتك وإصلاحها. تحت أي ظرف من الظروف ، يجب ألا تستخدم هذه البرامج للحصول على وصول غير قانوني إلى الشبكات اللاسلكية الأخرى.

اختراق شبكة Wifi

يبدأ اختراق أي شيء بعملية بسيطة تتمثل في العثور على الثغرات الأمنية ثم استخدامها للوصول إليها. وبالمثل ، هناك العديد من أنواع الثغرات الأمنية التي يمكنك العثور عليها بين بروتوكولات Wifi.

-> تكوين ضعيف

هذه ثغرات وثغرات في تكوين أي شبكة لاسلكية. أي شبكة لاسلكية ، عند إعداد beinG ، لها قيمها وإعداداتها الافتراضية لضمان سهولة الإعداد. غالبًا ما يميل المستخدمون غير المعتادين على هذا الجانب إلى الاحتفاظ بنفس القيم / الإعدادات الافتراضية ، دون أي معرفة بها. تصبح هذه بوابة مجانية لأي نوع من أنواع الهجوم لأن هذه القيم الافتراضية غالبًا ما يعرفها المهاجمون ، أو إذا لم تكن معروفة ، فهي متاحة بسهولة من خلال مراقبة الشبكة.

-> تشفير ضعيف

هذه ثغرات أمنية وثغرات في تشفير كلمات المرور أو البيانات الخاصة بك.

يمكن أن يكون هذا بسبب سوء اختيار كلمات المرور أو ببساطة بسبب استخدام بروتوكول أمان ضعيف. تشبه بروتوكولات الأمان الضعيفة الدعوات للهجمات اللاسلكية ، وبالتالي يجب الحفاظ عليها بانتظام.

بروتوكولات أمان واي فاي

- WEP و WPA

WEP تعني = Wired Equivalent Privacy

يرمز WPA إلى = الوصول المحمي بشبكة Wi-fi

WEP هو بروتوكول أمان Wi-fi Lan قديم ، تم استخدامه في التسعينيات خلال بداية التكنولوجيا اللاسلكية. تم العثور على البروتوكول على أنه ضعيف وضعيف بشكل خطير. وسرعان ما تمكن المتسللون وغيرهم من المستخدمين الخبثاء من الاستفادة من ذلك والقيام بمهام غير أخلاقية. ومن ثم سرعان ما تم تقديم بروتوكولات WPA في بداية 2000s لتزويد المستخدمين بمزيد من الحماية مقارنة ببروتوكول WEP. كان هذا البروتوكول الجديد متاحًا في نسختين مختلفتين ، WPA 1 و 2. هذه البروتوكولات هي بروتوكولات الأمان الحالية المستخدمة في الأجهزة اللاسلكية اليوم ، لضمان الأمان المناسب لشبكتك.

اقرأ أيضا:كيفية اختراق حساب شخص ما على Facebook

ومن ثم للوصول إلى أي شبكة Wifi ، سيتعين عليك إما تجاوز بروتوكول WEP أو WPA ، اعتمادًا على البروتوكول النشط. لتجاوز أو كسر بروتوكولات الأمان ، يمكنك إما الاستفادة من ضعف WEP أو مهاجمة WPA1 أو WPA2 باستمرار للوصول في النهاية إلى شبكة wi-fi.

يمكنك أيضًا استخدام أدوات تسجيل المفاتيح وأدوات المراقبة الأخرى للوصول إلى الشبكة ، إذا كنت غير قادر على كسر بروتوكولات أمان WEP / WPA.

فيما يلي قائمة بالبرامج التي يمكنك استخدامها للعثور على نقاط الضعف في شبكتك اللاسلكية والحصول على وصول غير مصرح به.

ملاحظة: هذا المحتوى لأغراض تعليمية فقط

لا ينصح باستخدام هذه البرامج لأغراض غير أخلاقية. لن يكون الكاتب أو المدونة مسؤولاً عن أي أنشطة غير قانونية بسبب هذا المحتوى. يُنصح المستخدم بالحفاظ على المعايير الأخلاقية واستخدام البرنامج على مسؤوليته الشخصية.

اقرأ أيضًا:كيف تعرف كلمة مرور wifi المنسية في نظام التشغيل Windows 10

يعد هذا أحد أكثر البرامج شهرة وشهرة لكسر أي شبكة wifi باستخدام بروتوكولات أمان WEP أو WPA. AirCrack هي واحدة من أفضل أدوات تكسير كلمات المرور المتوفرة وتستخدم خوارزميات حديثة لالتقاط حزم مختلفة من البيانات من شبكة لاسلكية بمرور الوقت ، وبمجرد جمع حزم بيانات كافية ، سيدخل البرنامج بعد ذلك في عملية استعادة كلمه السر.

يقدم مطورو البرنامج دروسًا عبر الإنترنت لمساعدتك على كسر الشبكات اللاسلكية بكفاءة دون أي عوائق. البرنامج متاح لجميع أنظمة التشغيل إما بتنسيق توزيع Linux أو قرص مضغوط مباشر أو ببساطة صورة VMware. الصورة والقرص المضغوط لهما قيود خاصة بهما ، والتي يجب عليك النظر فيها قبل المضي قدمًا.

هذه أداة رائعة أخرى لتكسير كلمة مرور wifi موثوق بها من قبل العديد من المستخدمين في جميع أنحاء العالم. يمكن لـ AirSnort فك تشفير أي نوع من تشفير WEP من شبكة wifi لمساعدتك في الوصول إلى تلك الشبكة. البرنامج مجاني تمامًا ومتاح لمستخدمي Linux ومستخدمي Windows أيضًا. الأداة عبارة عن برنامج بسيط للغاية مع تعليمات معالجة بسيطة. تم تصميم الأداة لتجميع ومراقبة عمليات الإرسال المختلفة من اللاسلكي بشكل سلبي الشبكة ثم معالجة البيانات للوصول إلى الشبكة بمجرد توفر حزم كافية جمعت.

العيب الوحيد هو بساطة الأداة ، فلم تعد تتم صيانتها ، لكنها لا تزال متاحة للتنزيل.

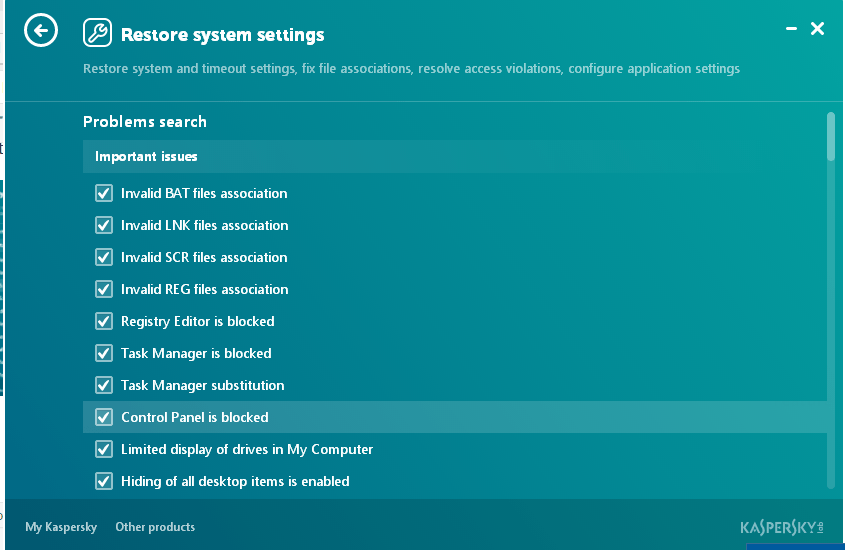

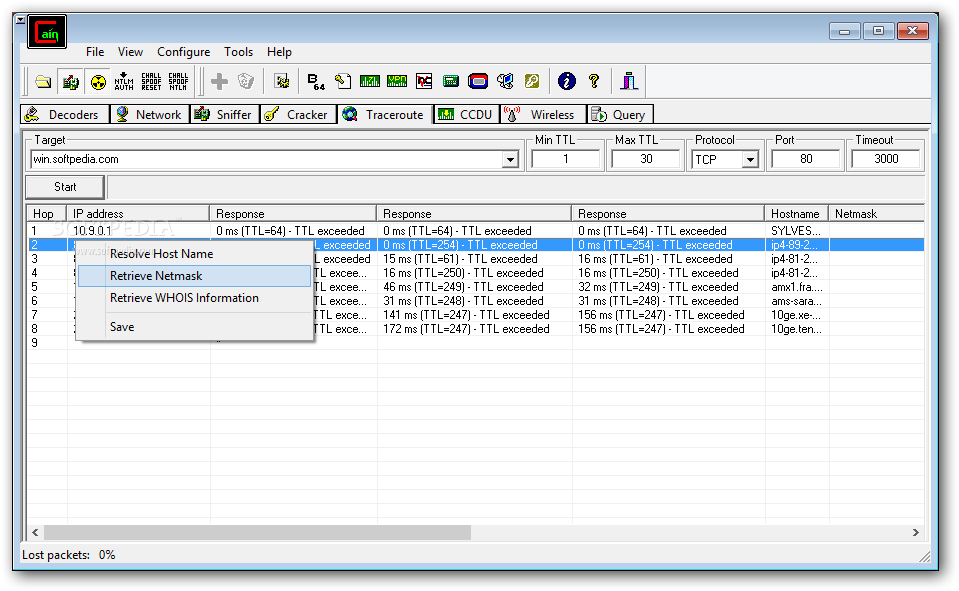

هذه أداة شائعة جدًا لاختراق كلمات المرور تحظى بتقدير العديد من محللي الأمان في جميع أنحاء العالم. تم تطوير الأداة من قبل مطوريها لاعتراض ومراقبة حركة مرور الشبكة. عند العثور على النوع الصحيح من المحتوى ، تم تصميم البرنامج بعد ذلك لاستعادة كلمة المرور باستخدام القوة الغاشمة لطرق هجوم تحليل التشفير. إذا لم تنجح الهجمات وكانت على وشك أن يتم القبض عليك ، يمكنك استخدام بروتوكول الأمان ومدير بروتوكول التوجيه للبحث والعثور على الثغرات الأمنية بشكل عام ، يعد هذا برنامجًا رائعًا آخر لاختبار أمان شبكتك بالكامل دفعة واحدة ، والبحث عن نقاط الضعف إن وجدت.

هذا هو المتشمم شبكة لاسلكية و IDS IDS تعني نظام كشف التسلل. يمكن للبرنامج تحليل wi-fi 802.11 a / g / b / n layer 2 والعثور على نقاط الضعف فيها. يمكن للأداة كسر أي شبكة لاسلكية تدعم مراقبة تردد الراديو. ستجمع الأداة حزم البيانات حتى يتم جمع بيانات كافية لاختراق الشبكة. يمكن للبرنامج حتى اكتشاف وتحديد الشبكات المخفية ، والعثور على نقاط الضعف فيها لاحتياجات الأمان الخاصة بك. البرنامج متاح لجميع الأنظمة الأساسية بما في ذلك أنظمة Linux و Mac و Windows و BSD أيضًا.

بشكل عام ، إنها أداة رائعة أخرى للبحث عن الثغرات ونقاط الضعف في شبكتك اللاسلكية.

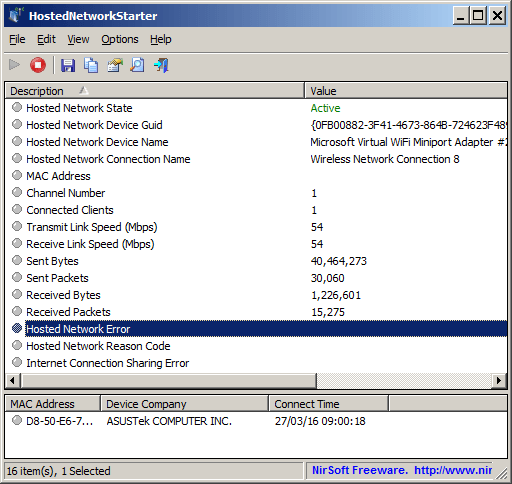

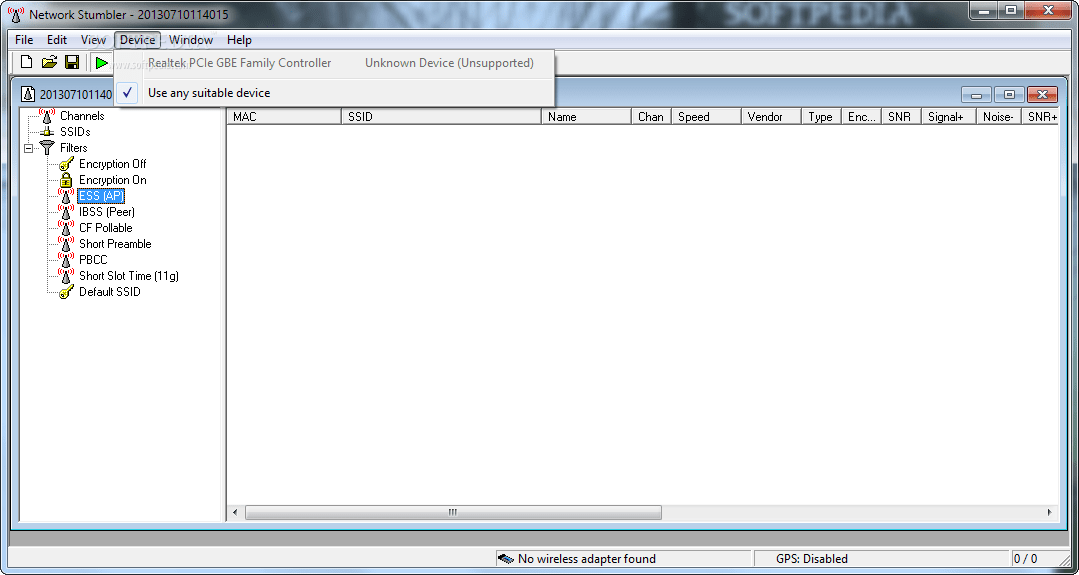

يعد هذا برنامجًا رائعًا آخر لتتمكن من العثور على نقاط وصول لاسلكية مفتوحة في أي شبكة لاسلكية. الأداة مجانية تمامًا ومتاحة لجميع مستخدمي Windows. البرنامج مليء بالأدوات المختلفة والأدوات المساعدة الأخرى لمساعدتك في تلبية جميع احتياجات تكوين الأمان.

هناك نسخة خفيفة من الأداة تسمى miniNetStumbler. قد يكون الإصدار الخفيف والمقتطع من الأداة مفيدًا للبعض منكم.

يمكن استخدام NetStumbler للبحث عن كل هذه الأنواع المختلفة من الثغرات والثغرات في تكوين الأمان والعثور عليها.

- القيادة

- التحقق من التكوينات

- مناطق ضعف الشبكة والتوصيلات

- نقاط وصول غير مصرح بها

إلخ.

الأداة لها عيب رئيسي واحد فقط

- الأداة متوافقة فقط مع إصدارات 32 بت من Windows وليس 64 بت.

الكل في الكل هو برنامج رائع آخر للعثور على نقاط الضعف في شبكتك اللاسلكية.

InSSIDer هي أداة شائعة أخرى لأنظمة تشغيل Windows و Mac. كانت الأداة مفتوحة المصدر في مراحلها الأولى وحصلت على جائزة كبيرة لكونها الأفضل في فئتها. تبلغ تكلفة الأداة الآن 19.99 دولارًا ولديها العديد من الميزات المتميزة التي تجعلها رائعة بشكل استثنائي. البرنامج عبارة عن ماسح ضوئي wi-fi ويمكن استخدامه للعديد من الأغراض المختلفة. يمكن للبرنامج بسهولة العثور على نقاط الوصول المفتوحة ، ونقاط الضعف ، وحفظ السجلات المختلفة ، وحتى تتبع قوة الإشارة لتحليل مفصل.

بشكل عام ، يعد InSSIDer أداة رائعة أخرى لتحليل الأمان واختبار نقاط الضعف في شبكتك اللاسلكية.

هذا برنامج رائع آخر لاختبار استقرار شبكتك اللاسلكية. WireShark هو محلل بروتوكول الشبكة ، والذي يتيح لك فحص ومراقبة جميع الأنشطة التي تحدث على شبكتك. بصرف النظر عن التقاط الحزم الصادرة للتحليل الذاتي بواسطة البرنامج ، يمكنك أيضًا التقاط الحزم في الوقت الفعلي ، والبحث عن نقاط الضعف وتحليلها بنفسك. يمكنك تحليل البيانات وتفكيكها حتى تصل إلى المستوى الجزئي. يوفر لك البرنامج السرعة القصوى والتفاصيل لضمان أفضل النتائج.

يدعم البرنامج جميع المنصات الرئيسية بما في ذلك Windows و Linux و Max OS و Solaries و FreeBsd وغيرها الكثير.

يوصى باستخدام WireShark للمستخدمين المتقدمين نظرًا لأن الأداة تتطلب تقييمًا يدويًا لكل حزمة بيانات تم التقاطها ، وبالتالي قد تكون أكثر من اللازم بالنسبة لأولئك الجدد في هذا المجال.

الكل في الكل يعد WireShark محلل بروتوكول شبكة رائعًا آخر للعثور على نقاط الضعف في شبكتك اللاسلكية.

هذه أداة هجوم آلية تستهدف بروتوكول WPA-PSK للشبكة اللاسلكية. البرنامج عالي الكفاءة ومتوافق فقط مع Linux. تحتوي الأداة أيضًا على واجهة سطر أوامر وتعمل على قائمة الكلمات.

تحتوي هذه القائمة أيضًا على كلمة المرور التي سيتم استخدامها في الهجوم.

الأداة سهلة الاستخدام للغاية دون أي تعقيدات. العيب الوحيد هو أنه نظرًا لفك تشفير تشفير SSID ، تستغرق العملية وقتًا أطول بكثير مما تتوقع. هذا بسبب العملية التي يستخدمها برنامجك ، بكلمات بسيطة ، يجب أن يمر البرنامج بملحق قاموس الكلمات ومطابقته مع كلمة المرور المقدمة لمحاولة اختراق الأمن بروتوكول.

في الإصدار الأخير من البرنامج ، حاول المطورون تقليل وقت الانتظار من خلال تضمين حوالي 1000 من أشهر البرامج مباحث أمن الدولة. هذا يعني أنه إذا لم يتم تضمين SSID الخاص بك في 1000 نظام شائع ، فسيتعين عليك الانتظار لفترة أطول قليلاً حتى تنتهي العملية ينهي.

AirJack هي أداة شائعة أخرى لاستعادة كلمة المرور. تم تصميم الأداة بشكل أساسي حول مفهوم أداة حقن الحزم ، والتي يمكنها حقن الحزم المصابة / المصممة خصيصًا في الشبكة للحصول على التأثير المطلوب.

يمكنك أيضًا إرسال حزم مزورة إلى الشبكة لمحاولة إزالتها.

يمكن أن تساعد هذه الأداة أيضًا في اختبار هجوم "رجل في المنتصف" أيضًا.

الكل في الكل AirJack هي أداة أخرى رائعة لحقن الحزم يمكن استخدامها للتحقق من سلامة شبكتك اللاسلكية.

هذه أداة بسيطة للغاية ، إلى حد كبير ، لكسر مفاتيح WEP لجميع مستخدمي Linux. تقوم هذه الأداة ببساطة بتنفيذ هجوم تحقق من القاموس النشط على كلمة المرور عن طريق التحقق منها مقابل ملايين الإدخالات التي تنشئ قاموسًا كاملاً.

الشرط الوحيد هو وجود بطاقة WLAN صالحة للعمل.

الكل في الكل WEPAttack هو أداة رائعة أخرى لفحص شبكتك اللاسلكية بحثًا عن ثغرات أمنية والتأكد من أنها آمنة.

OmniPeek هو أداة شم للحزم وأيضًا أداة لتحليل الشبكة. تُباع الأداة مقابل مبلغ بسيط من الرسوم ، وبالتالي تُصنف كحزمة تجارية. تتطلب الأداة أن تكون على دراية ببروتوكولات الشبكة والتقنيات المختلفة لتحليل الشبكة. هذا لأن الأداة مصممة للمستخدمين المحترفين وستكون مربكة للمبتدئين. الأداة تستخدم لالتقاط و

تحليل بيانات حركة المرور اللاسلكية بحثًا عن نقاط الضعف والثغرات الأمنية. الأداة متوافقة مع جميع بطاقات WLAN تقريبًا ، وبالتالي لا داعي للقلق بشأن التوافق كثيرًا.

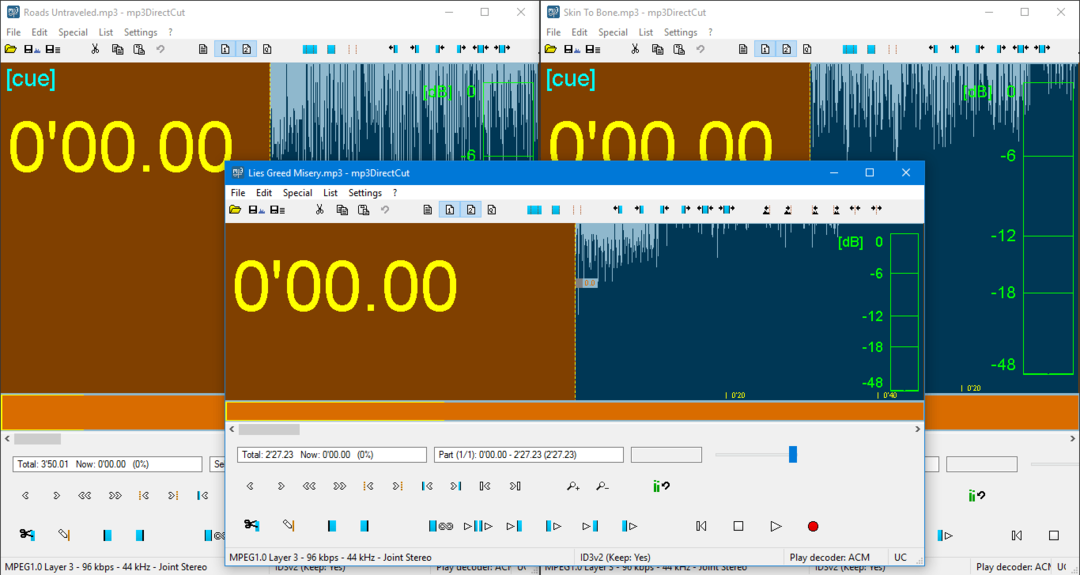

هذه أداة أخرى للمراقبة اللاسلكية وتحليل الحزم متاحة للتنزيل. يحتوي البرنامج على واجهة مستخدم سهلة الاستخدام وهي جانب إيجابي ضخم عندما يتعلق الأمر بمثل هذه الأدوات والبرامج. عادةً لا تحتوي برامج اختبار الأمان واكتشاف الثغرات الأمنية على واجهة مستخدم وصفية وسهلة الاستخدام. تم تصميم الأداة لالتقاط الحزم المهمة التي تحتوي على بيانات مهمة وعرضها كقائمة سهلة القراءة والفهم.

يمكن تعريف الحزم بسهولة باستخدام مفاتيح WPA / WEP المعرفة من قبل المستخدم.

بشكل عام ، يعد هذا أداة رائعة أخرى لمراقبة الشبكة اللاسلكية والعناية بها ، سواء كنت مستخدمًا منزليًا أو محترفًا في الشبكة.

ملحوظة: - كانت هذه هي أفضل البرامج لاختبار أمان شبكتك اللاسلكية واختبارها بحثًا عن نقاط الضعف.

يجب استخدام هذه البرامج بشكل مسؤول ويجب عدم إساءة استخدامها لأغراض غير قانونية.

أي مشكلة أو مشكلة قانونية تواجهك بسبب هذا المحتوى لا تهم كاتب المدونة.

استخدم الأدوات بمسؤولية.